在当前网络安全领域,漏洞的发现与利用始终是攻防对抗的核心。近期Hack The Box(HTB)平台上名为Haze的Windows靶机引起了广泛关注,其利用了流行的监控系统Splunk中的CVE-2024-36991漏洞,使得攻击者能够绕过认证,读取敏感文件并最终实现超级用户权限的获取。通过对该攻击路径的深度剖析,不仅能够加深对Splunk安全风险的理解,也为防守方提供了针对性的防御思路。 最先进行的是信息收集阶段。攻击者通过将Haze靶机IP映射至本地hosts文件,确保网络访问的稳定性与便捷性。紧接着,使用Nmap作为端口扫描工具,识别目标机器开放的端口服务。

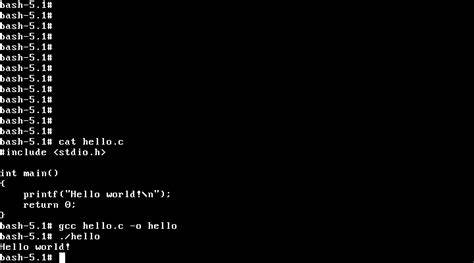

Nmap的两阶段扫描脚本显著提升了扫描效率,快速定位到目标主机共有14个开放端口,包含Kerberos认证端口88、微软RPC的135、NetBIOS和NetLogon相关的139端口、LDAP目录服务的389及636端口、SMB的445端口以及Splunk监控相关的8000、8088和8089端口等。这些信息为后续漏洞利用奠定技术基础。 聚焦于Splunk服务,研究发现目标主机运行的是Splunk 9.2.1版本。通过公开渠道查找,该版本存在严重的路径遍历漏洞CVE-2024-36991,该漏洞位于/modules/messaging/模块接口,允许未经授权访问服务器文件系统。攻击者通过Python编写的漏洞利用脚本成功读取了多处关键配置文件,包括server.conf和authentication.conf,这些文件内蕴含加密后的技术密码及域用户的LDAP认证信息。 关键的破解步骤是获取splunk.secret密钥文件。

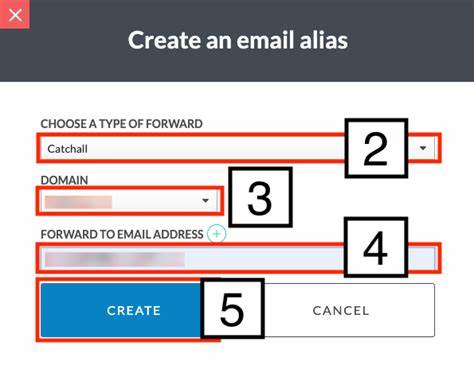

该文件是Splunk用来对配置文件中的敏感内容进行加密的秘密密钥。攻击者通过同样的路径遍历手法,成功下载该文件,接着利用开源工具splunksecrets进行密码解密。此过程不仅恢复了加密的技术密码,也为进一步登录及权限提升提供了必要凭据。 凭借解密出的密码信息,攻击者编写脚本生成多种组合形式的用户名列表,针对目标用户Paul Taylor实施用户名爆破,结合突破后的密码,使用Windows的SMB协议搭配netexec工具实现远程认证尝试。成功获取有效的域用户账户后,攻击者得以在目标系统中执行命令,步入内网横向移动的关键阶段。 在本地提权阶段,攻击者利用Splunk本身具备的管理特权,通过注入自定义模块,成功提升了当前账户的权限至管理员级别。

以管理员身份,可进一步部署植入模块,保障持久访问,并对系统进行全面掌控。该流程不仅体现了发现漏洞的价值,更展现了漏洞链攻防结合的高效实战性。 从防御角度来看,该案例强调了定期更新Splunk及相关组件的重要性,及时修补已公开的漏洞尤为关键。限定网络访问策略,仅允许可信IP访问管理端口,能够有效降低攻击面。同时,加强配置文件的访问控制与加密措施,防止敏感信息外泄。集成高级日志监控及时发现异常行为,可大幅提升对入侵的响应能力。

此次HTB Haze靶机攻破攻略,不仅为信息安全研究者提供了宝贵的实战经验,也警示那些依赖Splunk进行日志与监控管理的企业和机构。通过细致的端口侦测、漏洞验证、配置文件提取及密码破解,再到权限升级一系列技术手段,展示了从初步侦察到完全控制的全过程。未来,持续关注Splunk安全动态,针对新生威胁快速响应,已成为保障企业网络安全的必修课。 总体来说,对Splunk监控系统的安全评估和渗透测试应纳入日常工作范畴。无论是网络安全爱好者还是专业红队人员,掌握此类高级漏洞的检测与利用技能,都能在激烈的攻防战中占据主动。HTB Haze靶机案例以全链路示范深刻诠释了现代信息安全攻防的复杂性与技术深度,是每位安全从业者不可多得的学习范本。

。