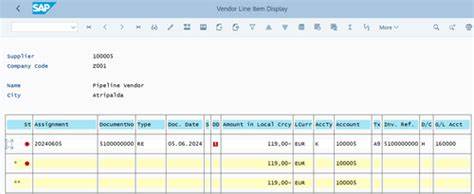

2025 年暴露并被广泛利用的 CVE-2025-31324 漏洞,再次提醒企业级应用尤其是 SAP NetWeaver 环境的暴露面管理风险。该漏洞存在于 Visual Composer 的元数据上传组件,攻击者利用未授权文件写入实现持久后门植入和远程命令执行,真实事件如 JLR、Harrods 被入侵的案例显示了利用链从快速规模化扫描到深度横向移动的可能性。理解攻击工具与痕迹,是提升检测与响应效率的关键。 从技术层面概览,相关利用脚本以自动化为中心设计,包含弱探测与可选利用两类模式。弱探测通常以非破坏性方式验证目标可被滥用,常见做法是上传能触发外部回连的探针或利用 Java 序列化链触发 OAST(out-of-band)回调,以确认目标在不留下易察觉持久文件的情况下可被利用。真正的利用模式则直接将服务器可执行的脚本文件植入应用可访问目录中,常见为 JSP 型 web shell。

无论哪种模式,攻击脚本的要点并非精深的单体技巧,而是工程化:参数化目标列表、并发处理、兼容老旧 TLS 与跳过证书校验的选项,以及为大规模攻击定制的日志输出与文件名随机化。 利用载体与执行方式值得警惕。被滥用的上传端点设计上期望渠道化的模型或组件文件,但却缺乏有效的鉴权与文件类型校验,允许未经授权的 multipart 上传将任意内容写入 web 应用目录。攻击者借此将具有命令执行能力的 JSP 文件放置于应用可通过 HTTP 访问的位置,随后通过访问该文件并传入命令参数来触发操作系统级命令执行。除了直接的 JSP 后门,攻击者也可能上传更复杂的 web 应用包或序列化对象以达到不同目的,因此检测仅依赖扩展名并不万全,需结合访问行为与进程活动判断恶意程度。 针对攻击脚本的编写风格与隐蔽技巧,安全团队可以从中提取若干分析线索。

攻击者常对内置载荷进行编码或分段存储以规避基于签名的静态检测,例如使用 Base64 或将序列化字节分割为多个块在运行时重组。脚本通常包含自动生成或随机化文件名的逻辑,用以降低单一文件名触发检测的概率。另一个常见手法是利用"轻度探针"先行确认漏洞存在后再决定是否部署持久后门,从而减少被防护方发现和回溯的风险。通过对这些行为模式的抽象,检测规则可以从静态匹配扩展为行为指示器的聚合判断。 可以搜集并重点监测的指标包括但不限于对异常上传路径的请求、非交互式客户端(如脚本工具)访问证据、以及在 Visual Composer 相关目录下出现的陌生 JSP/WAR/JAR 文件。网络日志中对 metadata 上传端点的 POST 请求,尤其是来自互联网侧或未携带合法会话标识的请求,应被视为高危告警。

主机侧应关注 web/Java 进程发起外部连接或产生命令行子进程的行为,因为 web 进程很少在正常业务逻辑中直接调用系统 shell。文件系统监控可在第一时间发现新增的 JSP 文件或异常修改,配合文件指纹比对可以快速识别已知样本。 响应与缓解措施需分为短中长期策略。短期内对外暴露面进行紧急缩减最为关键,例如在网络边界处限制对开发型或不应对外开放组件的访问,使用 WAF 或反向代理阻断对可疑端点的外部请求,或临时通过访问控制列表限制源 IP。中期应尽快部署官方补丁,SAP 发布的安全更新是根本性修复,安装补丁并验证生效是阻断同类利用的核心步骤。长期则要将应用组件的生命周期管理、最小权限原则、出站流量控制和文件完整性监控纳入常态化运营,减少出现可被直接写入的 Web 根目录的情形。

检测规则设计上应兼顾高召回与低误报。以日志为依据的检测可监控对 metadata 上传接口的 POST 请求,结合请求头(如可疑 user-agent)、multipart 上传中的文件名及类型、以及是否存在会话或身份认证来判定可疑事件。主机层面规则应关注 Java 进程下出现的子进程活动和网络连接异常,以及服务器向外部下载或回连的行为。为提升逼真度,可以将异常行为与文件指纹、时间线和外部威胁情报关联,形成高可信度的事件上下文,便于快速决策是否进行完整取证与隔离。 应急响应的实际工作流包括取证、清理与恢复。首先保存涉事文件、日志与内存镜像以便后续分析与归档,确保在清理过程中保留分析材料。

其次彻底移除植入的后门与任何横向移动组件,检查是否存在持久化机制(计划任务、服务等),并更换相关凭据。最后在恢复上线前,验证补丁安装与安全控制已到位,并对业务流程与安全监控进行审计以防再次入侵。 从情报层面看,针对 CVE-2025-31324 的利用呈现出多样化的威胁参与者,从以财务利益驱动的大规模自动化滥用,到具有明确目标的入侵活动。若干样本和脚本中出现的语言风格、标记和注释可作为聚类线索,但单凭代码注释或口语化短句不能作为决定性归因证据。应将代码特征、基础设施联系、数据窃取或勒索行为以及后续工具链一并纳入判断。对企业而言,更重要的是将情报转化为可执行的防御措施,及时关闭暴露面并强化监控。

教训与建议应围绕两点展开:减少可被滥用的暴露功能,以及在已暴露的情形下快速检测与阻断攻击链。第一,定期审计应用中不必要或过时的组件,并对必须存在的开发调试功能实施访问控制与强鉴权。第二,持续提升对 web 层与主机层行为的可见性,将文件系统、进程行为与网络流量的监控结合到检测平台,并配置针对性告警以缩短从入侵到发现的时间窗。 结语:CVE-2025-31324 与相关利用脚本暴露了企业在组件管理、最小权限与可见性方面的系统性弱点。通过补丁、网络控制、文件与进程监测,以及结合威胁情报的响应流程,组织可以显著降低类似攻击的成功率并在发生入侵时更快恢复。面对不断演进的利用工具,防御亦需从单点修补走向体系性硬化與持续检测的长期投入。

。