在现代网站和网络应用的管理中,返回404状态码的页面通常被视为“无效”或“不存在”,因此往往被管理员忽视。然而,有一种极易被忽视却潜藏巨大安全隐患的情况是,某些之前返回404的页面或接口突然开始返回200状态码,也就是页面意外“复活”了。这种情况如果没有得到及时监测和应对,不仅可能导致敏感功能暴露,还会为恶意攻击者打开攻击窗口。网站管理员、网络安全专业人员、运维工程师以及管理层都不应忽视这种“404变200”的现象,而应积极了解其成因、风险及相应的解决措施。首先需要明确的是,404状态码通常表示请求的资源不存在或已被删除,访客和爬虫看到该状态码时往往不会尝试进一步访问该页面。相比之下,200状态码则代表请求成功,资源正常返回。

当一个先前不可访问的路径忽然返回200时,极可能意味着隐藏的管理后台、旧版本接口或测试环境意外公开,带来极大安全风险。这种现象产生的原因多种多样,常见包括历史遗留的管理界面被误重新启用,部署过程中配置错误导致安全漏洞重新出现,忘记注销的子域名被意外激活,或者测试环境未按计划下线等。此外,错误的跳转逻辑可能导致本应受到保护的路径暴露。对于安全团队来说,发现并监控这些“旧尸复活”的端点极为重要。未能及时察觉可能导致多种安全隐患,诸如未经认证的API接口暴露,攻击者能够利用这些路径作为后门进入系统,敏感测试工具被公开,以及控制权限被绕过等情况都会发生。手动检测这类情况耗时且容易出错。

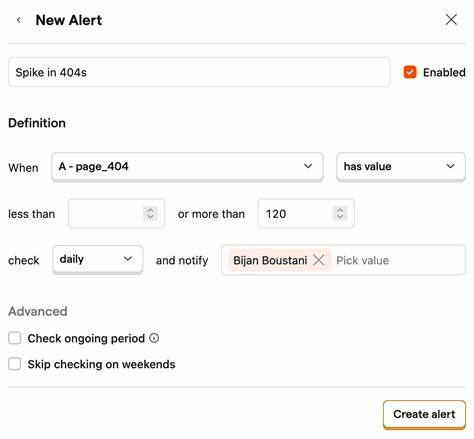

通常安全人员需要首先列出所有曾经返回404的路径,通过爬虫工具如ffuf、gobuster或dirsearch扫描服务器,并保存这些路径清单。然后再以固定周期分别访问它们,检查返回状态码是否发生变化。虽然手动结合shell或简单脚本能实现基本的检测需求,但随着路径数量和监控频次上升,维护和运行成本大幅升高。此时自动化检测工具成为必不可少的利器。ReconSnap是一款专门为此设计的自动化监测工具,能实时跟踪网站端点的状态变化,尤其是对404变成200的情况进行警报。它不仅支持端点状态的定期检测,还能通过Telegram等实时通知渠道快速提醒用户异常情况发生,让安全团队能够第一时间采取应对措施。

除状态码变化外,ReconSnap还能存储网页快照和完整HTML内容,便于安全分析人员理解变化细节和风险评估。该工具具有配置灵活、易用性强的优势,支持定制相似度过滤,避免重复变更误报,并可通过多种计划策略控制检测频率,兼顾检测效果和资源消耗。更进一步,专业版用户可设置自动化响应流程,在发现404变200后自动启动漏洞扫描或载入指定命令进行深度测试,大大提高监控与响应的自动化和智能化水平。值得注意的是,通过类似ReconSnap的持续监控,安全团队不仅能够防止旧端点无意间暴露,更能洞察企业IT资产的动态变化,发现潜在的隐患和管理盲区。尤其对于长期漏洞挖掘、渗透测试以及红队蓝队演练来说,实时把控环境变动极为关键。开启自动化监测后,安全人员可以从海量数据中高效筛选真正重要的变更事件,节约时间和精力,将关注点聚焦于真正可能带来危害的隐患。

此外,结合其他安全检测和资产管理工具,可以形成更完整的安全生态,提升企业整体安全防护能力。对于普通网站管理员而言,及时掌握404变成200的风险能有效避免意外泄露敏感信息和权限,提升网站安全整体水平。特别是在云部署和持续集成日趋普及的现代开发环境中,频繁的版本迭代与部署操作更容易导致这类问题发生。因此,建立完善的检测与告警机制成为必然。更广泛地讲,404状态码的监测不仅限于404变200,也应包括其他状态码的异常变化,如403变200意味着访问控制失效,301变200可能反映重定向策略错误影响认证流程等。这些变更均会带来潜在风险,值得安全团队注意和防范。

与此同时,通过高频率定期扫描和内容相似度分析,减少误报和无效告警,提高监控精度和价值,是设计此类工具的核心所在。在未来,自动化检测工具将越来越多地集成AI算法和智能分析技术,实现更及时、精准的异常识别与响应。整体来看,404页面悄然变为200的安全威胁不容小觑,它直接关联网站访问权限、数据安全和系统可用性。手动检测方式虽然可行,但效率和持续性不足,基于自动化平台的监测则成为行业趋势。选择并配置合适工具,定期检测并及时响应,有助于安全管理从被动防御转向积极防护,显著降低意外漏洞暴露的风险。总之,监测404到200的静默变化,是提升网站安全的重要一环。

任何网站运营者和安全从业者都应重视这一点,逐步完善自身资产跟踪和安全态势感知能力。持续关注并应用自动化检测技术,可为网络环境构建一道可靠的安全防线。