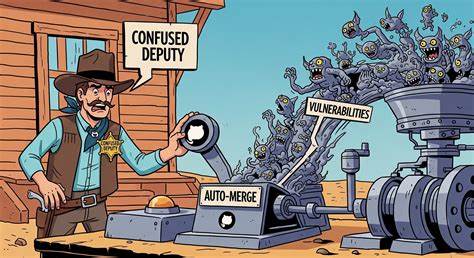

随着移动互联网和智能设备的广泛普及,安卓系统及其硬件生态安全问题日益受到关注。Qualcomm作为安卓设备中广泛使用的芯片制造商,其产品中的安全漏洞尤为重要。2025年6月,Qualcomm发布安全补丁,修复三项存在于Adreno图形处理单元(GPU)内核中的关键零日漏洞,此类漏洞已被发现被用于有限但具有高针对性的攻击活动。此次事件引起业界广泛关注,凸显了硬件驱动层面的安全隐患对移动安全的重大威胁。根据信息披露,这三项零日漏洞均源自Qualcomm图形组件授权机制的不完善以及内存管理缺陷。首先,编号为CVE-2025-21479和CVE-2025-21480的两个漏洞均属错误授权漏洞,影响GPU微代码处理特定命令序列时的执行安全,极易导致内存破坏。

理论上,攻击者可借助这些漏洞在Adreno GPU层执行未授权的命令,进而实现恶意代码注入或权限提升。第二个漏洞CVE-2025-27038则是一种典型的“使用后释放”(use-after-free)漏洞,存在于Adreno GPU驱动在使用Chrome渲染图形时的内存操作中。这类漏洞极易被攻击者利用以触发内存错误,最终导致系统崩溃或远程代码执行。Qualcomm官方确认,谷歌Android安全团队已负责报告这三项漏洞,且存在谷歌威胁分析组织(Google Threat Analysis Group)发现潜在的有限且针对性的零日利用行动。尽管目前相关攻击的细节、攻击场景以及实施者身份尚未披露,但安全研究人员推测这些漏洞很可能被商业间谍组织或国家级攻击集团使用。以往类似Qualcomm芯片漏洞曾被Variston、Cy4Gate等知名商业间谍软件运营者武器化,实施针对活动人士、记者等敏感人群的监控行动。

例如,2024年曝光的CVE-2024-43047漏洞被塞尔维亚安全情报局与警方利用,通过Cellebrite技术对被扣押安卓设备强制解锁并安装NoviSpy间谍软件,体现出Qualcomm硬件生态链的安全薄弱已成为全球安全威胁的风险点。此次补丁已于2025年5月发布给设备制造商,Qualcomm推荐受影响设备生产商尽快推送更新,用户也应积极安装系统补丁以防范风险。Adreno GPU作为安卓设备图形处理的核心,在日常渲染、界面显示、游戏运行中承担重要作用,GPU驱动中的漏洞不仅影响设备性能,更对设备整体安全构成挑战。GPU层面的攻击通常更隐蔽,绕过传统操作系统层防御机制,更易成为攻击者获取系统最高权限的途径。为了有效提升安卓设备抵御此类高级持续威胁(APT)的能力,软硬件厂商需要加强底层驱动代码审计,推动供应链的安全治理。同时,用户侧也应重视厂商的安全公告,及时升级补丁版本。

值得注意的是,Adreno GPU驱动相关漏洞不仅影响手机,也波及部分平板、智能电视和车载系统等使用Qualcomm芯片的设备,安全风险更为广泛。整体来看,Qualcomm此次修复的三大零日漏洞再次提醒业界移动安全治理的复杂性和持续挑战。硬件驱动层漏洞往往难以检测和防护,需要业内形成合力,从设计、开发、测试、分发更新的全生命周期提升安全水平。用户和企业应建立完善的移动安全管理体系,包含实时漏洞信息监测、应急响应、设备补丁升级等措施,才能最大限度减少商业间谍活动和恶意软件侵害造成的损失。未来,随着5G、AI计算和智能终端的深度融合,硬件级别安全防护将成为提高国家信息安全防线的重要环节。Qualcomm及其他芯片大厂需持续投入研发,强化GPU和其他硬件驱动安全防护技术,杜绝利用零日漏洞危害用户隐私和数据安全的现象。

而广大用户和企业从业人员也应不断提升网络安全意识,及时关注并响应此类硬件安全事件,保障自身设备的安全运行环境。综上所述,Qualcomm针对Adreno GPU的三大零日漏洞的修复,是保障Android生态健康发展的重要行动,预示着硬件安全将成为移动平台防御的关键所在。只有业界共同努力,方能筑牢移动智能时代的安全基石。