随着开源软件和自动化工具日益普及,Dependabot作为GitHub内置的依赖管理助手,其重要性不言而喻。它自动检测项目中过期的依赖项,提出更新的Pull Request(PR),极大提高了开发效率和代码维护的便捷性。然而,依赖自动化带来的便利背后,隐藏着令人警觉的安全隐患。最新研究揭示,Dependabot可能成为攻击者“混淆代理”(Confused Deputy)漏洞的帮凶,从而导致恶意代码被不经意间合并到关键代码库中,甚至突破分支保护规则。深入挖掘这一安全漏洞原理及防护经验,对于所有依赖自动化工具的开发者和安全从业者而言,意义重大。 Dependabot的工作机制简单而高效。

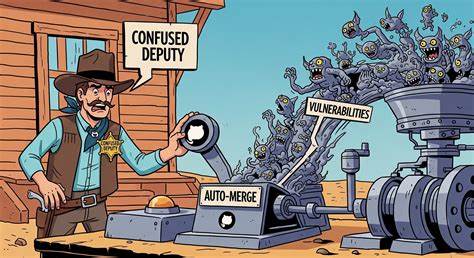

通过配置文件.github/dependabot.yml,用户可以设定扫描频率和监控的依赖项生态系统。Dependabot根据这些配置定时或在触发事件下扫描仓库依赖,识别出版本落后的组件后,会自动创建命名规范为dependabot/生态系统/库/版本号的新分支,并提交PR请求更新默认分支。开发者通常会自动合并这些PR,认为它们安全且必要,这种操作习惯为攻击者留出了利用空间。 所谓“混淆代理”问题在安全领域被定义为一种委托问题,当受信任的代理角色被恶意引导执行未经授权的操作时,漏洞被触发。在Dependabot案例中,由于GitHub Actions使用pull_request_target事件触发自动化任务,且部分工作流通过检测github.actor来判断PR发起者身份,以便自动合并Dependabot的更新,这正中攻击者下怀。github.actor变量在事件触发时巧妙地指向最后触发事件的“操作者”而非PR的真正创建者,导致恶意用户能够筹划让Dependabot在其操控下执行自动合并毫无防备的代码。

攻击流程首先始于攻击者在目标仓库的Fork。攻击者修改Fork默认分支,嵌入恶意载荷,然后启用Dependabot在Fork仓库中工作,让其创建更新分支与PR。初始触发该PR时,自动合并条件不被满足,github.actor为攻击者而非Dependabot。此时攻击者通过在PR评论中发送@dependabot recreate命令,促使Dependabot强制重建分支和PR,紧接着触发拥有github.actor为dependabot[bot]身份的自动合并工作流,恶意代码便被悄然合并至目标库中。这种攻击不仅读者难以察觉,还能绕过人工审批机制,堪称“Pwn请求”的精妙变种。 不仅如此,研究团队还揭示了攻防双方在攻击技巧上“升级换代”,开发出两项突破防御的高级战术。

第一种被称为“合并冲突探戈”,攻击者有意制造分支文件冲突,利用GitHub UI的合并冲突解决流程,诱导Dependabot迁移分支及其PR指向带有恶意命令注入的分支名称,从而实现远程代码执行(RCE)。名称中嵌入如$(id)这样的shell命令,在未加防范的工作流中直接执行带来巨大风险。尽管分支命名受到GitHub一定限制,但凭借巧妙操作依然能成功注入。 另一招称为“默认分支合并换位”,则利用攻击者切换Fork默认分支到恶意命令注入分支,令Dependabot在合并命令触发时错误地更新该含恶意负载的分支。此举借助Pull Request同步事件和事件中github.actor的误判,实现绕过传统权限控制的攻击效果。 攻击的威力不仅局限于合并恶意代码,还能绕开分支保护策略。

分支保护机制旨在限制对主分支的直接推送权限,多数情况下,Dependabot被允许绕过保护自动合并PR。若攻击者掌握了某种写权限(比如窃取了拥有contents: write权限的Personal Access Token或利用恶意工作流侧载跑等),即刻将恶意代码推送到Dependabot所用分支,随后发出@dependabot merge命令,Dependabot凭借权限认证自动完成合并,分支保护形同虚设。 为何Dependabot如此容易沦为‘混淆代理’攻击的突破口?主要在于其被广泛信任和依赖,运维团队乐于自动合并其PR以节省人力成本,再加上其操作权限较高。攻击者间接控制了该代理,便能将其荷载利用得淋漓尽致。尽管其他GitHub App也存在类似风险,依然无法抵挡Dependabot因用户基础庞大和业务范围广而成为主战场的事实。 针对这一威胁,社区和专家针对检测和防御提出了行之有效的建议。

首先,在工作流中避免直接信任github.actor或关联变量,尤其是在pull_request_target同步等事件中,因为这些变量可被伪造或误导。应优先使用更安全的身份验证方式,比如github.event.pull_request.user.login或用户ID字段,这些字段较为真实且难以伪造。其次,在配置分支保护时,切实限制Dependabot分支自身的合并权限,不让其成为攻击者跳板。另外,引入专门为Dependabot设计的安全自动合并第三方Actions插件,如dependabot/fetch-metadata,可以更稳健地验证身份和命令执行,避免自编合并脚本导致安全漏洞。 此外,提升代码审计与日志监控能力同样重要。使用面向CI/CD管线的静态分析工具,比如BoostSecurity公开的poutine静态扫描器,可以及时识别和阻断类似“混淆代理”式的自动合并风险。

完善的监控让团队能在攻击链早期做出响应,防止恶意代码流入主干环境。 面对安全挑战,开源社区展现出极大的韧性与合作精神。研究团队搭建了专门用于实战演练和漏洞探索的MessyPoutine示范项目,供开发者亲自体验“混淆代理”漏洞的攻防过程,促进技术交流与防御方案的持续优化。同时,通过负责任披露与合作,推动主流项目和企业及时修补受影响配置,将风险降至最低。 武器化Dependabot并非无懈可击的禁忌,但它警示了整个自动化生态中,智能工具的安全隐患和信任边界问题。作为开发者和安全守护者,应秉持慎重信任原则,严格审视和管理自动化流程中的权限与数据流,确保代码质量和供应链安全相辅相成。

随着自动化和AI辅助开发日渐普及,强化对代理机器人和自动合并机制的安全审计,将是保障未来软件开发可信赖、高效运营的关键环节。 总结而言,Dependabot所承载的便利与风险并存。通过深入理解“混淆代理”攻击手法,结合先进检测工具与最佳实践防线,开发者能够建立坚实防护墙,抵御日趋复杂的供应链攻击。从而真正发挥Dependabot的价值,保障开源生态和企业项目的持续健康发展,迎接自动化时代的安全新挑战。