随着企业数字化转型和云计算的快速发展,Active Directory(AD)作为身份与访问管理的核心,其安全性日益受到重视。Windows Server 2025版本引入了委托托管服务账户(delegated Managed Service Accounts,简称dMSA),旨在以更加安全且高效的方式管理服务账户的认证和授权。然而,随着技术的发展,安全研究人员也发现了dMSA潜藏的关键设计缺陷,进而衍生出一种名为Golden DMSA的攻击技术。Golden DMSA攻击能够绕过dMSA的认证机制,赋予攻击者在整个AD森林内持久访问和跨域横向移动的能力,带来极大安全威胁。深刻理解Golden DMSA的工作原理及其绕过认证过程,对于企业防护现代身份攻击至关重要。委托托管服务账户(dMSA)作为Windows Server 2025最新推出的服务账户管理方案,突破了传统托管服务账户(MSA)和组托管服务账户(gMSA)的限制,采用机器绑定认证,从根本上减少凭据盗用风险。

与之前的服务账户依赖于静态密码或集中密码管理不同,dMSA直接绑定设备身份,实现基于机器的认证授权,这种设计理论上极大增强了安全性。然而,Golden DMSA攻击利用了dMSA密码生成过程中存在的关键设计漏洞。dMSA与gMSA的密码生成都依赖于域内关键KDS(Key Distribution Service)根密钥,且密码的生成依赖于多项时间相关参数。研究发现,密码生成所需的ManagedPasswordId结构中,时间参数的组合极其有限,仅约1024种组合,极大降低了暴力破解密码的复杂度。攻击者在获得域控制器的SYSTEM权限或域管理员权限后,能够提取KDS根密钥。由于KDS根密钥是一切服务账户密码生成的核心“万能钥匙”,一旦落入攻击者手中,便可在离线环境下推算出所有dMSA及gMSA账户的密码,从而绕过dMSA机器身份绑定限制,直接利用破解密码进行身份冒充。

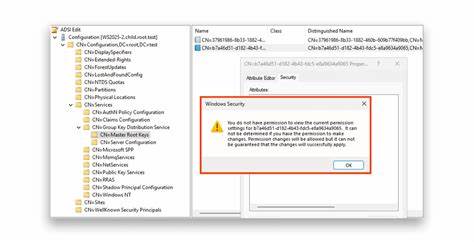

Golden DMSA攻击流程分为四个阶段。首先,攻击者需取得KDS根密钥,通常通过提升至SYSTEM权限实现。随后,攻击者通过SID枚举或LDAP查询发现dMSA账户。随后,进行ManagedPasswordId的暴力猜测,由于其时间参数受限,密码猜测变得相对简单。最终,利用破解出的密码,攻击者即可任意访问dMSA账户及其服务资源,进而实现持久化和权限升级。值得注意的是,Golden DMSA攻击绕过了通常依赖机器身份的认证流程,也使得微软的Credential Guard等防护措施失效。

Credential Guard设计初衷是防止机器凭据被盗并被恶意利用,但Golden DMSA直接基于密码的破解,不依赖机器身份认证,从而规避了Credential Guard的防护范围。因而,该攻击不仅复杂度低且隐蔽性高,给企业安全带来了深远挑战。KDS根密钥的保护成为防御Golden DMSA攻击的关键所在。微软对KDS根密钥的访问权限极为严格,默认仅允许根域的Domain Admins、Enterprise Admins及SYSTEM账户访问。然而,一旦攻击者成功获得其中某一台域控制器的SYSTEM权限,便可能窃取整个AD森林的KDS根密钥,使得一处妥协升级为跨域、全森林范围的持续威胁。此外,KDS根密钥不存在过期时间,微软一般建议环境内只存在一把密钥,这意味着攻击者可利用被窃取的密钥无限期生成所有未来新增dMSA及gMSA的密码,恶意活动难以根除。

检测Golden DMSA攻击的难点主要在于缺乏自动化日志记录。默认情况下,KDS根密钥被访问不会产生安全事件,需要安全团队主动对KDS根密钥对象添加自定义审计规则,捕获对msKds-RootKeyData属性的读取行为,这才能触发安全事件4662,帮助发现潜在的非法访问行为。为了帮助安全运营提升对该威胁的响应能力,相关安全工具如Directory Services Protector(DSP)提供特定的安全指示器,比如“修改KDS根密钥ACL”等,可及时警示潜在风险,辅助追踪攻击路径。防御Golden DMSA的最佳实践建议包括加强域控制器的访问控制,限制管理权限对域控制器系统权限的使用,并严格控制和监控对KDS根密钥的访问。同时,针对dMSA账户,安全团队应监控异常的AS-REQ和票据请求行为,尤其是针对服务账户的大量预认证失败事件,这些可能预示着密码暴力猜测和Overpass the Hash攻击。定期评估Active Directory环境的安全配置,实施最小权限原则并分离关键管理职责,也是在防止此类攻击中不可或缺的环节。

Golden DMSA攻击既是对微软最新dMSA架构设计的挑战,也提醒业界在创新技术引入时必须对安全漏洞保持警惕。虽说dMSA通过机器绑定认证理念提升了服务账户的安全性,但依赖单一关键密钥生成密码的架构成为潜在的单点故障,一旦密钥被泄露,带来的影响将波及整个企业身份环境。未来,微软和社区可能需要在密码生成与管理机制上引入更多动态性和多因素安全,以抵御此类基于密钥泄露的攻击。针对企业用户而言,了解Golden DMSA攻击的全过程及其风险,是构建现代身份安全防护体系的关键一步。增强对域控制器及敏感密钥的保护,完善监控与响应机制,结合技术和策略保障,方能有效抵御此类复杂持久攻击。数字时代,身份即安全,深入掌握和防范dMSA认证绕过威胁,是捍卫企业信息资产安全的必由之路。

。