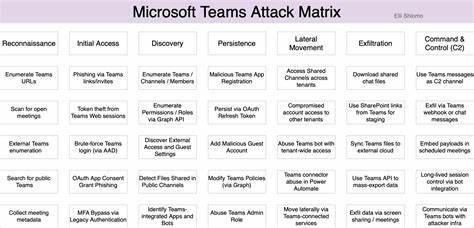

随着数字化办公和混合工作的普及,微软Teams已经从一个简单的即时通讯工具演变为企业信息流转和决策协作的重要枢纽,涵盖了文件存储、应用集成、身份管理等多维度功能。然而,正因为其功能的多样化和广泛的用户基础,Teams也逐渐成为攻击者的首选目标,网络攻击围绕其展开,并创造了“微软Teams安全攻击矩阵”这一全新的攻击框架。通过深入揭示攻击者如何利用Teams进行侦察、初始访问、横向移动、持久化控制、数据外泄及指挥控制,企业能够更全面地认识风险,提升防护能力。攻击者之所以聚焦微软Teams,是因为这里承载着极其丰富的身份信息、访问令牌和敏感数据,而且大多数团队成员习惯性在此进行无障碍的沟通和协作。Teams整合了SharePoint、OneDrive、Exchange Online和Entra ID等关键服务,一旦被攻破,攻击者不仅能破坏单一账户的安全,更能借助其跨服务的联动功能,实现企业环境的深度渗透和权限攀升。侦察阶段是攻击链的起点,攻击者会通过穷举或暴力破解微软Teams的租户URL,寻找公开的会议链接及无认证即可加入的会议,利用Teams外部访问功能探查便利的联邦账户,尝试访问公开的团队频道,从细微的公开信息中收集组织架构、会议记录和成员名单等情报。

尤其值得警惕的是,攻击者会关注匿名加入权限开启的会议,因为这允许未授权外部人员直接进入视频、音频和聊天空间,极易在会议中散布钓鱼链接或植入命令控制信标。进入初始访问阶段,钓鱼攻击成为了主要手段。攻击者利用微软Teams本身的可信介面发送虚假的会议邀请,或者通过攻击已被攻陷的第三方组织,向目标组织成员发送含恶意payload的邀请链接。此外,OAuth应用权限委托攻击非常隐蔽:攻击者诱使用户授权恶意应用获取访问权限,应用获得的权限能够静默读取聊天记录、文件,甚至长期持久存活。基于网页的令牌窃取同样关键,借助恶意浏览器插件、XSS脚本或信息窃取工具,攻击者偷取会话令牌和OAuth令牌,实现免密码登录,极大提升后续攻击的成功率。传统暴力破解手法依然有效,特别是在遗留身份验证协议未关闭的环境下,攻击者通过密码喷洒等技术绕过多因素认证,获取账户控制权。

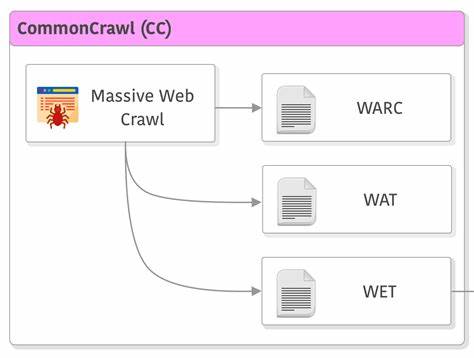

进入侦察扩展和横向移动阶段后,攻击者开始利用Graph API枚举团队成员、频道结构、权限角色以及外部访问设置,寻找权限提升和横向穿透路径。Teams的跨租户共享频道提供了极大的便利,却也成为攻击者租户间横向移动的“高速公路”,一旦一方租户被攻陷,攻击者即可渗透至合作伙伴组织,并借助相似的权限设置展开更深层的控制。恶意安装的Teams应用或机器人也是持久化的主要载体,这些应用若拥有高权限,便可以长期监听聊天,发送隐蔽命令,甚至操控文件和用户账户。联合Power Automate自动化流程中的Teams连接器功能,攻击者能够设计出自动转发敏感信息、下载数据的恶意工作流,以隐蔽的方式持续渗透和扩展掌控范围。在数据渗漏环节,通过Graph API访问聊天记录、文件存储,攻击者能够大规模批量导出敏感信息,且通过模拟正常同步的方式避免触发安全警报。恶意用户还可能利用SharePoint和OneDrive中的公开分享链接,构建数据外泄的链条,或借助第三方云存储进行文件同步、隐秘转移。

即使在所有自动手段被切断的极端情况下,攻击者也能利用Teams中的屏幕共享、远程协助等功能在人为的会议场景中窃取数据,因其行为本身往往被视作正常业务流程,严重考验监控体系。最后,在指挥控制环节,微软Teams成为了一个无需外部网络通信的隐蔽C2通道。攻击者通过聊天信息中隐藏的加密命令、bot交互消息或Webhook上传数据,实现了全流程的命令下发和情报收集,避免传统恶意流量检测。攻击者甚至能够将定时会议描述设为持久化的回调载体,确保长期与控制服务器的连接保持稳定。所谓监听操作,也包含了机器人程序与云端基础设施的通信,具备高隐蔽性和灵活性,使得对抗更加复杂和棘手。面对微软Teams安全攻击矩阵的多维威胁,企业必须采取全方位防御措施。

首先,合理配置Teams的匿名访问权限,关闭不必要的外部联邦访问,严格管控团队公开频道,减少信息暴露面。其次,强化身份验证策略,关闭遗留认证协议,实现覆盖全员的多因素认证。对OAuth应用权限严格审批,限制应用权限范围,及时撤销已知风险应用。加大对团队内部App和机器人的审计力度,监控异常行为和权限滥用。利用微软的安全工具,如Azure Sentinel和Microsoft Defender 365,实时监测Teams活动日志,分析异常登录、批量数据访问和非授权应用安装。同时,强化对Power Automate流程的管理,防止滥用自动化工具进行间谍活动。

另外,企业应针对会议链路和日历共享配置访问控制和安全策略,避免钓鱼和伪装型攻击得逞。定期开展安全培训,提升员工的安全意识,对钓鱼链接、陌生邀请保持高度警惕。技术层面,部署统一的SIEM和XDR解决方案,实现跨平台、跨服务的安全事件联动监控。采用CASB或浏览器隔离技术限制非授权的文件同步和外部云服务链路。定期进行红蓝对抗测试和漏洞扫描,模拟真实攻击场景验证安全防护效果。总之,微软Teams作为企业数字化转型的关键协作平台,其安全防护水平直接关系到组织的数字资产安全与运营稳健。

随着攻击者技术日益成熟,专门针对Teams功能进行深度渗透和持久控制的威胁不断涌现,要求安全团队转变思路,将Teams从单一沟通工具,变成主动防御的关键战场。只有建立起对微软Teams安全攻击矩阵的全面理解与持续应对,企业才能在这场无形的网络战中守护住工作流的安全与稳定。