近年来,随着智能设备的迅猛发展,网络安全问题日益严峻,尤其是针对智能手机、智能电视、平板电脑等Android设备的恶意软件攻击频发。近期,联邦调查局(FBI)发布警告称,名为Badbox 2.0的恶意软件已感染超过一百万台设备,严重威胁全球用户的隐私与网络安全。Badbox 2.0的蔓延事件是当前网络安全领域的一个重要转折点,揭示了物联网安全的脆弱性及对策的紧迫性。Badbox 2.0的基础源于三叉戟(Triada)恶意软件家族的代码。它主要攻击Android系统的设备,但区别于传统恶意程序的是,其不仅通过恶意应用程序进行传播,还能预装在廉价设备中。尤其是在中国大陆制造的非品牌或未认证设备中,Badbox 2.0的感染率最高。

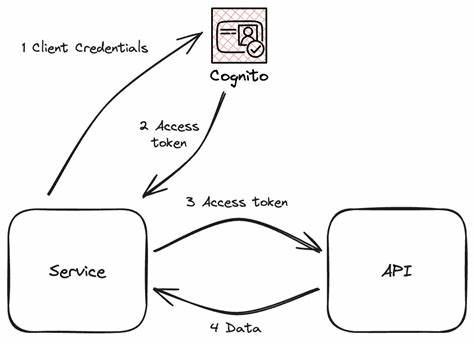

这些设备诸如低价平板、数字投影仪、电视盒子等,在用户首次开机时就可能已被感染。病毒不仅能够窃取用户数据,还能在设备间建立复杂的代理网络,成为黑客虚拟身份的跳板。任由感染设备接入家庭网络,攻击者即可利用这些终端作为“常驻代理”,绕过传统的安全防护系统,进一步实施诈骗、数据窃取和传播假新闻等违法行为。攻击者还能借助被感染设备窃取双因素身份认证代码,创建多个虚假账号,操纵网络舆论及增加广告欺诈收入。联邦调查局的报告指出,Badbox 2.0恶意软件的传播机制主要包含三大渠道。首先,一部分设备在生产制造阶段即被植入恶意代码,这种所谓“出厂即感染”的现象使得用户难以防备。

其次,恶意应用程序通过Google Play及第三方应用商店传播,虽然Google对应用安全有严格审查,但部分恶意APP仍侥幸通关。最后,软件更新过程中的安全漏洞也被黑客利用,借助非法更新包进一步感染设备。全球范围内,Badbox 2.0的感染设备主要分布在巴西、美国、墨西哥及阿根廷。其中,巴西占比最高,达37.6%,成为受害最严重的国家。感染设备类型包括大量低价智能电视盒子型号,如X96系列、TX3mini及多款数字投影仪,这些设备因价格优势广泛普及,但安全防护能力不足。除此之外,智能手机及平板电脑也不同程度受害。

去年底,德国执法机构曾尝试切断Badbox网络控制服务器,短暂减少了感染数量。然而,该恶意软件生态系统依然强大,许多黑客团队迅速通过替代控制节点恢复了网络,未受本质影响。2025年春,国际安全公司Human Security联合谷歌、Trend Micro等顶尖机构发起新一轮清理行动,部分域名被成功劫持(sinkhole),暂时削弱了恶意软件的传播链,但全球累计感染设备仍突破百万。在防范方面,用户应尽量避免购买无品牌或未经过Play Protect认证的Android设备。定期检查设备系统更新和应用权限,避免安装来路不明的软件,是减低感染风险的有效手段。企业级用户需加强网络访问控制,监控物联网终端数据流量异常,及时发现潜在威胁。

此外,专业安全团队建议通过行为分析及机器学习技术,提升对复杂恶意网络的识别能力。针对感染后应急处理,应及时断开网络,恢复设备出厂设置,并结合杀毒工具进行全盘扫描。若设备功能受限或持续异常,考虑更换设备以保障信息安全。Badbox 2.0事件提醒我们,虽然智能设备带来了便利,但同时也暴露于前所未有的网络风险之下。无论是个人用户还是企业机构,都需不断提升安全意识,采取多层次的防御措施。国际间的跨机构合作也极为关键,只有信息共享和技术协作才能遏制此类恶意软件的扩散。

面对未来更加智能化的生活环境,技术发展和安全防护必须并驾齐驱。Badbox 2.0只是冰山一角,网络安全生态正在快速演变。用户应当主动了解设备来源和安全标准,拒绝使用风险设备,同时支持正规渠道和安全制造商。不断增强的监管机制和创新的安全技术将是防止类似事件反复发生的保障。总之,Badbox 2.0带来的教训深刻且警示明确。我们正处于设备高度互联的新纪元,安全威胁形态日益复杂多变。

科学防范、安全教育和技术创新三者结合,方能真正守护数字生活的安全与隐私。我们应共同努力,筑起坚实的网络安全防线,确保智能设备给生活带来的美好体验不会被黑暗势力侵袭。