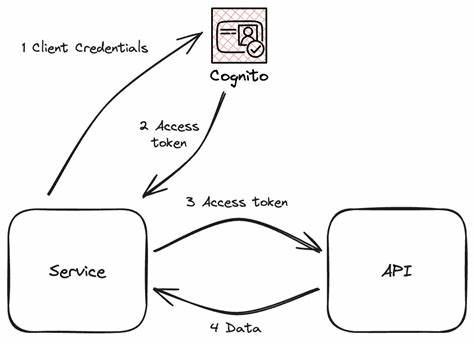

在全球云计算蓬勃发展的背景下,AWS作为领先的云服务提供商,其定价政策的调整对众多企业用户意义重大。2024年5月9日,AWS宣布调整其Cognito服务中机器对机器(M2M)认证的计费结构,此举引发了广泛关注。尽管用户认证流程不受影响,但针对客户端凭证授权(client credentials grant)流程的收费新标准引入了令牌请求次数和应用客户端数量两个新的计费维度。本文将深入解析此次变革的缘由、具体细则及潜在影响,并分享实用的优化策略,帮助企业用户在保持安全性和合规性的前提下,降低因新计费带来的潜在成本压力。 机器对机器认证的核心理解是代码片段或服务代表自身、而非人类用户,向资源服务器进行身份验证的过程。例如,一套仓库管理系统(WMS)需要自动向物流供应商下单,双方通过REST API接口交互。

此时,WMS作为“机器”必须向身份提供者(IDP)——例如AWS Cognito——请求访问令牌(JWT),凭借此令牌访问目标资源。令牌的生命周期通常有限,如默认60分钟的过期时间,保证了安全性和高效性。 此次定价调整的主要动因是支持服务的持续扩展和功能增强。AWS引入基于token请求和应用客户端两个维度的计费规则,意味着高频率调用和大量应用接入的场景将面临明显的成本上涨。例如,某公司拥有200个应用客户端,每月进行90万次令牌请求,单凭令牌请求和客户端数量就可能导致每月额外费用高达数千美元。这样一个数据对众多依赖Cognito支撑M2M通信的组织来说无疑是个警钟。

针对企业客户,AWS提供了12个月的宽限期,现有用户可利用该期限调整使用策略。现实中,很多组织缺乏对自己Token刷新频次和客户端数量的深入掌握,难以快速评估潜在费用。利用AWS Config高级查询功能能有效发现启用了client_credentials授权流程的用户池客户端数目,从而对计费风险做出科学预测。精准估计Token请求量尤为关键,AWS CloudWatch中TokenRefreshSuccesses指标为这一工作提供便利。 为了降低新增计费带来的成本压力,调整访问令牌的过期时间是首选方案。Cognito默认60分钟的令牌有效期意味着令牌刷新频次较高,延长至最大1天的有效期可将调用次数减少24倍,从而大幅减少费用。

然而,过长的令牌有效期也带来了安全风险和合规风险。一旦令牌被泄露,最长一天的有效期内攻击者都有可能继续利用该令牌作恶。另一个局限是Cognito当前无法直接撤销通过客户端凭证颁发的访问令牌,只有刷新令牌才能支持撤销功能,这在业务风险管控中尤为重要。 操作层面,缓存策略成为重要的成本控制手段。由于每次调用Token端点都会生成新的令牌并计费,构建令牌缓存层可以有效降低对Cognito端点的请求次数。在服务端实现缓存优先于请求身份验证,是降低频繁调用Token端点成本的关键。

AWS官方文档介绍了如何利用API Gateway代理并缓存Token服务响应的示例,借助缓存集群,可以实现基于查询参数和请求头的缓存控制,不过这也增加了约14美元/月的基础费用。 除此之外,客户端层面的缓存同样有助于减少不必要的Token请求,尤其在网络延迟较高或网络不稳定的环境中尤为重要。Redis、ElastiCache或DynamoDB等缓存方案可根据客户端条件灵活选择。同时,优化业务流程避免频繁请求敏感数据或合理延长业务数据缓存有效期,也能间接降低身份认证请求频率,达到降本增效的目的。 此次Cognito M2M计费调整在一定程度上促使企业重新审视其身份认证架构设计,更加关注安全合规与成本平衡。企业应以数据驱动为基础,通过指标监测、资源发现和使用趋势分析等手段,全面梳理M2M认证场景的身份令牌使用情况。

基于云服务商提供的工具如AWS Config和CloudWatch,构建定期报告和告警机制,不断优化访问令牌策略、缓存策略和客户端设计,从根源上避免因过高调用量带来的意外费用攀升。 展望未来,能够预见AWS将持续投资于身份认证服务的扩展与安全性能提升。面对价格调整,用户应将视角放宽,从一味抵触变革转向积极应对变革带来的挑战与机遇。合理规划令牌管理策略、强化缓存机制、技术架构创新,都是帮助企业在云原生时代立于不败之地的关键抉择。 总而言之,AWS Cognito机器对机器认证计费方案的调整在引入成本压力的同时,亦逼迫企业从安全、合规和业务效率等多维度审视其身份管理体系。通过及时掌握应用客户端情况、有针对性地延长令牌有效时间、搭建智能缓存系统及优化客户端认证请求策略,企业可有效遏制新增费用爆发,保障云原生业务的可持续发展和安全运营。

未来,随着云计算进一步普及,身份认证的复杂性和价值愈加突出,合理的成本控制和安全保障将成为企业核心竞争力的重要组成部分。