近年来,网络空间的地缘政治冲突日益加剧,尤其是中东地区的网络攻击活动频繁发生。伊朗关联的BladedFeline黑客组织在2024年初开始针对伊拉克及库尔德地区政府官员的网络攻击升级,引发了全球信息安全领域的广泛关注。该组织被认为是伊朗国家支持的网络威胁群体OilRig的一个子集,主要目的是通过网络间谍活动获取重要的外交和财务情报,从而支持其战略目标。BladedFeline的攻击行为突出表现在利用多种定制恶意软件,如Whisper、Spearal以及Optimizer,针对涉政、涉外交的目标展开高效隐蔽的攻击行动。BladedFeline的起源可追溯到2017年9月,最初集中于库尔德斯坦地区政府相关官员的攻击,随后逐渐扩展到伊拉克政府多部门以及邻国的通信基础设施。ESET等权威安全公司通过长期监测发现,该组织不仅通过社会工程学手段获取受害者初始访问权限,还可能利用互联网面向公众的应用程序漏洞植入恶意Web Shell,从而实现对目标系统的持续控制。

攻击链条中,BladedFeline部署了多种后门工具,其中Whisper是一款基于C#/.NET的后门,能借助微软Exchange服务器上受感染邮件账户进行隐蔽通信,攻击者通过电子邮件附件接受命令及上传下载文件,增加流量伪装性。与此同时,Spearal后门采用了DNS隧道技术,实现命令与控制(C2)通信,提升了被发现的难度。Optimizer则是Spearal的迭代版本,两者在功能和使用流程上基本一致,但拥有更为复杂的伪装手法。除了这些主要后门,BladedFeline还利用被称为Slippery Snakelet的Python植入工具,能执行系统命令、通过外部链接下载文件和上传数据,支持攻击多样策略。更令人关注的是,BladedFeline借助多种隧道工具来维持对受害网络的访问,比如Laret和Pinar工具,进一步增强了隐蔽性和灵活性。此外,恶意IIS模块PrimeCache也在攻击中频繁出现,这款模块类似于OilRig使用的RDAT后门,可通过特定HTTP请求中的预设Cookie头控制网络流量,实现数据窃取和远程命令执行。

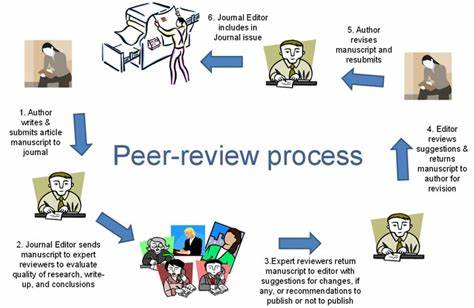

专家指出,BladedFeline对伊拉克政府及库尔德斯坦区域政府的目标选择,显示出伊朗试图通过网络手段影响这些地区的政治局势,尤其关注伊拉克与西方国家,尤其是美国在该地区的影响力。从情报收集角度而言,经济利益也是该组织的驱动力之一,特别是库尔德斯坦丰富的石油资源使其成为网络间谍的重点对象。现今,网络安全防护面临诸多挑战。针对BladedFeline这样高度专业化的APT组织,传统防御措施已不足以应对。相关政府部门与企业需要加强漏洞管理,及时修补互联网服务中的安全缺陷,防止初始入侵。同时,强化邮件系统安全,阻断后门通过受感染邮箱账户通信的渠道,成为阻断攻击链条的重要环节。

针对DNS隧道技术,部署网络流量异常检测方案十分关键,以识别隐藏在合法流量中的恶意C2通讯。建议网络安全团队建立全面的威胁情报共享机制,及时获取最新攻击手法和恶意软件样本,加快响应速度。教育用户识别和防范钓鱼邮件、社交工程攻击也能减少安全隐患。此外,采用多因素认证和严格访问权限管理能降低被攻击者入侵网络内部的概率。展望未来,中东地区复杂的政治局势仍将驱动网络攻防不断升级,BladedFeline等组织可能深化技术能力,调整攻击策略以适应防御环境。国际网络安全合作和信息共享将成为遏制此类威胁的重要力量。

伊朗利用网络武器进行地缘政治争夺已成常态,而欧美及区域合作方需提升网络防御体系,实现多层次联防联控,降低网络攻击带来的安全风险。总结来看,BladedFeline作为一个伊朗支持的网络攻击集团,以高度定制的恶意软件和隐蔽的通信技术,针对伊拉克及库尔德地区实施持续的间谍活动,给目标国家的安全和稳定带来不容忽视的威胁。关注并提升目标基础设施的安全防护能力,增强网络应急响应水平,将有效减少此类高级持续威胁(APT)带来的损害。随着全球网络安全形势日益严峻,只有通过技术创新与国际协作相结合,才能在日益复杂的网络攻防中占据优势,保障地区及全球网络空间的安全与和平。