近年来,随着加密货币市场的快速发展,相关技术人才成为行业的稀缺资源。但与此同时,朝鲜黑客团体利用职场招聘这一切入点,推出了极具迷惑性的加密诈骗活动,成功侵入了众多Web3及区块链开发者的数字钱包和代码库,造成重大的经济损失和安全隐患。该诈骗手法的核心在于通过LinkedIn等职业社交平台发起伪装精良的求职邀请,结合深度伪造的视频面试进行技术考核,诱导目标运行恶意程序,实现数据窃取与账号劫持。整个过程环环相扣,专业程度极高,背后更被广泛指认为是由朝鲜国家支持的黑客组织运营,显示出这是一场精准且有计划的网络攻击战争。 首先,攻击者在LinkedIn上创建多个身份可信、具有正规背景的假招聘账号,这些账号往往注册在美国等地,以掩饰其真实来历。招聘职位针对的是加密货币行业的核心技术人才,特别是拥有关键权限可修改智能合约和桥接协议的开发者。

目标人员被给予看似诱人的远程工作机会,尤其在加密资产市场低迷之际,愿意冒险尝试新职位的开发者数量有所增加,令他们更易被骗。 在建立初步信任后,所谓的“招聘经理”会安排视频面试,使用AI生成的深度伪造技术模拟一位资深高管的形象与声音,视频内容自然流畅,几乎难以分辨真伪。面试过程中,假高管会要求求职者下载并运行一个名为zoom_sdk_support.scpt的“技术评测”文件。实际上,这段脚本是一款复杂的跨平台恶意软件“BeaverTail”,能够自动搜索并提取加密钱包的私钥、助记词以及与GitHub相关的认证信息。 这一攻击流程的隐蔽性极强,受害者往往在毫无察觉的情况下就将敏感信息直接暴露。因为被假装成正规流程,且邀请中使用了真实的Google Meet或Calendly链接,再转接到攻击控制的Zoom域名,更加削弱了用户的警惕心。

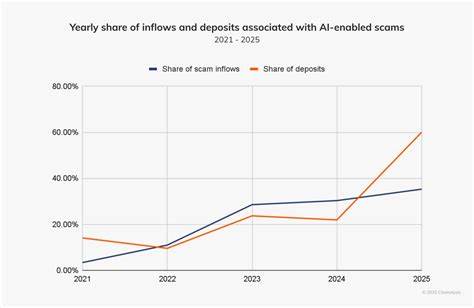

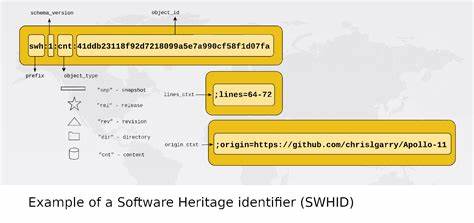

事实上,相关恶意程序不仅钓取密码,还能直接入侵浏览器安装的加密货币插件如MetaMask和Phantom,甚至定位并窃取本地存储的钱包文件_wallet.dat,使得盗窃效率与广度大幅提升。 据Cybersecurity公司Huntress追踪,这些攻击活动由朝鲜臭名昭著的Lazarus集团的BlueNoroff子组策划实施。自2017年以来,朝鲜黑客通过各种复杂手段已累计盗取超过15亿美元加密资产,包括震惊业内的Ronin/Axie Infinity 6.2亿美元巨额劫案。他们通过匿名混币工具如Tornado Cash和Sinbad,将犯罪所得洗净后为朝鲜政府的武器项目提供资金支持。美国司法部及财政部对这些活动的打击不断加强,4月还收缴了假IT员工架构的774万美元涉案加密货币。但朝鲜黑客集团的狡猾与适应力依然强劲,不断通过AI技术升级假人脸、改进钓鱼脚本,加大攻击的隐蔽程度和成功率。

该骗局的影响不仅限于资产损失,更对加密行业人才生态产生深远冲击。区块链开源协议高度依赖核心开发者进行代码维护及升级,一旦关键开发者被黑,可能导致智能合约漏洞曝光,甚至直接引发资产被盗事件。根据Electric Capital的数据显示,全球活跃的加密开发者数量正在逐年减少,行业人才供应愈发紧张。在这样的环境下,攻击者精准攻击每一个具有权限的工程师对网络安全构成巨大风险。 为了防止此类攻击,开发者和加密项目方需提升安全意识。首先,应严格验证所有招聘渠道和面试邀请的真实性,对涉及下载外部脚本或程序的技术考核保持高度警惕。

其次,尽量避免在不安全环境运行不明代码,采用硬件钱包存储私钥,关闭不必要的浏览器插件。此外,项目方应多采用多重身份认证和权限分离策略,即使单一账户被攻破,也能最大限度限制损失。 全球执法机构也在合作强化监控和打击,协同冻结相关域名和资金流向。加密交易所和钱包服务商需加强反洗钱机制和盗窃行为检测,及时响应异常交易。一些安全团队已开发专门针对BeaverTail等恶意软件的检测工具,提升防护能力。尽管如此,面对日益智能化的攻击方式,安全形势仍然严峻。

展望未来,随着生成式AI和深度伪造技术不断进步,类似的社交工程攻击将越来越难以防范。加密行业必须走向更加成熟与规范的招聘及审批流程,建立起多层次安全防线。同时,行业内部需增强信任机制建设,避免过分依赖个别核心开发人员,形成更广泛的社区协作体系,共同守护区块链生态的安全与稳健发展。 总结来看,北朝鲜以职位诱骗为突破口,结合深度伪造面试和恶意软件植入,展开的加密货币黑客行动,对全球加密资产安全造成了严重威胁。面对这一威胁,开发者需具备更高的警觉性和安全防护技能,行业整体也应当继续加强合作与监管以应对不断进化的网络攻击。只有提高防范意识和技术水平,才能在这个数字货币和智能合约主导的新时代,保障个人和企业的财产安全,推动加密生态的健康发展。

。