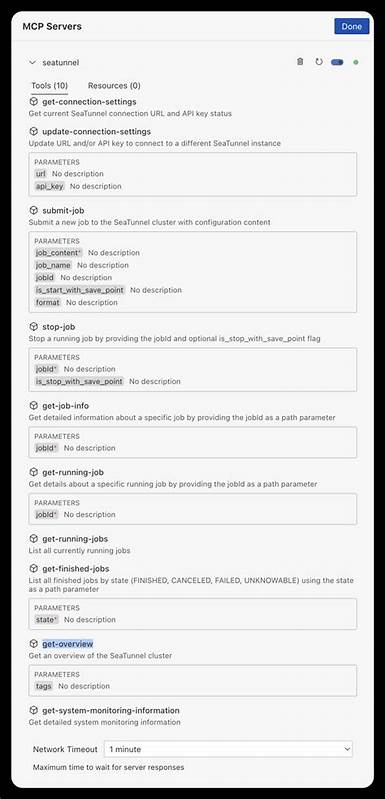

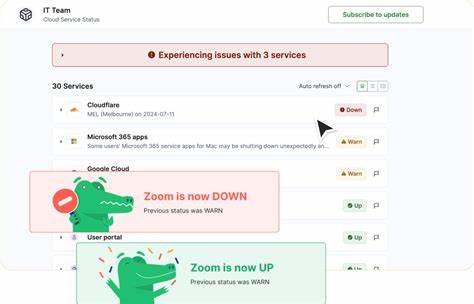

在当今数字时代,基于开源软件的开发工具极大地提升了程序员和区块链开发者的工作效率。Cursor AI作为一款融合了人工智能辅助功能的集成开发环境,凭借其创新的代码高亮和智能提示特性,迅速获得了广泛关注。然而,2025年6月,一起震惊业界的安全事件发生:一位俄罗斯区块链开发者因安装了名为“Solidity Language”的恶意扩展,导致其数字钱包中价值高达50万美元的加密资产被盗。此事件不仅点亮了供应链攻击的严峻威胁,也促使整个开发社区重新审视扩展市场的安全隐患。恶意扩展如何隐身在工具链之中?首先,恶意扩展的外壳极具迷惑性。该扩展宣称专注于Solidity智能合约的代码语法高亮,在Open VSX注册表中以功能齐全、用户评价良好的形象出现,但实际上其代码中并未包含任何常规的语法解析或高亮功能。

相反,扩展偷偷地下载并执行来自不明服务器的恶意PowerShell脚本,为攻击者搭建了远程控制的桥梁。攻击者的手法高明而隐蔽,他们模仿了合法扩展的描述文本,甚至其下载量虽然略低于正版,但由于搜索排名算法的巧妙操控,恶意扩展却出现在用户搜索结果的前列。Open VSX排名算法综合考虑了扩展的更新频率、评分、下载量和认证状态,恶意扩展利用其近期更新这一关键点提高排序,诱导用户误点击安装。这一策略成功地利用了用户对排名的信任,实现了精准投放。入侵一旦完成,恶意脚本即刻执行下载链条,首先拉取PowerShell脚本检查目标设备是否安装了远程管理工具ScreenConnect。若没有,攻击者便耐心下载并安装该远程控制工具。

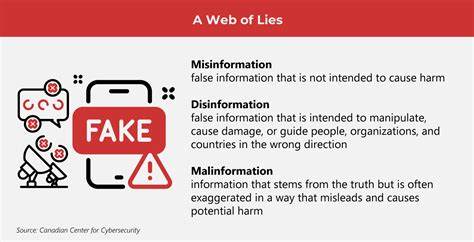

随后,一系列VBS脚本悄无声息地植入,利用动态下载的载荷伪装,并通过云储存服务进行通信,最终部署了著名的Quasar后门和窃取密码的木马。这些恶意程序意在窃取包括浏览器数据、电子邮件客户端及加密钱包的敏感信息,从而为盗币行为铺平道路。这场事件暴露出一个核心问题——开发者和用户对扩展市场内的安全态势依赖过度而防范不足。该开发者虽有较强的安全意识并使用了免费网络恶意软件检测工具,依然无法识别并防范源码中隐藏的恶意载荷,凸显出仅靠单一维度工具难以保障安全。事件发生后,安全研究人员及时介入,成功促使Open VSX将该恶意扩展下架。可惜,攻击者几乎立刻以极具迷惑性的“solidity”相同包名发布了变种,下载量飙升至两百万次,且文案与合法扩展极度相似,几乎难以辨别。

值得注意的是,上传者的用户名中故意利用字体特性混淆大小写字母“l”和“I”,加剧了识别难度。此攻防演变映射出未来开源生态系统面临的严峻挑战。除了Cursor AI扩展被劫持之外,攻击者还利用了npm包“solsafe”、以及多款Visual Studio Code恶意扩展,借助下载PowerShell脚本及隐写文件技术广泛传播。这表明他们已形成完整、持续的供应链攻击体系。对此,我们应当加倍谨慎,倡导以下措施以增强安全防御。首先,用户在下载任何扩展前应核实开发者身份,优先选择认证开发者发布的官方包,避免仅凭下载量或排名决定安装。

其次,推广使用多重安全检测工具,结合开源威胁情报和行为分析,实时监测潜在的恶意代码执行。企业和开发团队应整合持续集成安全扫描,增强开发流程的安全自动化管理。第三,安全社区和平台维护方需要升级扩展审核与排名算法逻辑,将安全信誉度纳入关键指标,加强对类似名称和描述的包做更严格的人工复核。最后,加密货币开发者和用户应加强对私钥及助记词的保护,避免被恶意远控工具窃取,同时避免在不安全环境中执行交易。事实上,Kaspersky等安全机构已经推出了多种开源软件威胁检测数据馈送,协助用户和企业识别已知威胁包。这类方案无需复杂技术门槛,兼具及时性和广泛适用性,是构筑安全防线的重要环节。

未来,随着人工智能和自动化工具在开发领域的渗透,供应链安全愈发复杂且关键。此次由Cursor AI代码高亮扩展引发的50万美元盗币事件只是冰山一角。它提醒我们,软件生态的安全不容忽视,每一个扩展、每一个下载乃至每一次更新都可能成为攻击入口。唯有开发者、企业与安全机构通力合作,加强安全教育,推进更加智能化的防护体系,才能确保区块链及开源软件领域的健康可持续发展。这个事件为数字安全构筑了一道重要的警示,也为我们提供了宝贵的教训。用户必须擦亮双眼,谨慎选择工具,积极借助先进安全设施,筑牢数字资产的最后一道防线。

随着技术日益复杂,我们更应坚持“安全第一”的原则,将安全意识贯穿开发和使用的每一个环节。只有如此,才能在数字创新的浪潮中,守护好我们共同的财富与未来。