在当今的网络安全环境中,恶意软件和网络攻击的威胁无处不在,尤其是在开源社区中。最近,网络安全研究人员发现了一个名为“VMCONNECT”的恶意PyPI包,它以常见Python工具的身份潜伏在Python编程社区中,意图窃取用户的敏感信息。这个事件引发了广泛的关注,突显了开源软件生态系统的脆弱性以及用户自行保护的重要性。 PyPI(Python Package Index)是一个存放Python软件包的仓库,对于Python程序员来说,它是一个不可或缺的资源。然而,这一平台也吸引了恶意软件开发者,他们试图在系统中注入恶意代码,危害用户的安全。VMCONNECT的出现正是这种趋势的一个典型案例。

根据HackRead的报道,VMCONNECT这个包声称提供虚拟机连接的功能,但实际上它却暗藏玄机。该包通过伪装成常见的Python工具,欺骗开发者进行下载。一旦被安装,它就会在用户的系统中偷偷运行,窃取敏感信息,比如API密钥、数据库凭证和其他重要的身份认证信息。更糟的是,它甚至可以远程控制用户的计算机,从而进一步扩展攻击者的权限和能力。 随着越来越多的开发者转向开源工具,安全风险也随之增加。许多人在使用PyPI时并没有足够的警惕,常常简单地信任那些看似流行或好评如潮的包。

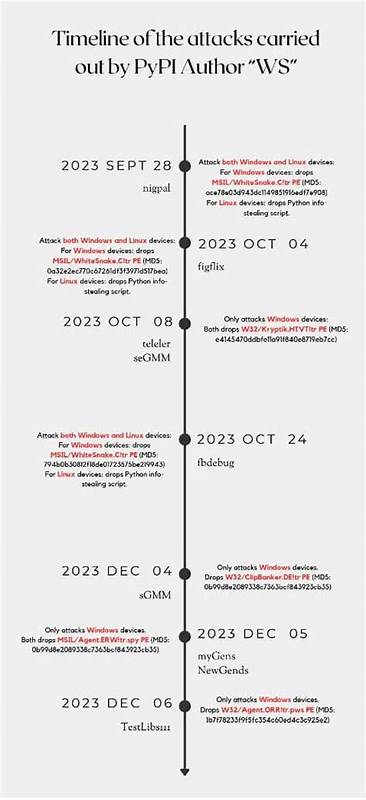

这种信任可能导致严重的后果,成为黑客进行攻击的温床。VMCONNECT的被发现,再次提示开发者在使用任何第三方库时,一定要保持高度警惕,确保其来源的可信度。 为了让用户更加了解这一恶意包,研究人员对其进行了深入的分析。VMCONNECT并不是一个孤立的案例,历史上已经发生过多次类似的事件,例如“event-stream”和“colorama”等恶意包,它们也曾通过假装成有用的工具而在PyPI中成功传播。因此,这一现象引发了对整个开源软件生态系统的反思。 许多安全专家建议,开发者在安装和使用Python包时,应采取一些有效的预防措施。

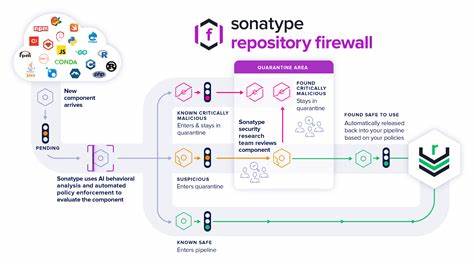

首先,尽量选择经过审查和推荐的官方包,避免随意下载不明来源的库。其次,应定期对项目依赖项进行审查,查找潜在的安全隐患。同时,使用一些自动化工具来检测和记录依赖项的安全性,也有助于降低风险。最后,定期更新软件包是确保安全的重要举措,许多不安全的漏洞通常在新版本中得到修复。 除了个人用户的安全意识,开源社区本身也需要加强对恶意代码的检测和防护机制。PyPI及其他类似平台应考虑引入更严格的审核机制,对上传的软件包进行深度扫描,检测潜在的恶意代码。

此外,还可以考虑引入机器学习和人工智能等先进技术,自动识别和拦截有害包的上传。 针对VMCONNECT的事件,社区的响应也非常积极。许多开发者和安全团队在得知此事后,迅速采取措施,向用户发出警告,并建议删除该包以避免潜在的危害。此外,多个知名的开发者博客和技术论坛也开始讨论如何提高开源包的安全性,以及如何在快速发展的技术环境中保护用户信息安全的问题。 总的来说,VMCONNECT的出现是一个警钟,提醒我们在享受开源软件带来的便利时,也不能忽视其中潜在的风险。在这个信息高速流通的时代,我们每个用户都有责任去了解和保护自己的数据安全。

只有通过不断的学习和实践,我们才能更好地应对未来的安全挑战。 面对这样的网络安全态势,开发者应时刻保持警觉,合理使用工具,养成良好的安全习惯。同时,开源社区也需要共同努力,建立一个更加安全、可信的生态系统。通过 Forge, 各类组织与开发者的合作以及技术的不断进步,我们可以更有效地抵御潜在的威胁,确保开源软件的健康发展。 不论是个人开发者还是大型企业,在选择和使用Python包时,都应牢记安全第一的原则。只有优先考虑安全,才能真正享受到开源软件的优势,为我们的项目和业务保驾护航。

_VMCONNECT_事件无疑是一个提醒,而我们能做的,就是从中吸取教训,筑牢安全防线,保护我们的数字世界不受侵害。