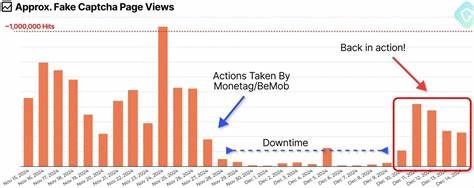

近年来,随着网络犯罪手段的不断升级,信息窃取软件(infostealer)成为黑客攻击的重要工具之一。Lum ma作为市场上最具影响力的恶意软件之一,以其高效的窃取能力和灵活的部署方式备受关注。尽管2025年5月中旬,执法机构发起了针对Lumma的规模空前的打击行动,导致近2300个相关域名被查封,部分服务器被清理,然而,消息显示该恶意软件仍在逐步恢复中,令安全界警惕其后续潜在威胁。此次复杂且协同的执法行动涉及微软、Cloudflare、ESET等多家国际知名企业,以及美国司法部、欧洲网络犯罪中心(EC3)和日本网络犯罪中心(JC3)的参与,显示了全球反恶意软件合作的力度和必要性。由Check Point研究人员透露,Lumma开发团队借助各种技术手段,意图恢复此前中断的业务流程。尽管核心服务器因地理位置特殊尚未被完全夺取,执法方利用先前未知的Integrated Dell Remote Access Controller (iDRAC)漏洞成功入侵该服务器,进行了清理,显示出网络攻防双方技术水平的高水准。

值得注意的是,虽然官方声称他们未在Lumma客户使用过程中采集IP地址,但执法机构采用了钓鱼网站,模拟登录页面收集用户凭据和设备数字指纹,甚至嵌入JavaScript脚本试图访问访客摄像头,此举在一定程度上削弱了Lumma用户的隐私防护。Lumma作为信息窃取软件,其主要目标是从受害者设备窃取包括账号密码、浏览记录、信用卡信息等敏感数据,并将这些情报在暗网上出售,形成利益链条。此次重创虽然给Lumma带来了不小压力,但其恶意基础架构依然存在,并在黑市持续交易被窃数据。业界专家认为,恶意软件的复苏不仅受限于技术恢复速度,也与背后团队的心理状态和声誉密切相关。失去信任的合作伙伴及客户可能减少合作意愿,从而影响恶意软件的传播效率。然而,正如安全分析显示,技术限制并未完全阻止其活动,Lumma仍在努力维持规模和影响力。

此次打击行动在黑客社区引发了广泛讨论。部分用户认为该恶意软件未来将显著衰退,另有声音对其依旧活跃表示担忧。值得关注的是,虽然大量域名和服务器被没收,Lumma主要开发者未被捕,这为其团队的快速反弹提供了可能。此次行动体现了全球范围内对网络犯罪态度的转变,更加注重跨国界合作与技术联动。通过集中资源对抗高威胁恶意软件,为互联网生态安全构建更坚实的防线。对于网络安全从业者而言,Lumma事件为风险防控敲响警钟。

首先,应强化对钓鱼攻击及相关社会工程学攻击的辨识能力,防止用户凭据泄露。其次,持续关注并部署针对iDRAC等硬件远程管理接口漏洞的安全补丁,堵塞潜在入侵通道。同时,加强对可疑网络流量和域名的监控,及时掌握恶意软件活动迹象。此外,教育普通用户关于多因素认证和密码管理的重要性,有助于降低账户被入侵的风险。展望未来,恶意软件开发与反制的攻防较量仍将持续,技术革新与执法手段都需不断进步。Lumma的复苏提醒全球网络安全界,任何被压制的威胁都有死灰复燃的可能,持续警惕和多方协作成为应对挑战的关键。

总的来说,Lumma信息窃取软件的最新动态不仅反映了当前网络安全形势的复杂性,也推动安全产业强化防御策略。面对这类高风险恶意软件,只有从技术、法律、教育等多角度联动,才能真正有效遏制其危害,保障个人与企业的信息安全和网络生态的健康发展。