在数字化时代,互联网的安全形势日趋复杂。尽管许多用户对公开网络攻击有所警惕,却往往忽视了来自本地网络的威胁。DNS重绑定攻击便是一种典型例子,它利用浏览器和网络协议之间的安全断层,悄无声息地穿透内网防线,将攻击的触角伸向受害者的本地网络甚至个人设备。了解DNS重绑定攻击的工作原理和潜在风险,对于保护个人隐私和企业网络安全具有极其重要的意义。 域名系统(DNS)作为互联网的“电话簿”,负责将用户友好的域名转换成对应的IP地址,是网络通信的基础环节。正常情况下,浏览器遵守同源策略(Same-Origin Policy,简称SOP),限制不同源的网页相互访问数据,从而保证用户信息安全。

所谓同源,即协议、域名和端口三者完全一致。然而,DNS重绑定攻击通过操纵域名解析过程中的IP地址,使得攻击者控制的域名最初解析到公共IP地址以加载恶意脚本,随后在短时间内切换解析结果到本地网络地址,例如192.168.x.x或127.0.0.1。由此产生的IP地址变化却未被浏览器视作不同源,导致恶意脚本获得访问本地网络资源的权限。 这种攻击利用了浏览器对DNS解析重绑定的疏漏,使得恶意代码能够通过用户的浏览器作为跳板,探测和控制局域网内未加防护的服务和设备,甚至窃取敏感数据。攻击者只需诱使用户访问含有受控域名的恶意网页,即可悄然发起攻击。更为复杂的是,针对某些局域网服务未采用TLS加密,也未实施严格身份验证的环境,DNS重绑定攻击将导致更为严重的信息泄露和控制风险。

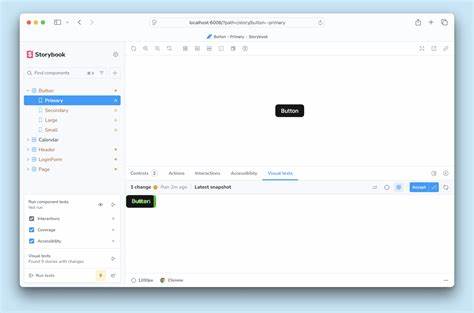

浏览器的同源策略设计初衷是为了避免跨站请求伪造和数据泄露,但其基本校验机制依赖于域名而非IP地址,存在被利用的空间。DNS重绑定正是利用了这一点,借助反复解析相同域名不同IP的技术手段,将攻击载体从公共网络“内置”到用户的本地环境中,让受害者的数据暴露无遗。 值得注意的是,虽然现代浏览器引入了缓存DNS查询的机制和Local Network Access(本地网络访问控制),有效降低了部分DNS重绑定攻击的成功率,仍有多种变体能够绕过这些防护。例如,Linux和MacOS系统常见的漏洞之一是利用非路由地址0.0.0.0作为切换IP,突破浏览器的地址空间区分机制,进而实现攻击。 真实世界中,DNS重绑定攻击已经被证实能够影响多款广泛使用的网络应用。以Deluge BitTorrent客户端为例,其内置的WebUI组件存在路径遍历漏洞,攻击者能够在未认证的前提下,通过恶意的DNS重绑定请求读取本地任意文件。

借助该攻击,黑客甚至可以获取敏感配置文件,推断出管理员密码哈希值,进而通过暴力破解快速获得系统访问权限。随后,他们能够远程部署恶意插件,进一步威胁受害主机的安全和稳定性。该漏洞在官方发布的安全补丁中得到修复,但它警示我们本地服务若缺乏足够保护,极易成为攻击目标。 DNS重绑定攻击的攻击流程通常始于攻击者控制的域名服务器,它会根据预定的规则快速切换DNS解析的结果。受害者浏览器首先加载以公共IP响应的网页,并执行恶意脚本。待恶意脚本运行后,域名随即解析到本地网段IP,恶意代码随即对内网服务发起请求。

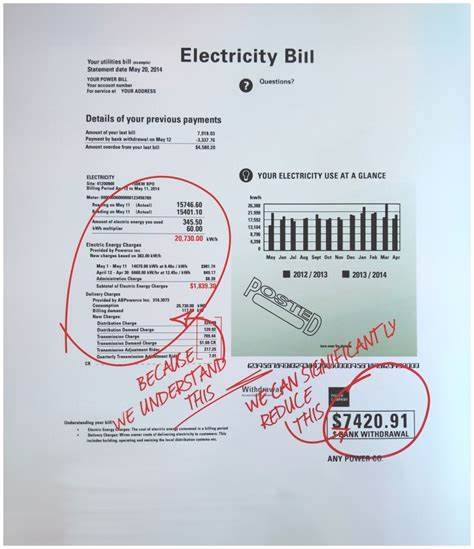

由于浏览器依然维持域名的不变性,跨IP的请求被当做同源操作,SOP机制被绕过攻击者得以访问本地资源。结合HTTP协议缺乏严格的身份认证,攻击成功率和破坏力进一步提高。 针对企业内网和个人用户,DNS重绑定攻击的威胁不容忽视。尤其对于采用本地Web服务、开发工具以及IoT设备的使用场景,如果默认不设置密码或采用无加密通信,在DNS重绑定攻击面前异常脆弱。入侵者能够摸清设备状态、配置文件、运行服务甚至操作系统敏感数据,从而展开更深层次的入侵。 面对日益严峻的威胁,用户和开发者应当采取综合性的防护措施。

首先,强制启用HTTPS协议,尽可能避免通过HTTP传输敏感内容。因为TLS证书绑定了域名,DNS解析到本地IP后无法通过证书验证,自然阻止了多数DNS重绑定攻击。其次,对本地服务实施严格的身份验证和访问控制,确保即使攻击者成功定位内网服务,也无法直接利用。定期更新软件和操作系统,及时修补已知漏洞也至关重要。最后,网络管理员应监控和管理DNS请求,检查异常解析行为,限制域名DNS记录短时间内重复变化。 完善的浏览器安全策略和DNS系统固然是重要防线,然而根本上仍需用户加强安全意识,摒弃“本地服务安全无虞”的传统误解。

无论是个人用户还是企业技术团队,都应将DNS重绑定攻击纳入威胁模型,制定合理安全策略,强化网络边界和内部访问的安全机制。 总体而言,DNS重绑定攻击展示了网络通信协议和浏览器安全机制之间复杂而微妙的互动关系。它挑战了网络隔离的假设,使得内部网络面临来自“内部”的威胁。随着攻击手段逐渐成熟,未来相关防御技术也需持续改进,以维护互联网整体环境的安全和稳定。理解DNS重绑定的运作方式,掌握有效预防方法,是每一位网络从业者和安全爱好者必备的基础技能。凤凰涅槃,网络安全唯有不断进化,方能护航数字生活的安心畅游。

。