随着互联网通信的日益普及,电子邮件依然是个人和企业交流重要的工具,然而这也给网络犯罪分子带来了可乘之机。最近网络上出现了一种新的骗局,骗子冒用"@meta.com"的邮件地址进行诈骗活动,这不仅给寻求科技公司职位的应聘者带来了困扰,也让普通用户对合法企业的电子邮件产生了怀疑。本文将深入解析这种骗局的运行方式,从技术和社会工程学层面剖析骗子如何伪造或使用Meta的邮箱,提出切实可行的防范措施,帮助大家识别真假邮件,保护自身信息安全。首先了解什么是Meta.com以及其正常邮箱体系至关重要。Meta公司作为社交网络和虚拟现实领域的巨头,所有官方员工的邮箱地址均以@meta.com结尾。一般情况下,这类邮箱由公司IT部门统一管理,拥有严格的访问权限和安全机制。

任何来自该域名的邮件都应该具备通过内部邮件服务器发送的技术验证,如DKIM和DMARC认证等。如果一封来自@meta.com的邮件在技术上通过这些验证,理论上说明邮件确实是由该公司服务器发出。然而,这正是骗子利用的漏洞之一。近日,有用户报告称,在LinkedIn上收到了所谓由"加拿大一家大型招聘公司"员工发送的信息,署名的邮件地址却是"@meta.com",其语气和行为极不正常,例如用美国电话号码拨打电话,但自称基于加拿大工作,求职信息内容也模糊不清。更让人疑惑的是,在使用假邮箱测试后,邮件竟然没有弹回,迅速收到了回复,回复内容与Meta公司的职位招聘有关,且通过了DKIM和DMARC验证。此种情况背后的可能性值得深入探讨。

首先,骗子能通过冒用@meta.com邮箱回复邮件,可能是因为实际控制了该邮箱账号,即账号被真实员工或系统管理员入侵并利用。黑客通过钓鱼、木马或社会工程学手段入侵企业邮箱后,可以正常发送邮件,并绕过多数防护措施,这种攻击被称为"企业邮箱入侵"。入侵者掌控该邮箱后,可以以受害企业名义欺骗他人,俗称"CEO诈骗"或"商业电子邮件泄露攻击"。其次,关于技术验证不被拒绝邮件的原因,虽然邮件通过了DKIM和DMARC检测,但这些机制并非绝对安全。它们可以验证邮件是否来自授权服务器,但不保证账号本身未被盗取。只要使用合法账号发送邮件,验证自然通过。

还有一种可能是邮件服务商的域名配置松散,允许子域冒充,还有技术手段如发送代理或中继服务器巧妙绕过防护。假冒邮件域名或者近似域名也是常见手段,如将"meta.com"写成"meta-co.com"或"meta-mail.com",肉眼难辨。假如接受方系统没严格检查,依旧可能被误判为真邮件。由于Meta作为全球知名企业,其域名和邮箱体系被重点保护,怀疑冒充其邮箱电话诈骗的案例极易引发舆论关注和安全审查。用户第一时间应该保持警惕,确认招聘企业的真实身份,最佳做法是直接访问官方招聘平台或Meta官方网站查询公开职位,而非轻易相信陌生人在社交媒体发送的信息。防骗过程中,关注一个重要点是拒绝向陌生邮箱泄露敏感数据。

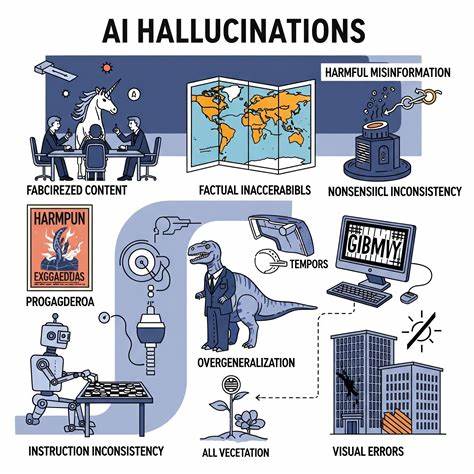

无论邮件和对话多么正式和专业,都应先确认邮件来源真实性。其次,当发现可疑邮件时,可以通过公司官方安全渠道或信息安全员工核实,及时上报。针对被冒用账号,企业应提升邮箱安全管理,采用多因素认证、频繁密码更新、异常登录监控和邮件审计。个人用户需要提升网络安全意识,谨慎点击邮件中的外部链接和附件。社会工程学仍是诈骗成功率最高的手段,骗子会营造紧迫感和真实性降低怀疑心理,故需理性判断和独立验证。网络诈骗并非一朝一夕可以根除,正如此案例展现,攻击手段不断升级,技术匹配和人性漏洞共同作用。

如何及时识别冒充邮件成为企业和个人不可回避的课题。技术层面,企业应加强邮箱系统安全,强化防护措施,同时用户端可借助AI和智能邮件过滤工具筛查风险。法律监管层面,加强对网络诈骗的追查和惩治,推动跨国合作打击利用科技平台进行犯罪。新型骗局防范也离不开普及普及基础网络安全知识,通过企业宣传、社会媒体不断教育用户,避免掉入骗子设下的陷阱。总结来看,冒用@meta.com邮箱的网络骗局利用了账号被盗取与邮件技术验证间的盲区,提醒广大用户和企业以谨慎态度面对未知邮件,结合技术与认知手段建立多层防护网,确保信息安全与职业诚信。面对快速演变的网络环境,个人和企业唯有不断学习更新防御技能,才能在复杂多变的数字世界中守住安全底线。

。