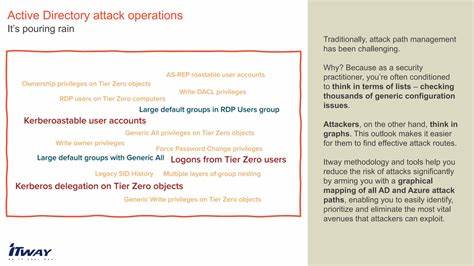

Active Directory(简称AD)作为微软基于目录服务的核心技术,广泛应用于企业身份认证和权限管理。其结构复杂且权限细致,任何配置失误都可能成为攻击者的突破口,导致严重的安全隐患。随着信息安全形势愈发严峻,识别和利用AD中存在的错误配置成为红队攻防演练和安全评估中的关键环节。而GriffonAD作为一款新兴工具,专注于自动化挖掘和利用Active Directory内部的安全漏洞,逐渐成为安全圈中的热点话题。GriffonAD依赖于BloodHound采集的json格式数据,通过深入分析AD网络内的访问控制列表(ACLs)和权限继承关系,发现并展示潜在的权限提升路径。与传统直接执行攻击命令的工具不同,GriffonAD采用生成可执行命令脚本的策略,用户需根据具体环境复制粘贴命令,充分掌控修改内容和攻击步骤,降低误操作风险。

该工具支持多种攻击场景,从访问权限范围扩展、委派权限滥用、到安全策略绕过,提供针对不同配置缺陷的攻击建议。GriffonAD的工作流程包括四大步骤。首先,利用BloodHound采集目标域的完整权限数据,形成json文件。随后通过GriffonAD的ACL分析模块,该工具筛选出高价值用户和组,区分拥有提升潜力的账户,准确标识哪些目标用户能通过权限链条一步步提升到域管理员。紧接着,工具根据已拥有的权限和爆破获得的账号凭证,从初始账号出发,模拟权限扩展路径,输出一条条可执行的权限提升链,直观展示潜在攻击链条。最后,利用脚本生成功能,结合工具内嵌的多种辅助脚本,用户可在目标环境中逐步实施权限升级操作。

GriffonAD优势显著,最大的特点在于其高度自动化和灵活性。通过预设的多种攻击场景配置文件,操作者能根据环境和策略定制攻击路径,轻松实现对复杂环境内多种权限缺陷的挖掘和利用。此外,它对权限模型理解深刻,支持读取SYSVOL共享目录的GPO策略与本地组成员信息,分析基于组策略的委派权限,极大地提高了权限评估准确度。对比传统的导出手工脚本或完全自动化攻击,GriffonAD在安全性与控制权之间实现了良好平衡,不执行任何主动指令于目标环境,避免了因误操作造成的潜在风险,同时提供详细的命令注释,帮助评估人员了解每一步具体含义。在安装与环境配置方面,使用GriffonAD须依赖最新版本的impacket库,确保与工具中复杂的LDAP操作和权限修改流程兼容。其安装支持Python虚拟环境和pipx安装模式,方便开发者和安全专业人员灵活部署。

基于BloodHound输出数据作为输入,支持多种过滤和显示选项,方便用户针对特定对象和权限进行精准分析。实际应用中,GriffonAD不仅适用于红队模拟攻击,还适合蓝队和安全分析师进行主动防御和配置审计,通过模拟攻击链发现自身AD设置中的薄弱环节,提前修复潜在风险。同时,GriffonAD支持多场景测试,配套提供漏洞靶场环境,助力安全人员强化实践操作能力。工具配套的辅助脚本覆盖从LDAP属性修改、SPN注册、组成员添加、凭证链接操作,到GPO策略文件的导入导出,极大丰富了攻击手段,也方便用户完成定制化攻击脚本制作。GriffonAD的开放源码优势显著,来自社区贡献的持续优化不断完善场景配置和攻击逻辑,推动了Active Directory安全研究的发展。与此同时,项目维护者也声明其使用仅限于教育研究和合法测试场景,提醒用户务必遵守法律法规,避免滥用。

总结来看,GriffonAD作为一款面向Active Directory权限弱点评估的自动化工具,填补了现有工具在权限链构建及路径导出方面的空白。它的设计理念注重用户控制和操作透明,配合灵活的配置文件及丰富的辅助脚本支持,提供了一种既可靠又高效的AD安全评估手段。随着企业网络环境日益复杂、多样,及时准确地发现配置错误并制定应对策略成为安全防线建设的重要环节。GriffonAD凭借其强大的分析能力和友好的用户体验,为安全专业人员描绘出前所未有的攻击路径图谱,推动了Active Directory安全评估的智能化进程。未来,随着功能进一步完善和社区生态壮大,GriffonAD有望成为红蓝对抗和渗透测试中不可或缺的利器,助力构建更为坚实的企业身份与访问管理体系。 。