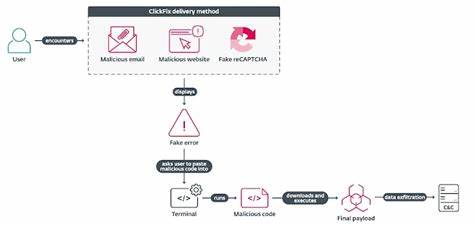

近年来,网络攻击手段日益复杂多变,攻击者通过社会工程学和技术结合的方式不断创新攻击路径。点击修复(ClickFix)作为一种社会工程攻击手段,以假冒验证码验证的形式诱导用户执行恶意代码,已经在2024年底至2025年上半年期间激增了517%。这一现象引起了网络安全领域的高度关注,同时也催生了攻击方法的进一步演变,文件修复(FileFix)方法应运而生,成为继点击修复之后的新一代威胁。 点击修复攻击通过欺骗用户复制并粘贴一段恶意脚本到Windows的运行对话框或macOS的终端中执行,实现远程访问木马、信息窃取、加密勒索等多种恶意载荷的植入。该攻击方式因其传播速度快、伪装巧妙且针对面广,成为网络犯罪团伙频繁利用的入侵渠道。ESET的数据显示,点击修复活动的最大检测量集中在日本、秘鲁、波兰、西班牙和斯洛伐克,说明此类攻击已经成为全球多地区网络安全的共同难题。

文件修复(FileFix)作为点击修复攻击的变种,利用Windows文件资源管理器的地址栏执行操作系统命令的特性,将恶意PowerShell命令伪装成文件路径诱导用户操作。攻击者通过精心设计的钓鱼页面,常见的伪装形式是告知用户有文件共享需要查看,要求他们按下控制键加L(CTRL + L)以选中地址栏,再粘贴复制的“文件路径”。实际上,这段路径在表面上的文件路径前插入了执行命令的PowerShell指令,并通过空格和注释符号将其隐藏,迫使系统执行恶意指令而非打开文件。 该攻击技术的创新之处在于其绕过了传统安全机制的检测。攻击者利用用户对文件资源管理器操作的信任,成功隐藏恶意代码执行的意图,提升了攻击的隐蔽性和成功率。安全研究员mrd0x的这一概念验证(PoC)引发安全界警觉,提醒从业人员必须对用户教育和系统设置加强防护。

钓鱼攻击的多元化趋势同样值得关注。近期出现的攻击活动中,不乏借助政府官方域名发送钓鱼邮件,伪装成未缴通行费通知,诱骗受害人访问虚假页面并泄露个人财务信息。战略性老化域名(LLDs)的使用使攻击者能够长期维持钓鱼站点的生存期,通过伪造验证码页面引导访问者进入假微软Teams登录页盗取账户信息。 恶意Windows快捷方式(LNK)文件被封装在ZIP压缩包内,执行时可启动PowerShell代码,部署远程访问木马(RAT)如Remcos。还有邮件以邮箱快满为由,诱骗用户点击触发IPFS托管的钓鱼页面窃取邮箱凭据,同时散布带有RAR附件的邮件,该附件释放的XWorm恶意软件令系统风险增加。此外,PDF文件链接再链接ZIP包,最终交付基于AutoIT的Lumma信息窃取程序,攻击链条层层递进,技术手段更加隐蔽复杂。

利用有效的平台资源来传播恶意软件的现象也日益显著。部分攻击者将恶意版本的远程控制软件LogMeIn托管在知名前端平台Vercel上,借助其本地化环境与稳定的服务,提升恶意软件的隐匿性和攻击效率。与此同时,美国交通部门的短信钓鱼攻击模拟未付的通行费通知,诱导用户点击后导向冒牌网站,窃取个人身份和信用卡信息。 微软旗下的SharePoint平台也被攻击者利用。钓鱼邮件通过SharePoint链接引导用户至账号钓鱼网站。由于邮件中的SharePoint链接被视为可信链接,难以被企业防御解决方案如EDR或杀毒软件认定为恶意,用户警惕性降低,极易中招。

更重要的是,钓鱼页面的动态加载和访问时限设置,使自动化扫描工具难以检测,从而助长钓鱼攻击猖獗。 面对文件修复和点击修复攻击,以及不断变化的钓鱼技术,提升网络安全防护显得尤为重要。企业和个人需从以下几个方面着手。首先,加强用户安全教育,告知员工和用户不要轻易相信陌生请求,不要随意执行复制粘贴的代码命令,尤其是通过社交工程诱导的操作。其次,部署多层次的安全防护体系,包括但不限于邮件安全网关、反钓鱼技术、行为分析引擎和终端检测响应(EDR),提升对新型钓鱼和恶意代码的检测能力。此外,及时更新操作系统和应用程序的补丁,关闭或限制允许远程脚本执行的功能,可以有效阻止PowerShell等工具被滥用。

安全厂商和研究机构也应持续追踪新兴攻击手法,分享威胁情报和防御策略,助力构建更强大的网络安全生态。增强对钓鱼邮件和恶意站点的快速识别,对抗利用合法平台进行恶意传播的趋势尤为关键。行业标准和监管机构应确保相关安全措施和法规得到有效落实。 随着攻击手段不断演化,文件修复攻击的出现再次警示我们,网络安全只能通过持续的防御创新与多方协作来维护。面对点击修复带来的巨大冲击,理解新兴威胁如文件修复的原理与防护方法,构筑全方位防线,是保障信息安全和数据完整性的必由之路。只有不断提升技术能力与安全意识,才能应对日益复杂的网络威胁环境,保障个人隐私与企业资产安全。

。