随着数字时代的不断发展,密码作为保障用户账户安全的关键要素,其安全性直接关系到个人隐私和企业信息保护。然而,数十亿账号密码的泄露事件警示着安全系统的脆弱性,尤其是密码存储方式的选择至关重要。密码哈希算法作为防止明文密码被盗用的重要手段,其背后的数学原理和熵的概念成为网络安全领域的热议话题。 哈希算法本质上是一种将任意长度的数据映射为固定长度输出的函数。以SHA-256为例,它能够将任意输入转化为256位的字符序列。该算法设计的基本理念是单向性,即无法通过哈希结果逆推出原始输入。

这一特性使得网站在存储用户密码时,选择存储哈希值而非明文密码成为可能。用户登陆时,系统会将输入的密码进行哈希处理,再与数据库中对应的哈希值比对,从而验证密码的正确性。 虽然一方向哈希提高了密码的安全性,但攻击者依然能够通过多种手段尝试破解密码。攻击手段主要包括查找表攻击和暴力破解。 查找表攻击,也称为彩虹表攻击,是预先计算大量密码及其哈希结果并存储在表中,攻击者只需匹配被窃取的数据哈希值,即可快速找到密码对应的明文。由于现代密码空间庞大,包含无数可能组合,如果没有采取额外措施,查找表攻击会极大威胁存储系统的安全。

为了有效抵御这一攻击,密码哈希过程中加入了“盐”——在密码前加上一串随机字符,使得即使密码相同,经过盐处理后的哈希值也完全不同。盐的引入极大提升了查找表攻击的难度,因为攻击者必须针对每一种盐值重新计算哈希,计算量呈指数级增长。 另一方面,暴力破解涉及攻击者程序通过迭代生成所有可能的字符组合并计算哈希,直到找到与目标哈希匹配的密码。虽然程序逻辑简单,但所需的计算量极其巨大,尤其当密码字符集庞大且长度较长时,所需时间和资源成倍增长。 密码长度和复杂度是防范暴力破解的核心因素。举例来说,假设一个密码包含100个可能字符,长度在6至8位之间,则所有可能组合的数量达到10千万亿级别。

现实中,顶级的计算设备如比特币矿机能够实现每秒数千亿次哈希运算,但依然需要数分钟甚至数小时才能遍历完全集。随着密码长度增加到9位甚至16位,所需的破解时间显著飙升,从几分钟扩展到数千年乃至数十亿年,彻底超出攻击者的可行范围。 这种密码空间大小和破解时间之间的关系可以用数学公式简化表示:破解所需时间等于密码空间大小(字符集的长度的密码长度次方)除以计算设备的哈希处理速度。密码的熵,即密码复杂度和不可预测性的度量,也是此处关键概念。高熵密码因可能组合数量大,破解难度也随之增加,从而有效保护账户安全。 然而,在实际应用环境中,让用户创建超长随机密码并不现实,用户体验和记忆负担也成为限制因素。

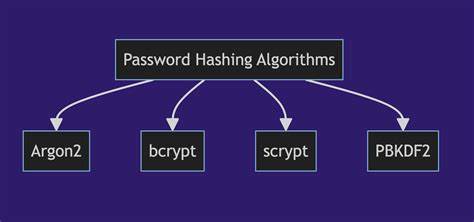

为弥补短密码带来的安全隐患,安全行业引入了基于算法复杂度调节的哈希函数,如BCrypt、SCrypt和PBKDF2等。这些算法通过增加哈希计算的时间成本,极大地降低了单位时间内攻击者可计算的哈希次数。这样,即使密码相对较短,破解也需要极其耗时,安全性得到了显著提升。 以PBKDF2为例,它通过多重迭代方式重复计算哈希,默认设定迭代次数达到数万级别,使得计算成本远高于传统SHA算法。随着硬件性能提升,迭代次数也可以相应增加,持续保持安全强度。FusionAuth等安全平台便采用PBKDF2作为默认方案,同时支持动态升级算法,确保密码安全机制与时俱进。

此外,盐的随机性和唯一性也是设计优良哈希系统的重要标准。每个账户应使用不同盐值,避免因盐值重复导致的安全漏洞。结合高熵密码、强哈希算法和独特盐值的多重保障,实现了现代身份验证系统的坚实防线。 当前,业界对于密码安全策略存在不同观点。一些安全专家主张允许用户使用较短密码,同时采用复杂且缓慢的哈希算法,以降低服务器运算压力并提升登录体验。另一些则认为,强制用户使用长且随机的密码同样有效,并能节约计算资源。

不过,用户习惯难以改变,安全算法的持续改进仍是关键方向。 值得注意的是,尽管现阶段基于计算力的攻击尚未攻破高强度哈希算法,但未来可能出现的攻破手段促使安全研究不停前行。例如,量子计算的发展或将对现有密码学造成挑战,需要提前布局防御机制。 综上所述,密码哈希算法与熵的数学关系为密码安全提供了坚实的基础。通过理解哈希函数的单向性、盐的防御机制、密码空间的指数增长及哈希计算速度的权衡,可以更好地设计和评价密码保护方案。综合应用高熵密码策略与适当延缓哈希计算速度的算法,方能有效防范现代密码破解威胁,保障数字身份及资产的安全。

。