随着数字化进程的加快,企业和个人对网络安全的重视程度日益提升。然而,信息技术的发展同时也带来了安全威胁的升级,近期网络安全领域迎来了一起引人关注的事件 - - 全球知名网络安全设备厂商SonicWall宣布其云备份服务遭遇安全漏洞攻击,影响了该公司不到5%的客户。事件一经披露,引发行业和广大用户的高度警觉。本文将深入剖析此次安全事件的具体情况,探讨其带来的潜在风险,分析SonicWall以及用户应如何积极应对,旨在提升网络安全防护意识,确保数字资产安全无虞。SonicWall云备份安全漏洞事件的背景与发现SonicWall作为全球领先的网络安全解决方案供应商,旗下防火墙设备深受企业青睐。为了保障客户配置数据安全与便利,SonicWall提供了云备份服务,允许用户将防火墙配置文件存储于云端,以提升配置恢复效率。

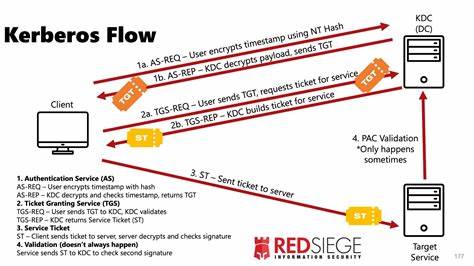

近日,SonicWall宣布检测到其MySonicWall账户中存在异常访问行为,攻击者通过暴力破解手段入侵了防火墙配置备份文件云存储。尽管被入侵的备份文件数量占其客户总数不足5%,这起事件仍暴露了重要的安全隐患。受影响的文件内虽采用加密保存了用户凭证,但隐含的配置信息仍可能被攻击者借助,用于推测、防御绕过或展开进一步攻击。SonicWall强烈建议相关客户立即重置账户密码,检查账户中云备份启用状态,并采取必要的安全管控措施以限制风险。此次攻击并非传统的勒索软件攻击,而是源自针对备份文件的针对性暴力破解尝试,攻击者身份尚未明朗。事件暴露的安全隐患与潜在威胁此次云备份安全事件虽然影响客户比例较低,但它极具警示意义。

防火墙作为网络安全中坚,其配置文件携带防护策略、访问规则及认证信息,一旦被攻击者获取,可能会被利用来绕过安全防线,发起多样网络攻击。企业安全团队必须意识到云端备份不仅是便利手段,同时也是潜在攻击目标。攻击者通过访问备份文件,可能能搜集敏感信息,如防火墙管理密码、双因素认证信息及虚拟专用网络(VPN)密钥等,这将大大降低组织安全等级。值得关注的是,近期阿基拉(Akira)勒索软件团伙利用年久未修复的SonicWall设备漏洞(CVE-2024-40766)展开多起攻击,辅以通过获取安全恢复代码绕过多因素认证,实施攻击的可信案例,使得此次事件的风险更为显著。该勒索团伙通过关闭安全告警和卸载端点检测响应(EDR)软件,进一步削弱受害者防御能力,导致可能的后续扩散和数据泄露。防范与修复措施SonicWall针对安全漏洞制定了一套详细的应对指导,确保客户能够最大限度降低风险。

用户需先登录MySonicWall账户,确认云备份功能是否启用,重点关注是否存在标注为受影响的设备序列号。企业应对策略包括限制广域网(WAN)访问权限,关闭对HTTP、HTTPS和SSH管理接口的外部访问,禁用SSL VPN与IPSec VPN功能,重置密码及双因素认证绑定,并认真审查日志文件和最近的配置变更,查找异常活动迹象。SonicWall为受影响用户提供了经过改良的最新配置偏好文件,包含随机化的本地用户密码、重置的时间一次性密码(TOTP)绑定及IPSec VPN密钥,以阻断潜在攻击路径。企业在导入配置文件前须仔细核对,确保其中配置符合自身业务需求,以避免因配置不准确引发辅助风险。此外,安全专家建议将恢复代码视同密码保护,妥善保管,避免被攻击者利用绕过多因素认证。此次事件也强调了及时修补已知高风险漏洞的重要性,企业需尽快对SonicWall设备进行固件更新,堵塞攻击通路。

更为重要的是,组织应将多层次安全防护理念推向全员,结合完善的密码策略、访问控制与日志监控,构建全方位防御体系。影响与业界反响此次SonicWall安全事件引发业界对云备份安全问题的新一轮关注。很多企业认识到,云安全不仅仅取决于云平台供应商,客户端的安全习惯和配置同样至关重要。评级机构和行业媒体强调,应加强对备份文件的加密保护,建议采用极少权限原则限制敏感文件访问。专家们还提出,定期开展渗透测试,提升检测和响应能力,是减缓类似威胁的重要手段。与此同时,随着勒索软件攻击呈现多样化和精细化趋势,各企业安全投入需向预防为主、智能威胁检测与自动响应方向转变,结合人工智能技术,对潜在入侵及异常行为实现快速定位与阻断。

对于受影响客户而言,事件虽未出现大规模泄露,但已给企业业务安全和声誉带来压力。及时响应并落实安全建议,是防止事态恶化的关键。未来展望面对日益复杂的网络安全威胁,SonicWall及其它安全厂商需不断优化产品安全性和应急响应能力。云环境的共享本质决定了安全管控不可放松,供应商与客户需要形成协同机制,共享威胁情报,提前阻断攻击。此外,推动行业制定更具操作性的安全标准,加强安全意识培训,促进安全文化建设,也是降低风险的重要举措。用户层面,增强密码强度、定期更换账号凭证、启用多因素认证及细化访问权限,是网络防护的基础。

结合主动安全监控与事件响应,做到安全事件未然预警和事后快速修复,方能提升整体防御韧性。总结SonicWall云备份被入侵事件为信息安全敲响了警钟,帮助企业重新审视备份安全防护的重要性,同时促使用户提高安全操作规范。虽然此次事件影响范围有限,且未涉及勒索攻击,但其潜在风险不容忽视。通过及时采取密码重置和权限限制措施,结合供应商提供的新配置方案,企业有望有效封堵漏洞,抵御未来攻击。未来,网络安全将持续作为企业数字化转型的核心命题,只有强化风险管理与持续投入,方能保障网络环境安全可信,保护用户与业务数据不受侵犯。 。