2024年Ascension医疗系统遭遇的网络安全事件引发了业内和公众的高度关注。此次攻击不仅导致了140家医院出现关键业务中断,还暴露了560万患者的敏感医疗数据,造成了不可估量的损失。事件背后的核心问题并非单纯的技术缺陷,而是弱密码管理和基础网络安全防护机制严重失效的结合。竞逐医疗信息安全的攻防战中,Ascension事件是一个典型警示,提醒我们如何防范类似灾难性的安全漏洞。Ascension的被攻破起因于黑客通过感染供应商的一台笔记本电脑开始渗透。供应商因下载了携带恶意软件的链接而让攻击者得以进入网络。

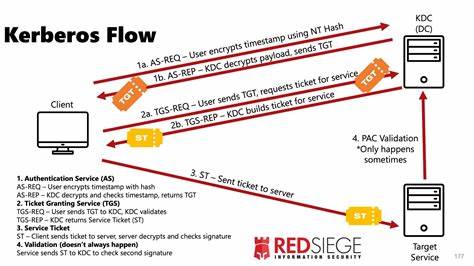

随后,攻击者利用Windows的Active Directory(活动目录)系统这一核心管理平台中的漏洞进行了大规模横向移动。活动目录相当于网络中的主钥匙,它负责管理用户账号及其权限。一旦被攻破,攻击者便能进入系统各个受限区域,从而实施更加致命的攻击。此次攻击关键技术之一是所谓的"Kerberoasting"技术。这是一种针对Kerberos认证机制的密码破解攻击方式。Kerberos自上世纪80年代诞生以来,奠定了计算机网络认证的基础,但其在微软系统的实际实现中却长期沿用过时且安全性不足的加密算法,如基于RC4的对称加密和单次迭代的NTLM哈希函数。

这些算法无法抵御现代GPU算力驱动的高效破解技术。攻击者通过请求并提取服务票据中的加密密码哈希并离线破解,成功获取了能够访问关键服务的凭据。密码的强度对防御此类攻击起着决定性作用。Kerberoasting攻击依赖的前提是密码弱到可以被破解。安全专家通过数学计算表明,一个真正随机生成、至少10个字符且包含大小写字母、数字及符号的密码,其密码组合数量庞大,采用单次迭代的NTLM函数依旧需要数年时间的暴力破解。Ascension在这方面的失败明显。

分析人员认为,其使用的密码不仅缺乏随机性,很可能也未按照微软推荐的标准使用"托管服务账号"这一自动管理和轮换密码的机制。更令人担忧的是,Ascension似乎未能贯彻包括网络分段、最小权限原则和资产分级在内的基本安全原则。缺乏合理的权限分配使得单个账户的妥协直接导致了整个域的危机。入侵持续数月未被察觉,也暴露了他们的入侵检测和监控体系形同虚设。事件中,微软作为操作系统和Active Directory的提供方也遭受了批评。其长达数十年的Kerberos实现默认支持旧版不安全的RC4和NTLM方案,虽然现代默认配置已经改进,但为了兼容性仍允许弱加密回退,这给黑客留下了可乘之机。

微软直到2024年10月才发布正式警告,提醒用户这一降级机制引发更高风险,并宣布在2025年新版本的Active Directory中默认禁用旧加密方案。然而行业专家指出,很多企业依旧使用旧版本,或者出于兼容性考虑不得不保留旧机制。在当今云服务崛起的新经济环境下,传统本地Active Directory安装正逐渐减少,但依然占据相当市场份额,安全威胁不容忽视。Ascension事件也反映出现有安全治理中多方面的缺陷。机构缺乏安全防御的深度设计,没有实现零信任(Zero Trust)架构所倡导的"永远不信任,始终验证"理念。零信任模型强调即使网络内部也不默认信任任何设备或账户,必须持续进行权限验证和行为监控,以限制安全隐患扩大。

此次攻击正是因为缺少层层防护,单点妥协便催生全网沦陷的惨剧。业内人士指出,Ascension若能采取网络隔离策略,将无法支持旧版加密的设备和账户限制在受控区域内使用,再结合自动化密码管理、强制复杂密码策略和强化入侵检测,完全可以避免事件升级至灾难级别。对医疗行业而言,强化信息系统安全责任感极为重要。患者数据和医疗服务的特殊性使得安全事件后果更为严重,关乎人命和隐私。近年来,医疗系统成为网络攻击的高价值目标,迫切需要在技术和管理层面双管齐下提升防护。在总结Ascension事件教训之余,也应看到网络安全是一个不断演进的过程。

威胁技术日新月异,组织必须持续更新自身防御思路和工具。投资于安全基础设施,培养安全意识,遵守最佳实践,是减少攻破风险的根本保障。此次Ascension事件是对传统网络安全理念的一次严峻考验,也为行业敲响警钟。弱密码和安全配置失效所酿成的灾难,应促使医疗系统乃至更多关键基础设施运营商重新评估自身安全方案,严格执行密码复杂性要求,加强权限管控,推动其全面走向零信任时代。只有如此,才能提升整体安全弹性,保障关键系统和数据的安全,真正防止类似漠视安全细节而导致的灾难性后果再次发生。 。