随着Python语言在全球范围内的广泛应用,PyPI(Python Package Index)已成为开发者获取和发布Python软件包的核心平台。然而,强大的生态系统也吸引了恶意攻击者通过供应链攻击手段入侵开发流程,给软件安全带来严峻挑战。近期围绕PyPI镜像代理的安全研究表明,攻击者可以借助伪造的镜像代理服务器,在软件包安装过程中注入恶意代码,并通过绕过pip的散列校验机制,实现对目标系统的隐秘渗透与控制。本文将深度剖析这种攻击模式的技术细节,解析其对开发者安全实践的影响,并探讨相应的防范策略。PyPI镜像代理本质上是一种中间人代理服务器,负责转发PyPI上软件包的安装请求。正常情况下,镜像代理旨在提升下载速度及稳定性,减少因网络延迟导致的安装失败。

然而,恶意镜像代理通过截获并修改软件包内容,将攻击代码植入目标包中。此类代理还会针对pip安装流程中的SHA256散列校验设计巧妙的攻击方法,使客户端验证环节失效。攻击者采用两种主要技术路径实施攻击。其一是保留并更新散列值技术,在对软件包内容注入代码后,重新计算散列值并替换原有散列,进而使pip校验机制无法发现篡改痕迹。这种方式对pip验证而言几乎无懈可击,因为pip依赖于散列值与内容完全匹配的原则。另一种是直接剥离散列值信息,即在pip请求中删除或忽略散列校验字段,从根本上绕过了校验流程,pip在没有散列信息时默认不进行安装包完整性验证。

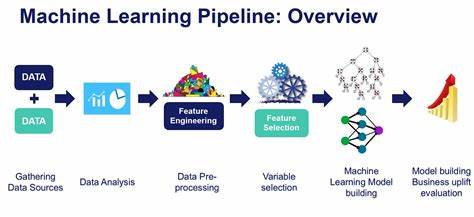

攻击路径通过篡改软件包的核心文件,诸如__init__.py实现代码注入,常见的注入内容包含恶意Payload、后门、信息窃取代码等,目标在于潜伏执行,实现系统控制或植入横向攻击跳板。此中间人攻击链条的执行流程清晰可见。首先,用户pip配置指向恶意代理镜像URL,该代理伪装为官方或者可信镜像。pip通过该代理索引并下载目标软件包。代理实时从官方PyPI拉取最新版本,对包进行拆解与代码注入操作,重构包内配置信息,更新或移除散列校验,最后完成软件包的重新打包与缓存。随后,客户端pip下载的实际上是已被植入恶意代码的"变种"包,且通过散列验证机制的掩护,用户无感知地完成安装。

相比传统静态威胁,该攻击模式更加隐蔽且动态,具备极强的欺骗性和传播力。此类攻击暴露出Python软件包供应链多重安全漏洞。其一,pip默认对散列校验的依赖成为攻击重点,散列值的动态篡改与去除削弱了完整性保证。其二,用户普遍缺乏对镜像代理来源的甄别意识,盲目修改默认PyPI源,增加了感染风险。此外,Python软件包格式的开放性,使得包内恶意代码注入技术得以实现并高效传播。为应对不断升级的PyPI镜像攻击,社区与开发者必须采取多层面的防御措施。

首先,应避免使用来历不明的镜像源,特别是在生产或敏感环境中,坚持使用官方PyPI或受信任的私有镜像。其次,加强pip工具在安装过程中的安全策略,例如强制启用散列校验,或引入对散列字段的完整性二次校验,防止散列值被恶意修改。第三,社区应推动软件包供应链的透明度,通过签名和审计机制提升包体的可追溯性,及时识别变异包。第四,提升开发者安全意识,定期审视安装包的源头及配置,使用安全扫描与监控工具防范被植入的恶意代码。更为长远的是,Python生态需要建立健全的供应链安全生态,涵盖从包发布、镜像托管、传输验证到安装终端的多节点安全保障体系。自动化安全检测和预警机制的融合,也对减少攻击面、实现早期拦截起到关键作用。

此外,社区可借鉴其他语言生态如Rust、Go在包管理上的签名认证实践,以多重身份验证、双向信任协议等技术提升整体安全韧性。总之,PyPI镜像代理的代码注入及散列绕过攻击揭示了现代软件供应链安全的复杂性与多样性。只有结合技术创新与安全规范,构建起全方位立体防护架构,才能有效抵御此类高级威胁,保障全球Python开发者及其产品的安全稳定发展。每个从业人员都应高度重视供应链安全,从源头上筑牢信任防线,共同推动技术工程向更安全、更可信的方向迈进。 。