在现代软件开发中,依赖于开源组件和第三方库已经成为常态,尤其是在Java生态系统中更是如此。然而,即便是微小的配置错误也可能引发巨大的安全风险。2019年,一次偶然的调试发现揭示了一个隐藏多年的供应链漏洞,这个漏洞因HTTP与HTTPS之间的一个字符差异而存在,严重威胁着全球无数Java项目的安全。本文将详尽解读这场围绕该漏洞所展开的产业协作与技术攻坚,揭示如何从根本上铲除这一行业普遍存在的安全隐患。发现漏洞:一个简单的HTTP误配置2019年,安全研究员Jonathan Leitschuh在调试自己的构建流程时,无意中发现构建工具竟然通过非加密的HTTP协议获取依赖包,而非安全的HTTPS协议。乍看之下,这似乎是一个简单的笔误,但这微不足道的“一字符差错”背后,却隐藏着极其危险的供应链安全隐患。

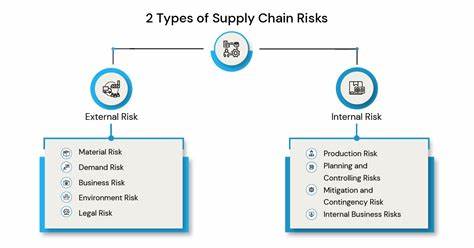

Java生态中大量的开源项目和构建工具存在依赖解析时默认使用HTTP的惯例,由于缺乏加密和完整性校验,任何具备中间人攻击能力的攻击者都可能劫持依赖包传输,注入恶意代码,实现对成千上万Java项目的攻击。这不仅影响到小型项目,甚至包括JetBrains、Apache、Red Hat、Spring、Jenkins、Gradle及ElasticSearch等知名企业与开源项目。漏洞成因分析HTTP协议的使用使得传输过程缺乏必要的加密和完整性校验机制,攻击者能够在依赖包下载的过程中插入任意恶意代码。漏洞的根源既包括了开发者习惯性使用的过时配置,也反映了开源生态系统缺乏对安全最佳实践的统一要求。历史原因也不可忽视,早在2012年,Maven中央仓库就因为收费限制HTTPS接入,导致很多项目无法默认使用安全协议,直到2014年才放开免费使用HTTPS。即便如此,随着时间推移,底层工具和代码的复制粘贴错误、默认配置不安全等问题仍然存在,使漏洞长时间未能得到根除。

推动变革:与制品仓库合力关闭HTTP通道发现问题只是解决的一半,Jonathan深知只有关闭制品仓库对HTTP的支持,漏洞才有望彻底杜绝。他主动联系了包括Sonatype的Maven中央仓库、JFrog的JCenter、Spring、JetBrains、Red Hat等主流制品仓库运营方,呼吁他们统一时间表,逐步拒绝所有基于HTTP的依赖下载请求。各方的积极响应最终促成了划时代的协作。在2020年1月15日之前,Maven中央仓库、JCenter和Spring仓库均完成了HTTP请求的阻断升级。这一措施意味着即使开发者或构建工具仍尝试使用HTTP获取依赖,也将自动失败,从根源上降低了被中间人攻击的风险。多家权威机构和知名厂商也相继发布公告支持这一变革。

这不仅是技术层面的升级,更象征着整个Java生态安全意识的转变。构建工具安全升级:默认安全成为新基准事实上,仓库层面的闭门决策还不足以彻底解决问题,因此构建工具本身的安全默认配置同样至关重要。Jonathan本人加入Gradle安全团队,推动Gradle实现了严格模式,使得任何开发者如果想使用HTTP协议获取依赖,必须明确选择。此举将无心的代码错误变成必须的、有意识的行为,降低了意外漏洞产生的概率。除了Gradle,Google的Bazel团队也在Jonathan推动下新增参数,禁止未经校验的HTTP下载,要求必须提供校验和或者备选HTTPS资源。Scala构建工具SBT也响应号召,实施了针对HTTP依赖的安全防护。

通过一系列的工具升级,构建环境逐步走向“默认安全”。Apache Maven的挑战与突破Apache Maven作为Java构建工具的核心,在此次安全整治中则遇到了不少阻力。不同于其他构建工具,Maven存在“传递性仓库注入”的复杂问题:一个看似安全的项目,可能通过依赖链继承了HTTP仓库配置,使得漏洞更加隐蔽且难以排查。Jonathan联系Apache安全团队进行协调披露,但沟通过程一度陷入停滞,多次邮件无回应,甚至引入了CERT/CC进行压力推动。Jonathan还开发工具扫描了Maven中央库中数百万POM文件,确认超过十万个库受到影响。最终,经过多轮努力,Apache Maven于版本3.8.1中发布了补丁,默认阻止HTTP依赖解析,并公开发布CVE-2021-26291这一漏洞编号,标志着Java生态系统安全防线获得了重要突破。

批量自动化修复:推动开源安全的可持续未来Jonathan没有就此止步,而是着眼于产业链中成千上万个依赖受影响的开源项目修复问题。为此,他开发了自动化工具bulk-security-pr-generator,通过自动生成安全修复Pull Request,批量向开源项目提交安全补丁。2020年早期,Jonathan仅凭一次直播就生成了1596条Pull Request,截至目前已有超过40%的请求被合并,超过600个开源库免于该漏洞威胁。该举措不仅被广泛认可,更奠定了安全研究者以自动化方式批量修复供应链风险的实践典范,大幅提升了开源软件的整体安全水平。与此同时,Jonathan凭借这项工作成为首届Dan Kaminsky Fellow,获得持续支持继续深化安全研究和产业协作。生态安全的多方面策略与坚持漏洞的彻底清除不是单一行为,无论是发现、修复还是防护都需要多方长期的协调合作。

Jonathan的经验告诉我们,必须同时着眼于修补受影响的消费者、完善开发工具的默认安全设置、关闭不安全的服务入口以及跨组织、跨社区紧密配合。最重要的是在发现问题后持续跟进,确保安全隐患被真正堵塞,而非只停留在表面。结语:燃烧漏洞,重新建立安全信任这场围绕Java生态系统供应链漏洞的攻坚战,反映了现代软件安全不可忽视的挑战。微小的配置失误可能导致广泛的安全灾难,但通过持续不断的产业协作与技术创新,漏洞可以被根除,乃至使漏洞类型成为历史。安全不是偶然发生的奇迹,而是被付诸艰辛努力的成就。在未来的开源与软件供应链治理中,借鉴此次成功经验,持续强化透明度、默认安全及自动化修复机制,将成为保护开发者与用户安全的基石。

最终,我们需要的不仅是发现漏洞,更是用火焰般坚定的行动来彻底“焚烧”漏洞,使整个软件产业向更加安全、可信赖的未来前行。