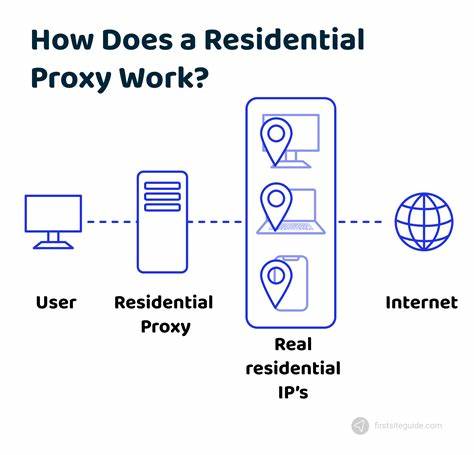

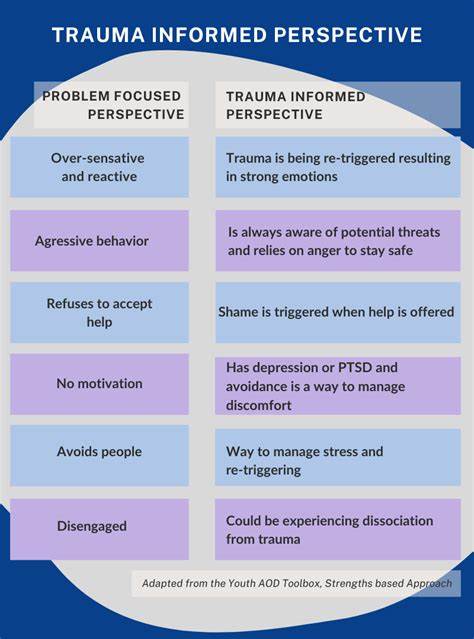

什么是住宅代理以及为何重要 住宅代理是通过真实家庭或移动设备的IP地址转发流量的代理服务,它们看起来像普通的家庭互联网用户,因此能绕过许多基于IP的防护和风控机制。合法用途包括本地化测试或地域内容访问,但许多住宅代理网络来源不透明,常见于嵌入恶意SDK的移动应用、可疑浏览器扩展或被劫持的物联网设备。若你的网络被用作住宅代理,可能导致服务访问受限、账户被封、带宽异常消耗以及法律或信誉风险。 你的IP为何会被标记为住宅代理 服务商或安全厂商通过多维数据来识别代理流量,检测依据包括IP行为模式、流量指纹、活跃端口与连接频率、请求头异常、TTL与地理位置不一致性以及已知代理池的黑名单。一旦检测到某个IP展现出与正常家庭用户不同的访问模式或频繁承载第三方请求,就可能被归类为住宅代理并被目标网站或平台限制访问。 常见的被动加入方式 手机应用中嵌入的第三方SDK可能在未获充分告知的情况下将设备用作代理节点;一些浏览器扩展会要求广泛权限并在用户不知情时转发流量;被攻陷的路由器或物联网设备也可能被用于流量中继。

特别是在多人共享的家庭网络或企业内部网络,单台受感染设备就可能让整个网络的出口IP受到影响。 如何初步判断本地网络是否被当作住宅代理 观察网络使用异常是第一步。若出现带宽突然增加、路由器CPU或内存占用不明升高、多个未知设备长时间在线或设备发热异常,都值得警惕。受外部服务限制访问时出现提示"来自住宅代理"的拦截,也可能意味着IP已被列入代理或代理可疑名单。可以先查看路由器的设备列表与DHCP租约,识别不熟悉的MAC地址和设备名称。 利用工具与服务进行检测 可通过公开的IP查询服务查看当前公网IP及其地理位置,与实际所在地是否一致可提供线索。

部分安全厂商与IP情报平台提供住宅代理检测API或在线检测工具,它们会根据海量数据判断IP是否属于已知代理池或是否展现代理特征。另可使用被动和主动流量分析工具,在本地捕获网络流量,留意异常的持续外部连接、非标准端口或大量出站HTTP/S请求。若不想自行排查,聘请专业的网络安全公司进行详细检测和取证是更稳妥的选择。 常见误判与注意事项 并非所有被标记为"住宅代理"的IP都来自恶意行为。运营商的NAT、动态IP频繁切换、共享公网IP的家庭或小型办公环境,都可能与检测逻辑产生冲突。某些检测系统基于行为阈值,短时间的测试或爬取行为也会触发告警。

因此在采取行动之前,应综合多项证据判断,而非仅依赖单一检测报告。 清理与修复网络声誉的可行步骤 首先识别并隔离可疑设备。断开不确定来源的设备或将其置于访客网络,有助于阻断潜在代理流量。对可疑手机或电脑进行全面扫描,卸载不明应用或扩展,并使用可信的反恶意软件工具进行深度查杀。路由器是关键环节,建议登录路由器管理界面检查已安装的固件版本与管理员密码,及时更新固件并更改默认凭证。若路由器显示未知的转发规则或DNS劫持配置,应恢复出厂设置并重新配置安全策略。

对于无法确认的设备,执行出厂重置并重新安装必要软件是最可靠的清理方式。 加固网络防护以防再次被利用 做好网络分段管理,将访客设备、物联网设备与主办公设备隔离,使用独立SSID和不同的访问权限。启用路由器的防火墙与入侵检测功能,关闭远程管理接口并限制仅允许可信IP访问管理端口。对家庭用户而言,减少安装来源不明的应用与浏览器扩展,审慎授权应用网络权限。企业环境应启用集中化补丁管理、移动设备管理与应用白名单策略,定期审计网络设备与访问日志。 联系ISP与寻求第三方支持 若排查后仍发现公共IP被列入代理或名单,联系互联网服务提供商说明情况非常重要。

ISP可以协助更换公网IP、检查其网络边界是否存在异常出口以及提供更多网络层面的日志协助。对于被多个服务封禁的情形,可向相关平台提交申诉并附上清理与防护的证明。专业的IP情报与安全公司可提供代理检测、去黑名单与长期监测服务,加速恢复业务可达性。 法律与道德层面的考虑 若发现网络被用于他人非法活动,应保留日志与证据并在必要时向执法部门报告。被动成为代理节点的人可能并非自愿,但如果长期不处理或忽视已知风险,仍可能承担一定后果与责任。理解本地法规与服务条款,必要时寻求法律咨询来评估潜在责任与风险应对策略。

长期监测与风险管理建议 建立常态化的网络健康检查机制有助于早期发现异常。定期查看公网IP信誉、订阅相关威胁情报通报以及配置简单的流量告警,都能在问题扩散之前采取干预。对于关键业务环境,建议采用零信任网络原则、细化访问控制并对外部依赖进行严格审查,从根本上降低被不良代理网络利用的可能性。 结语 被标注为住宅代理可能由多种原因导致,既有恶意软件与被劫持设备的情况,也有运营商、NAT或误判造成的误报。通过观察设备行为、使用检测工具、清理可疑软件与固化路由器安全配置,可以大幅降低被利用的风险。必要时与ISP或第三方安全供应商合作,提交申诉并恢复IP信誉。

对个人和企业而言,理解风险来源并建立系统化的防护与监测流程,才是长期保障网络正常使用与声誉的关键。 。