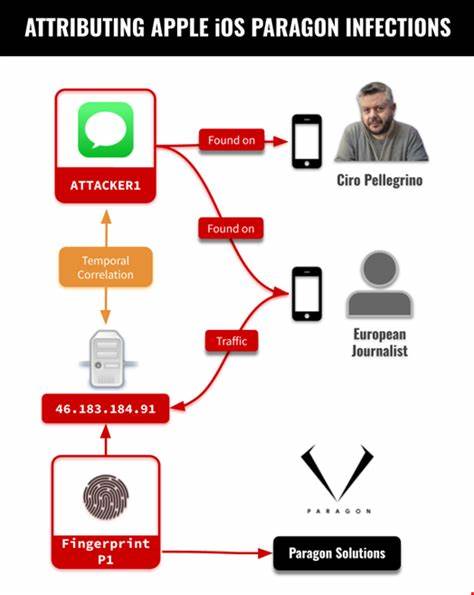

近来,数字安全领域爆出引人注目的重大事件:多位备受瞩目的新闻记者被高级间谍软件帕拉贡(Paragon)针对,受到隐秘零点击(zero-click)攻击。经过慎密的法证分析,专家们首次确认帕拉贡的Graphite间谍软件侵入了这些记者的iOS设备,揭开了现代数字监控技术的可怖面纱。此次事件不仅暴露了间谍软件在数字媒体行业中的滥用,也敲响了欧洲媒体及全球言论自由保护的警钟。帕拉贡利用零点击攻击技术,无需目标用户任何交互即可秘密植入恶意软件,其针对性与隐蔽性令人震惊。通过对被攻击记者设备的分析,研究团队获取了具体的攻击证据和通信参数,确认了通过iMessage服务实施的攻击路径与所使用的命令服务器。攻击行为发生在2025年初,目标均运行iOS 18.2.1版本,苹果公司随即于iOS 18.3.1版本修补了此次利用的漏洞,并给该漏洞编号为CVE-2025-43200。

帕拉贡的Graphite间谍软件的攻击路径具备极高的隐秘性和系统控制能力,攻击者能够远程监控设备活动,包括窃取消息、通话记录以及摄像头和麦克风数据。这种零点击的攻击特征意味着目标用户几乎没有任何预警空间,严重威胁了个人隐私和信息安全。具体案件中,一位欧洲知名记者使用的设备与命令服务器的通信日志中, 展示出指纹特征,完全匹配帕拉贡Graphite间谍软件的已知指标。研究人员追踪到的攻击服务器地址为https://46.183.184[.]91,该服务器由Edis Global VPS服务提供商租用,并在攻击期间持续上线。另有意大利著名记者Ciro Pellegrino的设备也被检测出存在相同攻击路径和指纹,同样使用了专门的iMessage帐号,表明攻击背后是同一个操作组。更令人震惊的是,意大利著名新闻机构Fanpage.it的其他重要成员也遭受了类似的威胁,其中一名编辑甚至收到了WhatsApp的官方针对Paragon间谍软件的攻击通知。

虽然针对其Android设备的深度取证仍在进行,但这一系列事件强调了该新闻机构可能成为系统性目标群体。意大利政府其后承认曾使用帕拉贡的Spyware对部分人物实施监控,但对于针对新闻机构成员的行为则未予以明确说明。意大利安全部门拒绝了间谍软件公司提出的调查合作要求,理由是担心国家安全机密和声誉影响。帕拉贡间谍软件事件不单纯是单一软件的滥用,而是反映了全球范围内数字间谍工具日益专业与泛滥的现状。随着各类零点击攻击技术的兴起,对公众人物尤其是记者的人身安全和隐私构成了沉重威胁。对言论自由构成潜在打击,造成社会信息环境的严重扭曲。

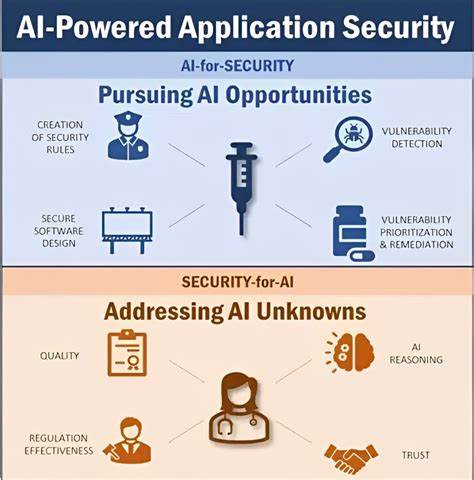

联系人权活动者、新闻工作者以及民间社会组织应当对此类数字威胁保持高度警觉,积极寻求多方技术支持。苹果、Meta、WhatsApp等科技巨头的安全警报及保护机制虽在不断完善,但无法完全根除高级间谍软件的隐蔽渗透。事件还暴露出各国政府在监管和透明度方面存在的不足,亟需国际社会共同推动更为严格的间谍软件监管机制和法律框架。技术层面,应加快安全补丁的研发与部署,提高用户安全意识,普及加密通信工具及多层防护方案。社会角度,更应强化新闻自由保护、推动数字权利法律保障,以抵御此类强力数字侵害。最后,这些证据确定了数字化时代间谍软件威胁的严峻现实,也提醒我们必须从多维度提升数码安全防御体系。

未来,研究团队和网络安全机构需继续深入开展针对Mercenary Spyware的技术侦测和法证分析工作,动态监控其演变趋势,为社会各界提供科学合理的防护建议。新闻机构与公民社会必须加强自我保护和信息安全防范,防止自身成为网络间谍行为的受害者。只有如此,才能在数字时代维护信息环境的透明与公正,保障新闻自由不被侵犯,推动构建更加安全的网络空间。