随着网络安全威胁的不断升级,各种新的恶意软件和勒索病毒层出不穷。其中,DetoxCrypto勒索病毒以其独特的伪装手法引起了广泛关注,它不仅伪装成当下流行的手机游戏PokemonGo,还能通过截屏获取用户的敏感信息。本文将详细介绍DetoxCrypto勒索病毒的工作原理、传播途径以及防范措施。 一、DetoxCrypto勒索病毒的简介 DetoxCrypto是一种新型的勒索软件,它的主要目的就是在用户不知情的情况下加密其计算机上的文件,并要求用户支付赎金以恢复访问权。不同于传统的勒索软件,DetoxCrypto通过伪装成PokemonGo等受欢迎的应用程序,容易吸引用户下载。一旦在设备上被激活,DetoxCrypto便开始自动运行,悄无声息地加密重要文件。

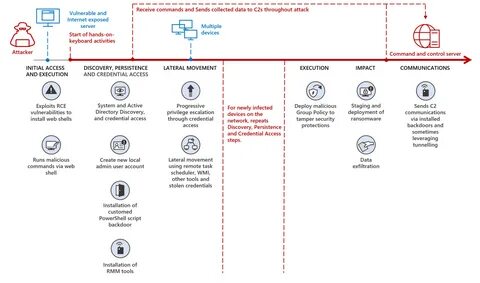

二、病毒是如何传播的? DetoxCrypto勒索病毒主要通过以下几种方式进行传播: 1. **钓鱼邮件**:黑客可能会利用钓鱼邮件发送带有恶意链接的消息,一旦用户点击链接,病毒便会开始下载。 2. **恶意网站**:通过伪装成合法网站的方式,诱使用户下载带有DetoxCrypto的伪装软件。 3. **社交媒体**:在社交平台上,黑客可能会发布虚假的PokemonGo更新,用户下载后即可能中招。 三、DetoxCrypto的工作机制 一旦DetoxCrypto成功侵入系统,它将开始进行以下几项操作: 1. **加密文件**:该病毒能够加密用户计算机上的各种文件,包括文档、照片、视频等,一旦加密,用户将无法在没有解密密钥的情况下访问这些文件。 2. **截屏功能**:DetoxCrypto不仅可以加密文件,还可以截取用户的屏幕,获取个人隐私数据如账户信息、密码等。这样的双重攻击使得用户不仅面临文件丢失的风险,还有可能泄露敏感的个人信息。

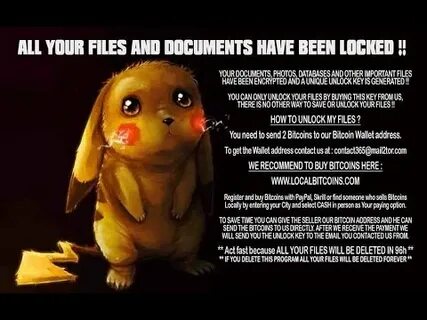

3. **勒索通知**:在加密完成后,用户通常会看到一个勒索通知,里面会要求支付赎金,并给出支付方法。这一过程往往设置得非常巧妙,使得用户在恐慌中快速做出选择。 四、防范措施 针对DetoxCrypto勒索病毒,用户可以采取以下措施进行预防: 1. **定期备份数据**:确保重要文件的备份存储在外部硬盘或云存储中,即使计算机被感染,也能恢复数据。 2. **使用安全软件**:安装并定期更新可信赖的安全软件,能够有效识别和阻止病毒的侵袭。 3. **警惕陌生链接**:在接收邮件或信息时,特别是包含链接的,务必核实来源,避免点击陌生链接。 4. **提高警觉**:增强网络安全意识,了解当前的网络诈骗手法,从而减少被攻击的风险。

五、若感染该病毒该怎么办? 如果已经不幸感染了DetoxCrypto勒索病毒,用户应该: 1. **立即断开网络**:切断互联网连接,防止病毒进一步传播并保护其他设备。 2. **不要支付赎金**:支付赎金无法保证文件能够恢复,反而可能导致更多的问题。 3. **寻求专业帮助**:联系网络安全专家或者使用正规反病毒软件来尝试修复感染。 4. **报告给相关机构**:将此事件报告给网络犯罪投诉中心,以增强公众意识,提升社会安全性。 六、总结 DetoxCrypto勒索病毒以其独特的伪装手法和高效的攻击方式提醒了我们网络安全的重要性。用户需要提高警觉,定期进行数据备份,并加强安全意识,才能在日益复杂的网络环境中保护好个人信息安全。

在这个数字化时代,主动防范和教育是避免遭遇网络威胁的最佳策略。