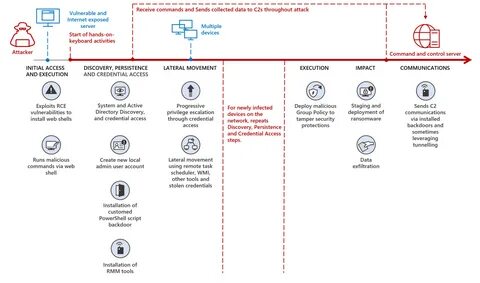

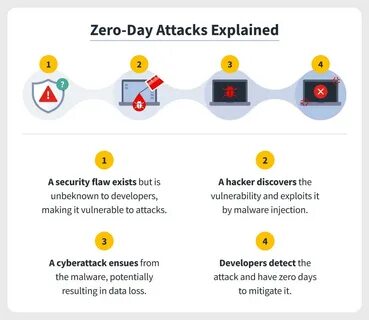

在网络安全领域,Shamoon恶意软件以其破坏性强、传播迅速的特性而著称。IBM最近公布了关于Shamoon恶意软件攻击链的细节,这一信息不仅让我们更深入地理解了该恶意软件的运作机制,还为企业如何应对类似攻击提供了重要参考。 Shamoon最初于2012年被发现,其主要目标是中东地区的能源部门。在过去的几年中,Shamoon经历了多个版本的演变,攻击手法不断升级,影响范围逐渐扩大。IBM的最新研究揭示了Shamoon攻击链的几个关键阶段,包括初始感染、横向移动、数据破坏和清除痕迹。 初始感染阶段是Shamoon攻击的第一步。

攻击者通常利用社交工程手段,诱使受害者下载并运行恶意软件。通过伪装成合法文件或应用程序,攻击者成功地在目标系统中植入恶意代码。这一阶段的关键在于电子邮件钓鱼和恶意链接的传播。IBM指出,加强员工的安全意识培训,有助于减少这一阶段的成功率。 一旦成功入侵,Shamoon恶意软件便会进入横向移动阶段。攻击者会利用网络中已有的权限,横向移动至其他系统,扩展感染范围。

此时,网络的安全性措施往往显得尤为重要。IBM建议企业采用零信任安全模型,确保即使攻击者在内部网络中,也无法轻易访问敏感数据和系统。 在完成横向移动后,Shamoon恶意软件会进行数据破坏。这一阶段常常伴随着对目标系统中重要数据的删除和修改,导致业务中断和数据丢失。IBM提醒企业定期备份重要数据,并确保备份文件的安全存储,这将极大减少数据丢失带来的损失。此外,实施强有力的监控和响应措施,能够快速识别攻击并采取相应防御。

最后,Shamoon攻击链的清除痕迹阶段同样不可忽视。攻击者会利用恶意软件删除系统日志和其他痕迹,以隐蔽其入侵行为。IBM强调,持续监控和分析系统活动,能够帮助企业及时发现异常,降低长期风险。 针对Shamoon恶意软件攻击,IBM还提供了一些具体的防御建议。首先,企业应定期进行网络安全评估,识别潜在的安全漏洞。其次,及时更新并修补软件,防止因过时的系统和应用程序而被攻击。

此外,企业需要建立完善的事件响应计划,确保在发生攻击时能够迅速反应,减轻损失。 总的来说,Shamoon恶意软件的攻击链呈现出高度的复杂性和隐蔽性。IBM分享的研究为我们揭示了其运作机制的更多细节,也为企业提供了防御和应对策略。在网络安全形势日益严峻的今天,深入理解这些威胁并采取有效措施,将是每个企业保障自身安全的必修课。