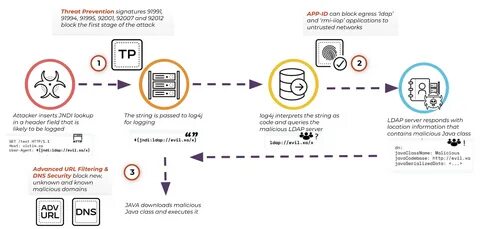

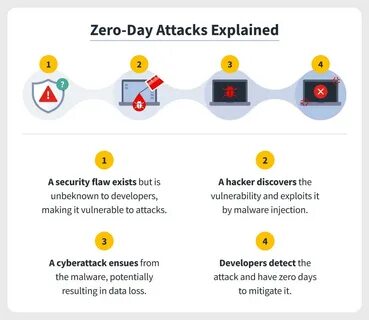

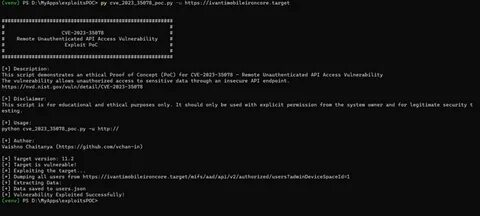

在当今数字化时代,网络安全问题层出不穷,其中Log4j漏洞成为了最近几个月中最受关注的话题。Log4j是Apache开源项目中用于记录日志的重要工具,而该漏洞的出现,不仅威胁着全球成千上万的企业和机构,也让国家级黑客和访问中介看到了可乘之机。 一、Log4j漏洞基本概念 Log4j漏洞,即CVE-2021-44228,被广泛称为‘Log4Shell’。它是一种远程代码执行漏洞,攻击者可以通过向受影响的Log4j实例发送特定的请求,从而执行任意代码。这一漏洞影响了众多使用Log4j的应用程序和服务,尤其是那些在云计算和互联网服务领域中应用广泛的产品。 二、漏洞的成因与传播 Log4j漏洞利用了Java Naming and Directory Interface (JNDI) 的功能,通过恶意构造的日志数据,攻击者可以在目标机器上下载并执行其所预设的恶意代码。

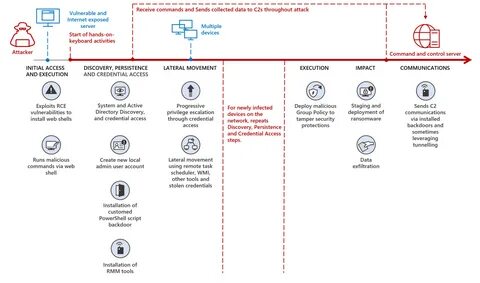

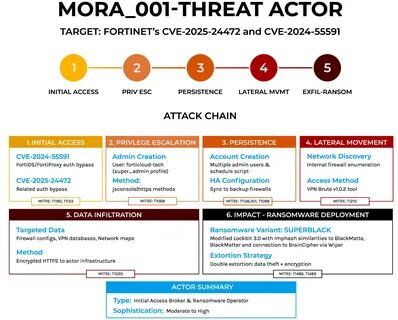

一旦成功感染,攻击者可以获取系统控制权,进行任意操作,甚至可窃取敏感数据,或在系统内部传播恶意软件。 三、国家支持的黑客与访问中介的行为 近年来,国家支持的黑客组织意识到,Log4j漏洞是一个极具潜力的攻击入口。例如,他们可以通过这一漏洞入侵大型企业、基础设施或政府机构,进而进行间谍活动或进行其他恶意攻击。此外,一些网络犯罪的访问中介开始利用Log4j漏洞来获取对受害者网络的访问权限,再将其出售给其他攻击者。这样的二次利用使得Log4j漏洞的威胁更加复杂和难以防范。 四、影响与后果 Log4j漏洞的发现引发了全球网络安全界的警觉。

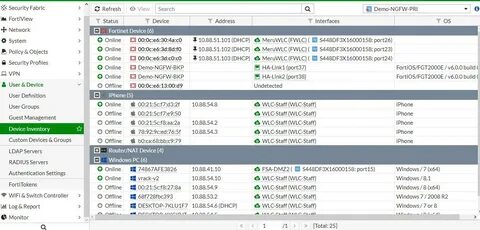

尽管许多企业和机构立即采取了补救措施,如更新Log4j版本、应用防火墙规则等,但由于漏洞的广泛性和攻击手法的多样性,很多系统仍旧处于风险之中。而一旦黑客占据优势,可能导致的数据泄露、财务损失、 reputational damage(声誉损害)等后果,都是企业无法承受的。 五、防御与应对措施 针对Log4j漏洞,企业应采取多层次的防御策略。首先,定期进行安全审计,及时发现和修复漏洞。其次,企业应保持软件的更新,及时应用官方的安全补丁。此外,部署入侵检测与防御系统(IDS/IPS),能帮助企业及时识别异常行为并构建更为稳固的防线。

六、未来展望 网络安全形势依然紧张,Log4j漏洞只是其中的冰山一角。随着技术的不断发展,黑客的攻击手段也在不断升级,对企业而言,唯有不断提升自身的安全防护能力,才能在这场猫鼠游戏中立于不败之地。 总结:Log4j漏洞的威胁提醒我们,网络安全是一个常态化的挑战。企业需增强防范意识,采取有效的应对策略,以保护自身的信息安全。