随着量子计算技术的飞速发展,后量子密码学标准化成为全球密码学界关注的焦点。作为该领域的核心候选算法之一,Kyber-512因其高效性能以及据称达到AES-128安全等级的承诺,一度被视为未来安全通信的基石。然而,2023年曝光的分析指出,NIST(美国国家标准与技术研究院)在Kyber-512安全性评估中犯了严重错误,此错误关乎基本的数学计算方式,进而影响该算法的真实安全水平。本文将深入剖析这一事件背后的根源,揭示NIST评估中的具体错误,并探讨其对后量子密码学标准制定及实际应用的广泛影响。 Kyber-512安全等级的争议源自NIST在其公开报告中强调,Kyber-512相当于AES-128的安全强度,是加密密钥搜索攻击难度的基准。然而多方学者与业内专家通过独立复核指出,NIST在计算攻击成本时制造了数学上的基本错误,直接导致Kyber-512安全等级被严重高估。

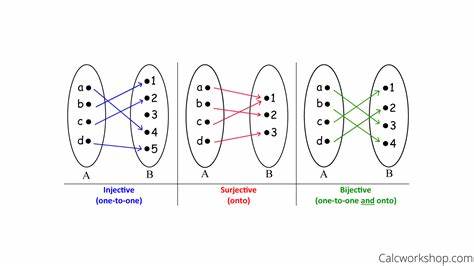

本质上,这一错误发生在攻击成本的累积过程中。理论上,攻击一款密码系统的整体成本应当是“攻击轮次”和“每轮计算成本”相乘的结果,而“每轮计算成本”本身应包含“计算成本”和“内存访问成本”的加和,不能简单相乘。NIST却错误地将“计算成本”与“内存访问成本”相乘,导致攻击成本指数级膨胀,这就像把两个不同量纲的数值错误相乘,产生了不合逻辑的“bitops²/iter²”单位,无法成立。 这个错误不仅是一道简单的数学题目失误,更是反映出在密码安全参数评估过程中对数据含义及单位理解的缺失。简而言之,NIST将两个应相加的资源消耗错误地乘了起来,从而使得Kyber-512的攻击成本被显著高估了数百万倍。这种未通过“物理单位”或“语义一致性”检查的计算失误,理应在安全分析的多层次审查中被及早识别。

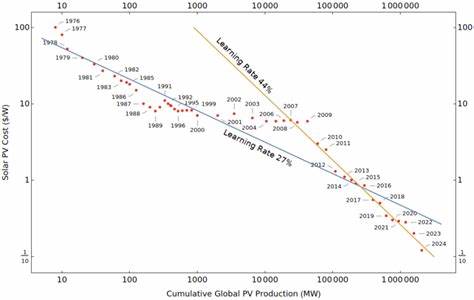

从技术层面来看,攻击Kyber-512的主要手段之一是基于求解最短向量问题(SVP)的格攻击,这类攻击涉及大量迭代操作,每次迭代中既有计算过程也有大量内存访问。对这些成本的定量估计是由Core-SVP安全估计机制提供的,然而Kyber-512的Core-SVP估值本身已略低于NIST设定的AES-128安全门槛,当内存成本合理加入考量时,其安全余量实际上更为狭窄。 因Kyber算法设计中参数弹性有限,无法像传统RSA或NTRU那样灵活调整安全参数,Kyber只在特定的维度(256、768、1024维)下提供参数集。这种“跳跃式”难以让用户在不同安全等级之间做出平滑权衡,间接迫使NIST选择在性能和安全之间做出取舍。本次错误更是加剧了这种困境,使得底层安全保证的可信度大打折扣。 相比之下,NTRU及其变体提供了更为丰富的参数选择和更高的安全灵活性。

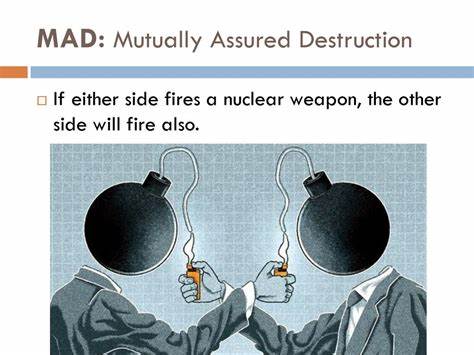

尽管NIST在比赛过程中有意淡化了NTRU的表现,甚至将参数不足的NTRU-509从大型性能对比图中剔除,但NTRU在多个独立测评指标中表现出色,尤其在轻量级应用中能保证更高的安全性和兼顾性能的平衡可调性。 不仅如此,NIST计算误差表现出选择性偏差,其对Kyber-512的安全评估采用了加权记忆访问成本的非本地模型,而对NTRU-509等竞争对手则严格采用对竞品不利的无内存访问成本模型,导致结果毫无公允性可言。这种评估参数的不一致违背了公开透明的标准化原则,也严重影响了公平竞争的生态。 在实际应用上,Kyber-512的错误评估带来安全风险隐患。网络安全管理者及开发者往往基于标准算法的安全等级做出部署决策,一旦安全门槛被误判,可能导致大量机密数据暴露于攻击之下。更令人担忧的是,Kyber算法的标准化提前于其安全性彻底被验证的阶段,这增加了部署风险和未来安全事件的可能性。

此外,NIST在面对公开质疑时的态度也令人质疑。多次公开请求澄清和判定的反馈停滞,信息透明度不足,甚至有针对相关研究者公开的抵触态度,显示出监管机构在重视外界监督和责任担当方面的明显短板。标准机构本应以科学严谨、公正透明为基石,然而此次事件却暴露出流程与执行上的诸多盲点。 综观局势,此次Kyber-512安全计算错误不单是一例公式错误,更是后量子密码学标准评估体系脆弱、流程监督缺陷的综合表现。未来,密码算法标准化必须强化跨学科审核渠道,增加细节审核频率和多方独立验证,防止单点失误涂抹整个行业的安全基石。 而从整个密码学社区的角度看,这一事件促使我们重新审视对量子安全的信心。

Kyber-512的过早迎合市场与性能要求,牺牲了原本应有的安全审慎,暴露了后量子密码研究在平衡创新与安全方面的挑战。技术人员和决策者应更加谨慎,加大对攻击模型更新的关注,持续优化安全评估模型,确保真正意义上的安全标准落地。 为了保护信息安全,建议相关机构重新审视Kyber-512参数集,优先推动安全强度更高、设计更灵活的算法如NTRU等的应用。此外,应建立更透明的安全评估流程和公开讨论平台,鼓励学术界和产业界更广泛的参与和监督,才能促进密码标准的健康发展。 总之,Kyber-512安全等级的误判为全球后量子密码学标准化敲响了警钟。保证安全的严谨性和透明度,是密码算法走向实际应用的生命线。

技术进步须与科学诚信并肩,未来密码学标准制定必须以更严密的审查和开放的态度,确保每一行代码背后都能承担起保护用户万无一失数据的责任。只有这样,我们才能真正迈向量子时代的信息安全新时代。