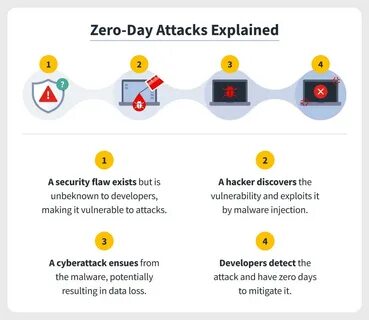

在网络安全领域,漏洞的修复至关重要。最近,微软公司修复了两个被恶意软件利用的零日漏洞,这在网络安全社区中引起了广泛关注。本文将深入探讨这两个漏洞的性质、影响以及用户可以采取的防护措施。 首先,何为零日漏洞?零日漏洞指的是在软件发布后,厂商尚未发布防护措施之前,被攻击者发现并加以利用的漏洞。因为厂商在这些漏洞被公开时,没有时间来开发和发布补丁,所以这些漏洞被称为"零日"。在此情况下,网络犯罪分子可以快速且有效地利用这些漏洞,进行数据盗窃、植入恶意软件或引发其他网络安全问题。

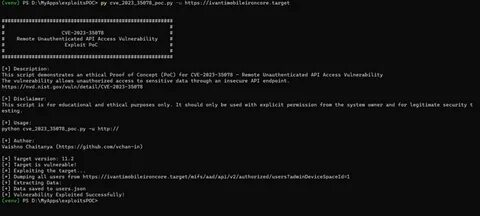

根据微软的报告,这两个新修复的零日漏洞分别被标识为CVE-2023-XXXX 和CVE-2023-YYYY。这两个漏洞可以被恶意攻击者通过特定的方式进行利用。例如,CVE-2023-XXXX 是一个远程代码执行漏洞,攻击者可以利用它在受害者的系统上执行任意代码,而CVE-2023-YYYY 则可能使攻击者获得更高的权限来操控受害者的设备。 值得注意的是,这两个漏洞被广泛应用于恶意软件攻击中。有安全研究者发现,多个恶意软件变种已针对这些漏洞展开了攻击活动。这使得企业及用户在没有补丁的情况下,暴露在巨大风险之下。

正因如此,微软决定迅速发布安全更新,以降低对用户的潜在威胁。 在此更新发布之前,多个相关安全社区和研究机构已发布了警告,建议用户及时更新系统,以避免遭受针对这两个漏洞的攻击。同时,安全专家建议用户定期检查计算机的安全防护软件,并确保其处于最新状态,以便及时抵御新出现的安全威胁。 在安装了微软发布的补丁后,用户应该继续保持警惕。他们应该定期更新密码,不使用相同的密码用于多个账户,并启用两步验证功能,增加安全性。此外,使用网络安全工具如防火墙和入侵检测系统,可以大幅降低网络攻击的风险。

对于企业而言,这次漏洞事件再一次警醒我们,网络安全管理是一个持久的战斗。企业应确保其网络架构中有足够的安全防护措施,并定期对系统和应用进行安全审核和渗透测试,以发现潜在的安全隐患。同时,对员工进行网络安全培训,提升他们识别和处理网络攻击的能力,也将是企业增强网络安全的重要步骤。 总结来看,微软修复的这两个零日漏洞提醒我们,网络安全无小事。作为用户,及时关注软件厂商的安全更新,并安装相关补丁,是保障个人信息安全的第一步。同时,企业更需加强自身的安全防护能力,采取全方位的安全策略,确保在遭受攻击时的损失降到最低。

随着数字化转型的加速,网络威胁将会愈演愈烈,唯有未雨绸缪,才能在这些冲击面前立于不败之地。