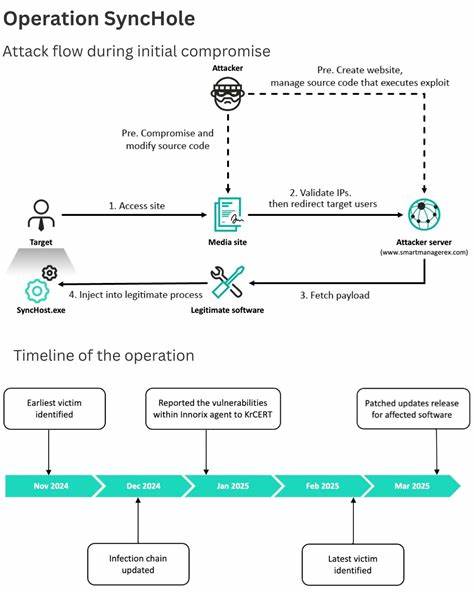

随着数字化进程的不断加快,网络安全问题变得愈发复杂和多样化。近年来,供应链攻击和水坑攻击成为信息安全领域焦点话题,它们不仅威胁着企业的正常运营,也对整个互联网生态系统构成重大风险。然而,这两种攻击方式虽常被混淆,但本质差异显著。正确理解其中的区别,有助于更精准地定位安全威胁并制定有效的防护策略。 水坑攻击的起源与特点可以追溯到自然界中的捕食者行为。正如鳄鱼在水坑边耐心等待猎物的出现一样,黑客们利用互联网中经常访问的资源作为"埋伏点",通过隐蔽的方式实施攻击。

他们常常通过篡改受害者常访问的网站、传播恶意脚本或利用虚假域名诱骗用户,从而获取系统访问权限或传播恶意软件。这类攻击的关键在于其"机会主义"特质,一旦受害者误入设下的陷阱,即使只是因偶然访问被感染的网站,攻击者便可实现其目的。 数字恐怖分子在水坑攻击中采用多种变体,例如对常用JavaScript内容分发网络(CDN)代码进行注入,或通过错拼软件包仓库名称诱导开发者或用户下载被植入恶意代码的软件包。攻击手段灵活且多样,常在背后悄然操作,受害者往往不知情直到安全事件爆发。水坑攻击主要依赖于受害者对某一数字"水塘"的依赖,利用人们聚集的"点"发动攻击。 相较而言,供应链攻击的本质更聚焦于软件开发与交付过程中价值链上的某个环节被侵入或篡改。

供应链攻击以软件组件、服务商或第三方库为载体,攻击者通过破坏或插入恶意代码,间接影响依赖该服务或组件的多个用户或组织。这种攻击往往更加隐蔽且影响面广,受害范围可能涵盖多个企业和用户,某种程度上更具系统性风险。2020年曝光的SolarWinds事件便是典型的供应链攻击案例,数以千计的重要机构和公司因此被波及,造成广泛的安全恐慌。 对于企业来说,供应链攻击的危险在于它挑战了传统的安全边界。即便自身安全措施严密,但若合作伙伴或第三方库遭受破坏,整个系统依旧可能暴露于风险之中。这凸显出现代软件开发高度依赖外部资源和服务的现实,也提醒组织在构建安全体系时必须涵盖其供应链生态,进行全面风险评估与监控。

然而,软件开发环境中的一个复杂问题是众多基础代码和开源组件往往来自无偿的志愿者和社区贡献者,这些"供应商"并非传统意义上的业务供应商。部分专家指出,将未经商业交易的开源项目纳入供应链安全定义并强行赋予供应商责任,可能导致责任认定混淆甚至对志愿者产生不公平压力。许多开源开发者仅是出于兴趣和爱好维护代码,缺乏商业合同关系,这使得"供应链攻击"这一术语的滥用有待警惕。 尽管如此,现实中仍存在大量商业性质的供应链攻击,特别是针对关键基础设施及企业付费软件的攻击事件。企业越来越多地依赖外包与采购安全产品和服务以降低成本和提升安全性,这些选择不可避免地引入了潜在的供应链风险。面对这种趋势,全球多个国家和地区纷纷制定法规,规范软件供应链安全,推动产业链透明化和责任体系完善。

在网络安全防御实践中,区分水坑攻击和供应链攻击对制定有效对策至关重要。防范水坑攻击需要加强对访问网站的监控、域名安全防护和及时更新安全补丁,防止恶意代码植入用户环境。另一方面,供应链安全保障则侧重于验证第三方软件的来源可信性、加强软件构建过程的透明度、引入代码审计与签名机制,以及针对供应商进行安全合规评估。 此外,随着法规的不断完善和执行力度加大,软件产业也面临必须重新审视怎样定义"供应商"以及如何合理分配安全责任的问题。部分团体呼吁,不能将所谓的供应链安全责任无限上升给开源社区,避免对开源项目贡献者形成不必要的法律压力,同时倡导企业加强自身对开源依赖的安全管理。 从整体趋势看,自2020年以来,"软件供应链攻击"这一术语的使用频率大幅上升,部分原因是大型攻击事件的曝光推动了业界和监管层对供应链风险的高度关注,而"水坑攻击"这一更宽泛的概念则逐渐淡出主流讨论视野。

然而,对于没有直接商业交易关系的代码库和项目,依旧建议恢复对"水坑攻击"这一术语的合理使用,以更准确反映其特性和责任归属。 未来,构建安全稳定的软件体系需要多方协作。企业、开发者、开源社区与监管机构应共同推动生态系统的健康发展。企业应提升对供应链的风险管理能力,资助和支持开源项目的可持续发展,促进责任共担与资源共享。开发者应加强安全意识,积极响应安全社区的最佳实践,防止代码被滥用或植入恶意代码。监管机构应制定合理且平衡的政策,保障产业安全同时体恤开源社区的特殊性。

网络安全领域如同自然界的生态系统,攻击者往往运用耐心和策略伺机而动。供应链攻击和水坑攻击各有其特征和战术,但最终目标皆是渗透系统、盗取敏感信息或破坏基础架构。唯有准确理解两者的区别,合理定位风险和责任,才能更有效防范潜在威胁,守护数字世界的安全与稳定。随着技术发展和监管政策的逐步完善,相信业界能够不断提升整体防御水平,减少安全事件的发生,构筑更为坚固的信息安全屏障。 。