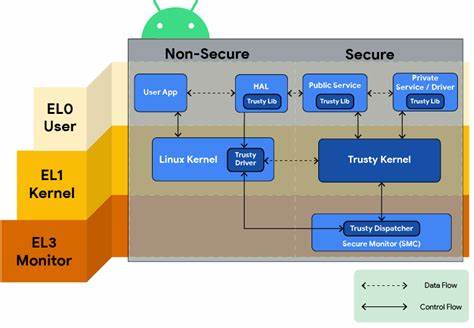

在信息技术日益普及的时代,网络安全成为了每一位用户和企业的重中之重。尤其是在移动设备上,数据交换和身份认证的安全风险层层升级,促使开发者不断寻求更加坚固的防护措施。在此背景下,一款基于Android可信执行环境(TEE)技术的开源浏览器应运而生,为移动平台上的安全浏览和代理身份认证带来了新的里程碑。 Android TEE(Trusted Execution Environment)是一种隔离安全的计算环境,能够在设备主操作系统之外保护敏感数据和关键操作。通过将关键加密操作置于TEE内执行,恶意软件即使在主系统层面入侵,也无法接触或篡改被保护的密钥与凭证。将这一硬件安全特性融合入浏览器之中,能够为客户端证书认证流程提供硬件级保障,提升整体访问安全性与身份管理的可信度。

新推出的开源浏览器项目充分利用了Android StrongBox硬件密钥存储和TEE特性,实现了基于证书的浏览器访问控制。其核心创新在于通过硬件密钥库生成并管理不可导出的客户证书密钥,避免了传统软件解决方案中私钥被窃取或复制的风险。此外,浏览器自动选择基于TEE生成的客户端证书,确保所有的相互认证请求在硬件环境中完成,无需人工介入,极大增强了用户体验和安全策略执行的一致性。 该浏览器还设计和部署了完整的设备注册及认证流程,使设备可通过远端服务申请并验证设备身份证书。注册过程始于设备向认证服务器提交基于TEE的硬件证明请求,服务器随后颁发对应的DIC(Device Identity Certificate)以绑定设备公钥。证书领取和关联过程遵循类似Chromium项目的严格证书验证标准,包括对扩展密钥用途的确认,确保只有符合安全策略的证书能够被浏览器所认可。

安全方面,新浏览器项目极其重视硬件密钥的非导出性,杜绝了任何将私钥或敏感凭证存储于应用文件或系统可访问空间的行为。密钥管理依托Android KeyStore系统,利用JNI接口实现了与本地网络模块的紧密结合,保障密钥调用过程中的全链路安全。同时,开发团队通过延迟启动注册任务机制,将设备注册流程无缝集成至浏览器初始化阶段,避免了用户操作干扰并强化了设备安全姿态。 尽管项目在安全设计和实现方面取得显著进展,也曾面临一些挑战与争议。例如,初期版本中存在服务器端直接下发私钥的设计偏差,违反了TEE非导出私钥原则,后续经过多次代码审查与修正,废止了该安全漏洞。除此之外,自动客户端证书选择的范围曾被指出过于宽泛,可能导致客户隐私泄露或证书滥用风险,团队正在考虑引入主机名和证书颁发机构(CA)绑定机制,以强化访问控制策略。

技术细节层面,浏览器实现了TLS签名算法的严格匹配,支持P-256 ECDSA签名以配合硬件密钥特性,避免了TLS握手不兼容导致的连接失败。同时,浏览器对加密证书的扩展用途进行深入检测,保障DIC证书正确区分管理用途和访问控制权限,为企业用户量身定制可靠的安全访问环境。 作为一个开源项目,该浏览器的代码库与开发流程公开透明,接受社区的广泛监督和贡献。通过持续的代码检查、文档完善和测试覆盖,不断提升软件品质和安全防护能力。其详细的设计文档不仅覆盖了架构层面,还深入探讨了安全边界与实现难点,为其他开发者提供了可学习借鉴的范本。 总结来看,这款基于Android TEE的开源浏览器针对移动终端代理认证和安全访问,提供了创新且实用的解决方案。

它既利用硬件安全模块保障关键密钥的机密性,又通过完善的认证和注册流程实现了设备身份的可信绑定。随着移动办公与远程管理的兴起,该浏览器有望成为企业安全部署的中坚力量,降低认证风险,防止身份窃取和数据泄露。 未来,项目团队将针对已识别的安全风险进行补强,计划增加严格的证书颁发机构校验及上下文绑定,进一步控制证书选择的域范围。同时,将开发更多测试案例以覆盖边缘异常场景,确保在各种Android设备(包括StrongBox支持的主流型号)中均能稳定运行。此外,团队还考虑引入更细粒度的隐私保护机制,避免长期身份标识直接暴露给非授权域名。 作为对开源社区的贡献,这项基于Android硬件TEE的新一代安全浏览器不仅推动了移动平台的安全边界,也为企业级身份认证和访问控制提供了成熟可行的技术方案。

无论是开发者、安全专家还是企业IT管理员,均能通过参与和使用该项目受益,共同促进移动互联网环境的可信赖发展。随着后续版本的持续迭代,期待其在安全性能和用户体验方面发挥更大潜力,助力构建更加安全、高效的移动网络生态。 。