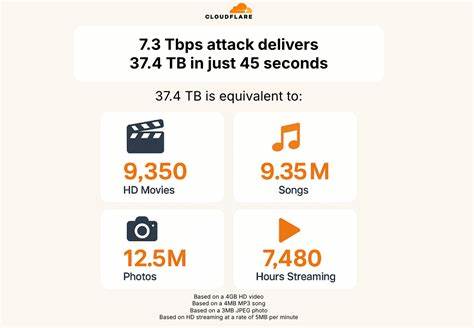

近年来,随着互联网技术飞速发展,网络安全威胁也日益严峻,尤其是分布式拒绝服务攻击(DDoS)呈现出前所未有的频率与规模。2025年5月中旬,一场峰值高达7.3 Tbps的史无前例DDoS攻击成功被Cloudflare自动防御系统阻断,引发了业界广泛关注。这场攻击面向一家匿名主机服务提供商,持续时间仅有45秒,却释放出惊人的37.4 TB数据流量,成为迄今为止记录在案的最大规模DDoS攻击事件。 DDoS攻击利用大量分散的受感染设备同步向目标系统发起海量流量冲击,造成服务器瘫痪甚至服务中断,给企业带来巨大损失。此次的攻击事件尤为突出在于其超高峰值流量和多样化攻击向量的组合。攻击者通过超过12万多个源IP地址,跨越5,400多个自治系统,遍布161个国家的设备发动攻击,使得防御方面临前所未有的挑战。

攻击主要源自巴西、越南、台湾、中国、印度尼西亚、乌克兰、厄瓜多尔、泰国、美国及沙特阿拉伯等国家。其中,巴西的Telefonica网络和越南的Viettel集团贡献了最大份额的攻击流量。 这场7.3 Tbps攻击涵盖多种攻击类型,包括UDP泛洪攻击、问答反射攻击(QOTD)、回声反射攻击、网络时间协议(NTP)放大攻击、Mirai变体UDP泛洪、端口映射泛洪及RIPv1放大攻击。其中,UDP泛洪占据了几乎全部攻击流量的99.996%。攻击迅速校园轰炸单一IP地址,平均每秒覆盖21925个目标端口,峰值时每秒达到34517个目标端口。这种多端口、多向量的攻击策略极大提高了攻击的复杂性和防御难度。

这起事件再次凸显了主机服务提供商及关键互联网基础设施作为DDoS攻击重点目标的脆弱性。行业专家指出,随着云计算普及及物联网设备激增,攻击面显著扩大,导致传统安全防护措施难以有效抵御超大规模攻击。此次事件中的Botnet(僵尸网络)很可能与以Mirai为基础的恶意软件有关,该恶意程序自2022年以来活跃,不断利用物联网设备中的默认弱密码和固件漏洞发动入侵。RapperBot是其中一个备受关注的变体,其能够通过DNS TXT记录与远程命令控制服务器通信,实施复杂加密协议,获取DDoS攻击指令。 近期,安全研究团队追踪到RapperBot针对多个行业的持续高频攻击,包括公共管理、社保组织、互联网平台、制造业及金融服务等领域。自2025年3月以来,该僵尸网络表现出显著活跃态势,每天平均发起超过百次攻击,观测到的感染设备数量超过5万个。

针对物联网设备、路由器及网络存储设备的结合利用,为攻击者提供了巨大的威力和广泛的攻击面。 业内安全公司还披露了近期由日本信息通信技术研究所(NICT)提出的有关数字录像机设备零日漏洞的报告,这些漏洞为RapperBot及类似僵尸网络的入侵打开了新通道。虽然厂商已发布补丁进行修复,但仍有大量设备未及时更新,面临极大风险。由此可见,IoT设备的安全防护成为制造商和用户亟待解决的难题。 Cloudflare此次成功防御7.3 Tbps级别的超大规模攻击,得益于其自动化的安全防护体系和全球分布式网络基础设施。其防护策略包括实时流量清洗、多层过滤机制和动态异常检测,能够在攻击初期迅速识别并隔离恶意流量。

此外,采用机器学习和行为分析技术,有效区分真实用户和攻击流量,保障业务连续性和服务稳定。 面对日益激烈的网络攻防,企业和服务提供商需要主动部署多重安全防护策略。强化访问控制,强制设备更新和使用复杂密码,提升网络监测能力,定期进行安全演练和漏洞扫描,是降低被攻击风险的关键措施。同时,合作与信息共享也显得尤为重要,全球范围内的互联网服务提供商、设备制造商及安全机构需要携手应对新型威胁。 此次大规模DDoS攻击事件无疑为行业敲响警钟。随着网络空间的不断扩展和连接设备数量的激增,攻击者手段也趋于多样和复杂。

安全专家建议,除技术手段外,提升用户安全意识和管理规范同样不可忽视。唯有通过技术与管理的双重升级,才能有效遏制大型网络攻击的威胁,保障互联网生态系统的健康发展和数字经济的持续繁荣。 未来,借助人工智能与机器学习加强网络威胁检测与响应,结合云安全及边缘计算的优势,将为防御大规模DDoS攻击提供更强能力。同时,加强全球跨境网络安全政策协作,完善法律法规框架,也是实现长效防御的重要保障。随着7.3 Tbps DDoS攻击事件的披露,业界对于当前安全防护现状的反思与升级正逐步展开,为建设更加安全、可靠的网络环境奠定坚实基础。