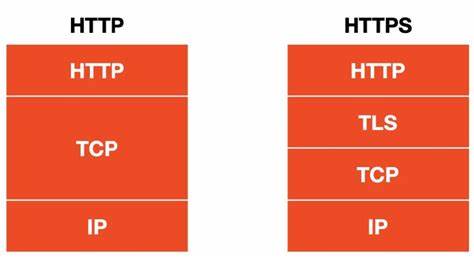

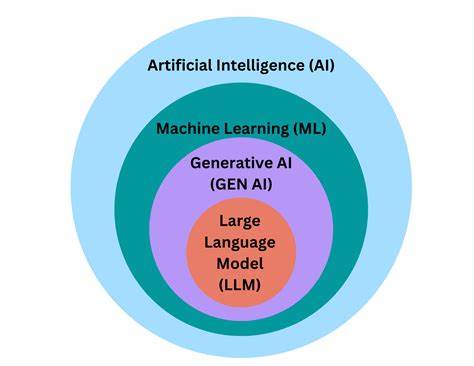

随着网络环境的复杂化和安全威胁的增多,保护HTTP请求的安全性变得尤为重要。现代互联网服务往往需要在不同系统、服务之间传递敏感信息,确保请求的真实性和完整性,不被非法篡改,成为保障整体系统安全的核心环节。在众多安全方案中,基于传输层的互相TLS认证(mTLS)与应用层的HTTP消息签名成为两种主流的安全认证机制。它们分别在不同层面解决请求认证和数据防篡改问题,各自拥有独特的优势和不足。本文将深入分析mTLS和HTTP消息签名的技术原理及实际应用中的权衡,助力开发者选型和设计更加安全高效的系统。 互相TLS(mTLS)是传输层安全协议TLS的拓展,允许客户端与服务器在建立连接时通过证书相互验证身份。

常规TLS只验证服务器身份,保证客户端与服务器的通信加密和服务器的可信性。mTLS则强化了客户端的身份验证,确保通信双方均为可信实体。这种机制依赖于公开密钥基础设施(PKI),需要事先发放并管理客户端和服务器的数字证书,证书的存储和吊销都会带来一定管理复杂性。mTLS的优势在于其认证过程完全交由传输层实现,认证速度快且透明,开发者无需在应用层处理复杂的认证逻辑。同时,mTLS为连接端到端的通信提供强身份保证和防窃听保护,是微服务之间、客户端到服务器端安全通信的重要手段。 然而,mTLS的部署和管理成本不容忽视。

在实际生产环境中,涉及大量服务和设备时,证书的签发、更新、吊销及安全存储带来显著运维压力。负载均衡器、代理服务器在分布式环境下对mTLS的支持也存在限制,尤其在多租户或者云原生场景中,灵活配置和动态管理证书成为挑战。此外,mTLS针对连接认证,对每次连接都要求握手过程,短连接或高并发情况下性能负担较重。相比之下,HTTP消息签名是基于应用层的安全方案,典型代表是RFC 9421标准所定义的机制。它通过对HTTP请求中的部分或全部内容进行数字签名,保证请求在传输中的完整性和来源可信度。消息签名由应用直接处理,允许开发者灵活选择哪些请求元素参与签名,也可以实现针对不同API接口或请求场景的定制化策略。

HTTP消息签名的灵活性带来了更大的控制空间。例如,开发者可以只签名关键的请求头信息或者请求体内容,从而平衡安全与性能。消息签名还能有效防止请求重放攻击,支持时间戳、随机数等防护措施。由于签名内容与请求本身关联紧密,即使攻击者截获请求,也难以伪造有效签名,因此提升了应用层面的安全保障。此外,HTTP消息签名不依赖底层TLS的客户端证书管理,减轻了运维负担,特别适合动态环境或第三方调用场景。 不过,HTTP消息签名也并非完美无缺。

应用层处理签名逻辑增加开发复杂度,要求开发者具备较高的安全实现能力和严谨的代码设计。签名和验证过程中可能存在性能开销,尤其在高频交易或实时交互环境下要合理优化。签名信息如何安全存储和分发密钥也是需要重点考虑的问题。更重要的是,消息签名只验证请求内容本身,不涵盖传输层的加密保护,因此通常需要配合TLS使用,才能提供全方位的安全保障。 从开发者的角度来看,两者选择取决于系统的具体需求和运维能力。如果系统强调身份强认证和端到端加密,且有完善的PKI支持,mTLS是最佳选择。

它为每个连接提供可信身份验证,并且实现相对透明,减少应用层风险。反之,如果系统需要灵活选择认证策略,或者对基础设施依赖较少,HTTP消息签名则能够提供定制化的安全解决方案。通过签名控制细粒度的请求元素,可以在保障安全的同时兼顾性能和易用性。 除了选择机制外,实际应用中还应结合整体安全策略,如合理配置TLS版本和密码套件,实施密钥管理与审计,提高重放攻击防护能力。微服务架构中,服务间通信安全通常需要结合服务网格(Service Mesh)等技术,与mTLS或消息签名结合,实现统一的安全策略和监控。面对不同业务场景,安全设计需综合考虑性能、用户体验、运维复杂度等多重因素,找到平衡点。

总体来看,mTLS和HTTP消息签名作为HTTP请求认证的两条主要路径,均在现代网络安全体系中占据重要位置。mTLS依托成熟的TLS协议,提供底层强身份认证和加密保护;HTTP消息签名则赋予应用更大自由度与灵活性,适应多样化的安全需求。理解两者的本质差异和适用场景,是设计安全可靠HTTP服务的关键。在未来网络安全持续提升的趋势下,二者或将被结合使用,形成多层次立体防护体系,为互联网应用保驾护航。