SAP作为全球领先的企业软件提供商,其系统安全一直备受关注。近期,SAP发布了针对NetWeaver Visual Composer组件的一项关键补丁,修复了被评级为10.0的高危零日漏洞。该漏洞不仅极为严重,而且已被攻击者积极利用,上传恶意Webshell,给众多企业和政府机构带来了极大安全风险。 此次漏洞代号为CVE-2025-31324,最初被误判为远程文件包含(RFI)的问题。然而,SAP官方后来确认该漏洞实为无限制文件上传漏洞,攻击者无需授权即可向系统上传恶意文件,从而在受影响的服务器上执行任意代码。此类漏洞利用成本低且攻击效果极为破坏性,极易导致数据泄露、服务中断甚至全面系统控制。

此漏洞的发现者ReliaQuest团队在2025年4月22日首次发布分析报告,指出该漏洞曾被怀疑和早期发现的CVE-2017-9884 Metadata Uploader漏洞相关联,该旧漏洞同样导致过拒绝服务与代码执行风险。但随着深入调查,ReliaQuest确认这是一个全新的零日漏洞,并及时通知了SAP厂商。SAP迅速响应,在随后几日内推出专项补丁,建议所有SAP客户尽快更新系统。 NetWeaver作为SAP业务架构中重要的组件,广泛应用于企业定制化Web应用的开发和运行。由于其直接面向互联网开放,成为攻击者目标自不待言。安全专家John Bambenek强调,攻击者通过控制NetWeaver系统,可以洞察企业的业务流程、资源分布甚至财务交易信息。

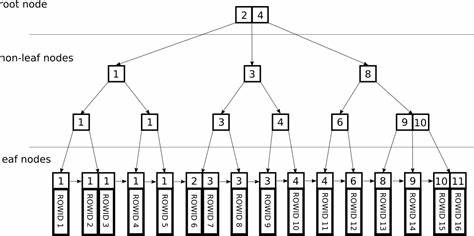

因此,除了及时安装安全补丁外,企业安全团队还需强化多层次的防护措施。例如部署强有力的Web应用防火墙来检测远程文件包含攻击及异常上传行为,并在基础操作系统层面安装终端检测与响应(EDR)工具,持续监控文件系统中的可疑Webshell文件。 资深安全研究经理Mayuresh Dani建议,除了修补漏洞之外,立即禁用已于2015年停用的Visual Composer组件,尤其是关闭开发服务器(developmentserver)应用别名,以减少潜在的攻击面。同时,要限制对开发端点的访问权限,防止黑客借助这些接口进行渗透。鉴于NetWeaver将在2027年停止支持,企业应提前规划迁移至更安全的现代化平台,避免长期依赖带有致命缺陷的旧版系统。 持续监测也是抵御此类攻击的重要环节。

企业可结合安全信息与事件管理(SIEM)系统,对NetWeaver相关日志进行实时分析,及时发现异常行为和入侵迹象。利用威胁情报和行为分析技术,精准识别本次漏洞利用痕迹,实现早期预警。 综合来看,此次SAP NetWeaver零日漏洞事件再次提醒业界:企业级应用系统的安全维护不能掉以轻心。零日漏洞的出现速度和攻击效率均在显著提升,传统的被动防御已经难以满足需求,需要构建全方位的安全生态,从补丁管理、入侵检测、访问控制到系统升级,都要同步推进。 对于广大SAP客户而言,及时关注官方安全通告,快速响应漏洞补丁尤为关键。同时,加强员工安全意识培训,减少社交工程和钓鱼攻击对系统安全的威胁。

信息安全团队需要制定详细的应急预案,一旦检测到异常攻击行为,能够快速隔离感染节点、恢复业务连续性。 业内专家普遍认为,随着企业数字化转型进程加快,SAP等核心业务应用的安全风险将持续增加。如何在保证业务创新的同时,有效防范高危漏洞的冲击,是每个信息安全管理者面临的重大课题。 本次CVE-2025-31324漏洞事件充分展现了开放式商业软件在网络安全中的脆弱面,也促使企业重新审视其安全架构与运维流程。拥抱零信任安全理念,加强身份验证和权限管理,采用多层次安全防御措施,成为保护关键系统的必由之路。 未来,结合人工智能与机器学习的智能威胁检测方案将为企业提供更主动、更精准的防御能力。

与此同时,厂商和开源社区需要加强漏洞响应速度和安全设计,减少系统自身安全隐患。 总结而言,SAP NetWeaver的这起高危零日漏洞,从发现到修复体现了安全攻防的复杂态势。企业应高度重视,迅速修补漏洞并优化安全策略,防止攻击事件造成无法挽回的损失。只有打造具备持续防护能力的安全生态,才能在日益严峻的网络威胁环境中立于不败之地。