近年来,多因素认证(MFA)被广泛认为是保障在线账户安全的重要手段,因其通过额外的身份验证步骤极大提高了账户被攻破的难度。然而,谷歌最近公布的一起针对著名学者的定向攻击事件揭示了一个令人警醒的现实:即使启用了多因素认证,某些黑客仍可通过巧妙的技术漏洞实现绕过,进而侵入受害者账户。该事件的核心陷阱便是黑客利用“应用专用密码”(App Specific Passwords,简称ASP)作为突破口,成功规避了多因素认证扫描和限制。谷歌威胁情报团队(GTIG)联合知名调查机构Citizen Lab发布了这起攻击的详细分析,展示了黑客如何结合社交工程与技术手段展开复杂攻击。谷歌确认此次攻击的目标是英国知名俄罗斯研究员基尔·贾尔斯(Keir Giles),该事件时间跨度自2025年4月延续至6月,且高超的攻击技巧及针对性令人警惕。攻击者伪装成美国国务院官员,以极具迷惑力和专业度的邮件展开联系。

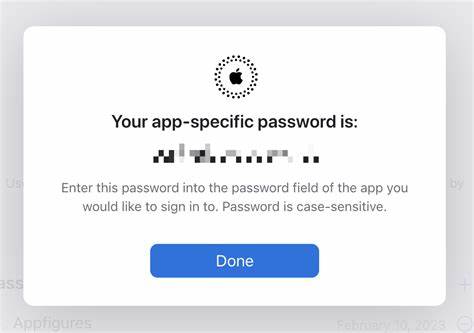

邮件不仅使用了类似官方的发件邮箱地址,还巧妙地将多个“@state.gov”域的邮箱抄送,以增强邮件的可信度。该邮件在当地工作时间发送,语言和语法均被分析为借助大型语言模型等人工智能工具精心撰写,使得邮件内容看似官方且无可挑剔。攻击者邀请贾尔斯参加一场私下咨询会议,在多轮邮件回复互动后,攻击者引导其注册所谓“MS DoS Guest Tenant”平台账号,并发送一份精心设计的PDF文件,内含详细的注册说明及看似官方的标记和修订记录。恶意PDF文件的关键内容在于引导受害者创建应用专用密码,这种密码设计本用于允许第三方应用访问账户而不泄露主密码。然而,攻击者利用这一机制巧妙地绕过了多因素认证。应用专用密码一旦被获取,攻击者便可直接登录邮箱客户端,绕开短信验证码、双因素认证令牌等额外验证步骤,实现持久化访问。

值得指出的是,谷歌安全团队在检测到异常登录尝试后及时锁定了受影响账户,并阻断了攻击者的邮件发送。同时,Citizen Lab发布的报告揭示此类攻击并非孤例,另有涉乌克兰主题的攻击通过微软应用专用密码套取邮箱信息,展示了攻击技术的扩散趋势。此次事件的严重性在于,应用专用密码本是为方便用户授权部分信任的应用程序而设计,然而被精心策划的攻击者用于非法入侵,暴露出该机制的潜在安全隐患。谷歌和安全专家建议,用户应尽量避免不必要地使用应用专用密码,优先选用OAuth认证机制登录第三方应用,因为OAuth允许用户授予有限权限而无需泄露密码或生成应用专用密码。此外,针对可能面临国家支持级攻击威胁的用户,应启用iPhone的锁定模式(Lockdown Mode)或安卓的高级保护模式(Advanced Protection Mode),以增加额外防护层。谷歌近年来大力推动无密码认证,建议用户采用更为安全的passkeys或社交登录方式,减少被传统密码攻击的风险。

此次事件也提醒广大用户,无论多因素认证多么强大,人在社交工程中的疏忽仍是黑客入侵的最大漏洞。保持警惕,仔细甄别身份来信,不轻易按照邮件指引设置应用专用密码,是防范此类攻击的重要环节。同时,及时关注账户的登录历史及异常访问提醒,发现异常第一时间采取安全措施,关停相关授权。虽然这次攻击针对的是特殊的群体和个人,但其手法为广大用户敲响了警钟。面对现实中不断演进的网络攻击技术,用户需要不断增强安全意识和防护手段,切勿掉以轻心。本文希望通过此次事件揭示的深刻教训,帮助更多用户理解多因素认证并非万能密码安全盾牌,搭配更科学的访问授权管理和警惕心态,才能有效抵御复杂且定向的网络威胁。

网络安全是持续的过程,只有技术和意识双管齐下,才能最大程度保证个人及组织数字资产安全。