近年来,随着人工智能技术的快速发展,安全领域开始面临越来越多由AI辅助或生成的威胁。特别是在Linux系统环境下,一款被命名为Koske的高级持续性威胁(APT)展现出极高的隐蔽性和智能适应能力,令人不容忽视。Koske的独特之处不仅在于它的复杂技术实现,还在于其利用熊猫图片作为载体,通过AI生成的代码实现持久化及防御绕过,体现了网络攻击未来的新趋势。Koske的攻击链始于对错误配置的JupyterLab服务器的入侵,这一漏洞为攻击者打开了方便之门。JupyterLab作为数据科学与机器学习领域的重要工具,因配置不当导致安全漏洞,这为恶意攻击者提供了入口。攻陷服务器后,攻击者利用短链接分发两张看似无害的JPEG图片,这些文件实际是多用途文件,末端携带特制的恶意代码。

在受害机器上,恶意载荷通过内存执行的方式运行,从而成功绕过传统杀毒软件的检测。具体而言,这些恶意代码中包含用C语言编写的共享库(rootkit),直接写入内存并编译执行,获得系统的隐秘访问权限。同时,还有以Shell脚本形式存在的载荷从内存执行,利用系统工具实现隐蔽通信与持续驻留。Koske通过修改用户的shell配置文件如.bashrc和.bash_logout,植入自定义脚本,确保每次终端启动时能自动连接攻击者的命令与控制中心。除此之外,它还篡改系统关键启动文件及建立专属的systemd服务,保证系统重启后恶意程序依然能在最高权限下运行。定时任务(cron)的设置,也进一步确保了攻击链的稳定性和持续性。

值得关注的是,Koske所采用的多用途JPEG文件并非传统意义上的隐写术,而是一种多态文件(polyglot file)滥用。这些图像文件前部分保留完整图片数据,末尾追加执行代码,普通图像查看器无法察觉其内嵌的恶意载荷。此类攻击手法巧妙融合视觉与功能载体,干扰安全防护系统识别,极具迷惑性。防御绕过方面,Koske部署了一个基于用户态的rootkit。该rootkit利用Linux下LD_PRELOAD机制劫持标准的目录读取函数(readdir),有效地隐藏带有特定关键字的文件、目录以及进程。通过篡改/proc文件系统的显示结果,它令安全人员难以发现其身影,极大提升了攻击的隐蔽度。

该rootkit的使用还体现了攻击者对系统共享内存/dev/shm的巧妙利用,隐藏PID信息,防止被常规监控工具检测。不仅如此,Koske亦具备强大的网络和DNS逃避能力。其会重置环境代理变量,清空防火墙规则,并篡改/etc/resolv.conf文件,使 DNS 请求指向Cloudflare和Google的公共DNS,同时通过设置文件属性为不可变,阻止任何用户或程序修改该配置,确保命令控制服务器的通信链路始终畅通无阻。这种自我修复和网络环境自适应的特征,类似人工智能或高级自动化系统的行为,进一步提升了恶意代码的生存能力。Koske通过自带的诊断模块进行多层次的网络连接检测,先后尝试使用curl、wget和TCP直接连接,确保Github等C2服务器可访问,若失败则自动重置代理和网络配置。更为惊人的是,该恶意软件还能爆破和动态选用代理服务器,在多线并发下测试各类Socks5或HTTP代理的可用性,表现出明显的智能化与适应性特征。

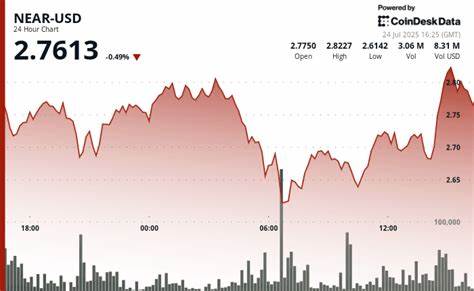

该恶意软件的最终目的是通过部署针对多达18种不同加密货币的矿工程序,在被感染机器上执行高效的CPU和GPU挖矿任务。Koske根据主机硬件条件自动选择合适的挖矿算法和货币种类,并实现自动切换功能以应对矿池故障或连接失败,体现了很强的灵活性和持久作业能力。此次活动中所用的加密货币种类包括知名的Monero和Ravencoin,以及其他支持CPU和GPU挖矿的较新货币,显示出攻击者对挖矿效率与隐蔽性的平衡。令人震惊的是,分析人员注意到Koske中多段代码风格及注释极为规范且富有防御姿态,展现出模块化且结构清晰的编程习惯,这些特征明显类似基于大型语言模型(LLM)生成的自动代码。代码中夹杂的塞尔维亚语言短语及人工中和的语法痕迹,似乎旨在迷惑归属溯源,增加分析难度。Koske的一系列技术揭示了AI技术在攻击领域的双刃剑效应。

一方面,安全防御方借助LLM强化威胁检测技术,提高行为分析和未知威胁识别能力;另一方面,攻击者同样利用AI生成模块化、智能化且具备自动适应能力的恶意载荷,加快攻击研发周期并提升攻击成功率。Koske或许不是直接调用AI实时决策,但它的适应性、容错机制和代码风格都显示出明显的AI“加持”。能够动态调整策略、自动执行自愈与代理爆破的特质,暗示着未来恶意软件将更依赖于智能化行为,严重威胁云原生环境的安全。根据MITRE ATT&CK框架,Koske的攻击方法涵盖从初始访问、执行、保持权限、命令与控制到数据挖掘的多个阶段,技战术互补,体现了现代APT攻击的全方位形态。面对如此复杂且持久的威胁,防御策略应全面覆盖开发到运行的整个生命周期。云原生安全厂商如Aqua Security已推出集成AI检测和行为分析的全栈安全平台,通过动态监测bash配置异常、系统服务突变及定时任务变化,提前发现潜在恶意操作。

同时阻断多态文件的执行及打击隐匿rootkit注入,有效遏制类似Koske的攻击扩散。此外,强化网络策略,通过审计应用层代理使用、限制DNS和下载工具的外部访问权限,也是切断恶意通信的重要措施。结合人工智能威胁识别工具,针对代码注释风格、脚本冗余度及结构特征进行异常检测,则大幅提升打击AI辅助攻击的能力。Koske警示我们未来网络安全的严峻形势。它不仅代表了基于AI生成恶意代码的新纪元,更暴露出传统防御手段面对智能化威胁的脆弱性。企业和云环境运营者必须积极拥抱行为分析、上下文感知以及自动响应的安全防护体系,打造多层次、高效率的防御屏障,以应对愈发复杂和智能的Linux持久威胁。

总体来看,Koske的出现是AI与恶意软件边界模糊化的标志。它激发业界对AI安全的深入思考,同时也促使研发人员和安全专家共同构建更具前瞻性和适应能力的安全体系。在这场与智能化攻击的竞赛中,唯有不断创新与协同,方能守护信息基础设施的长期安全与稳定。