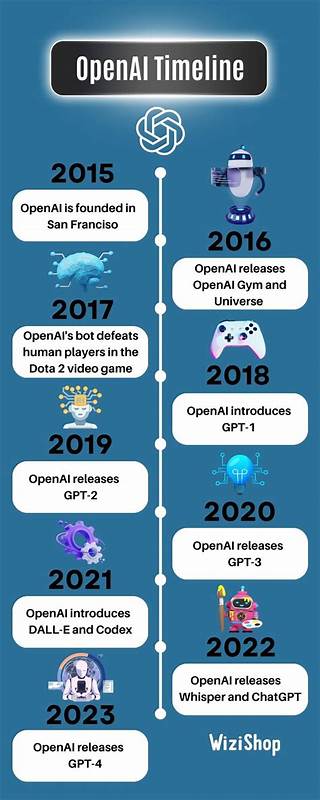

随着智能硬件的普及与发展,越来越多的设备开始植入人工智能功能,寻求差异化竞争。IKKO推出的“AI智能”耳机,声称具备集成ChatGPT的强大语音交互功能,迅速在市场引发关注,甚至因“能运行DOOM游戏”而引起技术圈内的热议。然而,最新一系列安全事件暴露出该设备在设计和安全防护上的严重缺陷,不仅允许黑客借助开放的调试接口运行未经授权的程序,还存在API密钥泄露、用户敏感数据暴露等令人震惊的问题,成为智能设备安全领域的典型案例。本文将从技术细节出发,剖析IKKO AI智能耳机被入侵的全过程,深度解析其安全隐患及可能带来的隐私风险,提示广大消费者在享受智能便捷的同时,更需重视硬件安全保障。IKKO智能耳机拥有的独特之处令人瞩目,它基于安卓系统开发,设备界面尤为小巧,主要围绕ChatGPT人工智能助手展开,用户在耳机屏幕上可以直接进行对话、翻译等操作。外界普遍认为,这款耳机通过高度定制的安卓版本实现其AI功能,并自建应用商店,规避了谷歌官方应用市场的限制。

其售价约245欧元,面向寻求新奇体验的科技爱好者和年轻用户群体。技术爱好者在购买体验后随即开启了对设备底层的研究。令人惊讶的是,官方并未关闭安卓设备常见的ADB调试接口,使得厂商原本应当严格控制的核心系统权限暴露无遗。借助简单的USB连接,黑客能够直接访问设备系统,尝试安装第三方软件。随即,DOOM等经典游戏被成功移植运行于耳机的小屏幕上,彰显安卓系统的巨大灵活性,也侧面暴露厂商在设备安全模块上的疏忽。在更深入的网络数据抓取分析中,黑客发现耳机内置的ChatGPT功能并非通过中间服务器代理,而是直接调用OpenAI官方API。

更为震惊的是,开发者将OpenAI API密钥硬编码在设备应用中,经过简单反编译便可被提取。此密钥不仅可以被盗用,导致潜在的巨额API调用费用,还让黑客拥有了对OpenAI聊天服务的直接访问权限。此外,耳机与其配套的移动应用程序之间的数据通信存在严重的身份验证缺陷。通过推测IMEI号,黑客可以轻易获取设备绑定的聊天记录存档,包含大量用户敏感对话内容。配合简单的二维码伪造技术,未绑定设备可被强行关联到攻击者手中,进一步放大隐私泄漏风险。更令人警惕的是,黑客通过对伴随应用的网络请求监听,捕获到该应用并未对部分API路径进行有效权限控制,导致任何掌握设备ID者都能获取对应用户的历史聊天记录及个人姓名信息,实现了从隐私泄露到身份窃取的跨越。

虽然厂商收到漏洞报告后迅速封堵部分接口,强化了API认证方式,但由于API密钥并未彻底更换,且设备端仍存在钥匙存储设计缺陷,安全风险未能完全根除。设备更新后,部分ChatGPT功能仅可在原厂设备上正常使用,阻止了外部设备模拟接口,但限制措施尚属权宜之计,无法根本杜绝攻击者窃取密钥并绕过认证。值得关注的是,黑客尝试利用聊天记录上传端点向其他用户发送虚假消息,造成潜在社会工程攻击威胁。虽然伴随应用采用Vue框架,具备一定的防注入措施,敌方依然能够发送带有恶意意图的内容,诱骗用户点击有害链接或诈骗信息。此类问题不仅是单一设备的风波,更反映了智能硬件厂商在快速研发行程中,忽视安全设计的现实困境。技术专家指出,智能耳机这类高度集成但资源有限的设备,往往因厂商投入有限及缺乏专业安全审计,成为黑客重点攻击目标。

硬编码密钥、权限缺失、数据传输明文及缺乏多重身份认证,均属于传统网络安全早已规避的风险。IKKO事件再次提醒整个行业,只有将安全纳入产品设计的核心,确保从硬件到软件端多层次防护,才能免遭严重信息泄露事件。与此同时,普通消费者在选择带有人工智能功能的智能硬件时,亦应保持警觉。产品的品牌信誉、开源透明度、及时的安全更新频率都是衡量安全性的重要指标。购买前了解设备是否允许开启调试权限,是否可能存在数据被未经授权访问的途径,是保障自身隐私和资产安全的重要步骤。总结来看,IKKO AI智能耳机的安全漏洞事件暴露了智能设备行业面临的诸多挑战。

硬件极端小型化与安卓系统深度定制结合一度带来了独特体验,但安全措施不到位导致恶意攻击者可通过开放接口执行高危操作,甚至盗取OpenAI服务密钥及客户隐私数据,造成巨大信任危机和潜在经济损失。厂商需要摒弃粗糙开发模式,推行严格代码审查,采用动态密钥管理,强化API访问控制机制。同时,监管层也应加强对国产智能硬件安全标准的规范督查,保护广大消费者利益。未来,随着智能设备日益普及,对用户隐私和安全保障的要求将持续升级。只有具备扎实安全体系的产品,才能赢得市场和口碑。IKKO耳机事件为行业敲响警钟,也为消费者买入智能硬件敲响警钟。

用户应理性看待AI功能,避免盲目追求新奇而忽视自身信息安全,使技术真正惠及生活而非成为风险源头。随着安全研究人员持续深挖,期待更多厂商正视问题,提升产品安全防护,推动智能硬件迈向更加安全和可信的未来。