随着数据安全需求的不断提升,硬件安全模块的作用变得愈发重要。其中,可信平台模块(TPM)作为一种硬件安全锚点技术,已经成为保障服务器和操作系统安全的关键组成部分。本文将深入解析TPM的工作方式,说明为何Molnett团队选择为Bottlerocket操作系统添加TPM支持,以及这项举措对自动启动服务器数据保护的深远意义。 TPM是一个专门的芯片,嵌入在计算机硬件中,扮演着独立且安全的小型计算机角色。它能够在硬件级别生成、存储和管理加密密钥,同时具备测量和记录系统启动过程的能力。更重要的是,TPM能实现数据的“封存”,即加密的数据只有在满足特定硬件和系统状态条件时才能解密,从根本上保证了密钥和敏感信息只在可信的环境下被访问。

Bottlerocket作为面向云基础设施设计的轻量级操作系统,一直以来都非常重视系统启动的完整性和安全性。在此前的研究中,Bottlerocket使用UEFI安全启动和dm-verity技术,构建了一条可被密码验证的启动链,确保操作系统未被恶意篡改。然而,这仍存在一个重要挑战:如何在保证服务器在断电后能自动恢复启动的同时,确保磁盘上的客户数据不会被未经授权地访问。 这便是TPM大显身手的场景。通过将加密密钥绑定至TPM芯片和特定系统状态,服务器不仅能实现无人值守的自动启动,还能防止数据被移至其他硬件环境后被解密。Molnett正是针对这个难题,将TPM支持贡献给Bottlerocket社区,推动了操作系统的安全性和可靠性提升。

在理解TPM的安全价值前,必须认识其核心机制——平台配置寄存器(PCR)。PCR是TPM内部的一种特殊内存,用于记录系统启动过程中各步骤的密码学测量值。在每次启动时,PCR会被初始化为零,然后逐步通过扩展操作记录启动流程中固件、引导程序、内核以及其他关键组件的哈希值。PCR的不可逆扩展特性保证了启动日志的完整性和真实性,任何篡改启动过程的行为都会导致PCR值发生变化,从而为后续的安全策略提供判据。 TPM的这种测量机制构建了所谓的“测量启动”(Measured Boot)链条,它与传统的UEFI安全启动(Secure Boot)互补。安全启动侧重于在执行代码前验证数字签名,防止执行未经授权的代码,而测量启动主要是创建启动过程的可信密码学记录,为远程认证和本地密钥封存提供基础。

换言之,安全启动是预防措施,测量启动则是记录和验证措施。 Bottlerocket团队特别选择将磁盘加密密钥绑定至PCR 0,这一寄存器代表固件代码的测量值。PCR 0的稳定性和硬件绑定属性使得密钥只能在相同的硬件和硬件状态下解封,有力防止了硬盘被移除并尝试在其他设备上访问数据的风险。与此同时,仅绑定PCR 0也保持了操作的灵活性,例如操作系统或内核的更新不会导致密钥失效,避免了频繁重新绑定给运维带来的负担。 TPM中的密钥封存技术是实现自动磁盘解锁的关键。封存过程通过TPM内部的密钥派生函数,将独特的硬件种子和选定的PCR值结合,生成一个专属且受保护的加密密钥。

当系统启动且PCR值匹配时,TPM能够自动解封对应的密钥,实现磁盘的透明解锁。该过程无需人工干预或联网验证,显著提升了服务器的可用性和安全性。 在实际应用中,Bottlerocket利用systemd-cryptenroll工具自动执行密钥的生成与封存,并将封存信息存储于LUKS2加密磁盘的专用令牌区域。这样一来,磁盘加密的钥匙和访问策略紧密绑定在硬件和启动状态上,任何偏离正常启动链的尝试都会因密钥无法解封而被有效阻断。 此外,Molnett团队深入研究了PCR绑定的权衡问题。绑定更多的PCR(例如PCR 7对应Secure Boot状态,PCR 4和9对应引导管理程序和内核)虽能提供更强的安全保障,但会带来更复杂的系统维护需求,如内核更新必须同步重新封存加密密钥。

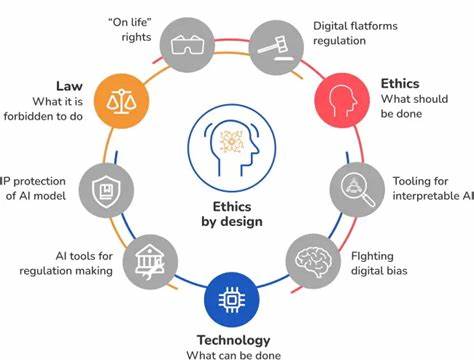

团队现阶段选择PCR 0,既保证了基础硬件防护,也兼顾了系统的自动化和易用性。未来,随着Secure Boot的逐步启用和运营经验的积累,计划引入基于签名的PCR策略,使密钥封存能够灵活支持多个受信任的系统状态,进一步提升攻击防御能力。 TPM的引入不仅增强了物理数据安全防护,还为远程证明和安全策略自动化奠定了基础。通过远程态势感知,系统管理员能够远程验证服务器启动过程的真实性,及时发现越权修改和潜在安全威胁,从而提升云端基础设施的整体防护水平。 总结来看,TPM作为硬件可信根,结合平台配置寄存器的测量能力,为云服务器提供了一条坚固可靠的安全防线。Molnett为Bottlerocket贡献的TPM支持,成功实现了硬件绑定的自动磁盘加密钥匙封存,使服务器既可无人值守地启动,又保障了客户数据在硬件更替或设备退役时的安全不可访问性。

这种设计不仅切实解决了操作与安全的平衡难题,也为未来更完善的硬件安全策略打下坚实基础。 未来,随着安全启动的全面部署和签名政策的引入,TPM的能力将进一步释放,支持更灵活高效的软件更新和更严密的安全态势管理。TPM不只是一个芯片,更是一种安全架构思想的体现,成为推动可信计算和云安全创新的关键推动力。对任何追求高安全保证和极致自动化的现代计算环境而言,深入理解并有效利用TPM技术,已经成为不可或缺的能力。