在当今数字化和物联网设备广泛普及的时代,制造业的安全问题日益受到关注。尤其是默认密码作为一项看似“便捷”的设计,正成为网络攻击的重灾区。从伊朗黑客入侵美国水处理设施仅仅依靠厂商默认密码“1111”即可实现控制,到历史上恶名昭彰的Mirai僵尸网络利用默认密码大规模发动分布式拒绝服务攻击,默认密码的存在不仅暴露了系统脆弱的防线,更引发了全行业的深刻反思。默认密码普遍存在于众多设备和软件中,如“admin/admin”或“1234”等,虽然简化了设备的初期配置和批量供应流程,但长期以来,这些默认密码却成为攻击者最青睐的突破口。设备制造商对于安全设计的缺乏重视、对传统系统兼容性的过度依赖以及缺少强制更改密码的机制,导致默认密码现象依然普遍存在。使用默认密码所带来的风险是多方面的。

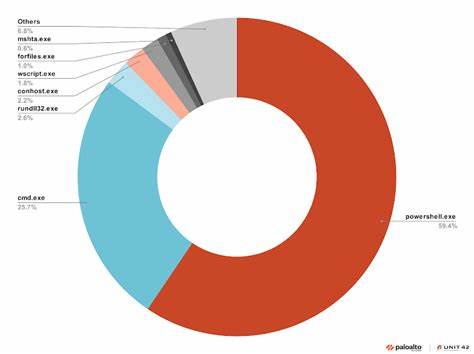

攻击者能够通过扫描暴露设备,迅速将其纳入巨大的僵尸网络中,用于发动更加复杂的网络攻击。更糟糕的是,默认密码使攻击者轻松获得设备访问权限,成为勒索软件攻击的跳板,甚至能为整个供应链带来安全隐患。一旦单个设备被攻破,可能成为入侵整个网络的通道,进而导致数据泄露、生产停摆,甚至生命安全风险。在实际案例中,制造业默认密码的危害已显而易见。Mirai恶意软件利用61组常见的用户名和密码组合,成功感染了超过60万台设备,发起了高达1Tbps的网络攻击,导致多家知名互联网服务暂时瘫痪,造成巨大经济损失。此外,攻击者针对OEM设备的默认密码发起攻击,利用后门持续控制受害设备,逐步深入系统核心,令先进的安全防护措施失效。

应对默认密码带来的威胁,不仅仅是技术问题,更涉及品牌声誉和法律合规风险。一旦发生安全事件,企业不仅面临客户信任的严重流失,还可能承担数以百万计的赔偿费用和监管罚款。诸如欧盟网络韧性法案、美国加利福尼亚州物联网安全法规等新兴法律,均明确针对默认密码漏洞提出严格要求,企业如果不及时整改,将面临重压。此外,处理因默认密码引起的安全事件耗费巨大,远超过前期建立坚实密码策略所需资源。更为严重的是,一个设备的安全失守可能激起连锁反应,影响整个生态系统的正常运作,危及生产线运转、医疗设备安全乃至合作伙伴的网络环境。针对这一严峻形势,制造商必须重新审视产品设计理念,彻底摒弃共享默认密码的做法,实现安全设计化。

每一台设备应在出厂时自动分配唯一密码,并将其安全打印在设备标签或伴随文件中,确保用户首次使用时便能识别并更改。引入密码自动轮换接口,允许用户在首次启用时自动更换密码,融入标准安装流程中,避免密码长期停留在弱口令状态。与此同时,采用零信任设备接入机制,利用扫码验证等多因素认证方法确保设备身份的合法性。制造过程中,固件完整性检测与登录模块签名技术必须普及,杜绝黑客通过未授权手段重置密码绕过安全体系。开发团队应接受系统性的安全培训,并通过严格的产品审计机制查漏补缺,确保出厂设备不存在任何默认密码漏洞。在制造商转变尚未完成之际,企业IT部门肩负着守护本地网络安全的重要职责。

定期审计设备清单,强制在部署时更换所有厂商预设密码,是减少攻击面、保障环境稳定的关键措施。利用先进的密码管理工具,像Specops Password Policy这样的解决方案,能自动化实现复杂密码策略和合规检查,显著提升密码安全水平。采取这些主动防御措施不仅能降低被默认密码攻击的风险,还能有效避免成为下一起重大网络事件的受害者。默认密码问题并非新鲜话题,然而其存在的普遍性和漏洞的致命性,要求制造业和企业从根本上改变传统安全观念。制造商要以用户安全为核心,构建安全内生化的产品生态;用户和网络管理员则需强化防范意识,确保部署环境不成为黑客的软肋。只有产业链上下游协同合作,重视密码安全,制造业数字化转型才能真正走得稳健、走得长远。

未来的网络安全格局中,密码安全无疑是基石,摒除默认密码是迈向安全数字化的第一步。