网络安全的世界一直在迅速变化,威胁的复杂度和隐蔽性不断升级,单一的防御措施已难以保障企业和个人的信息安全。近期,多个重大安全事件浮出水面,涵盖了浏览器漏洞利用、企业服务平台攻击、跨平台的恶意软件传播以及针对新兴加密资产行业的持续敲诈行为,值得所有关注网络安全的人士高度重视。近期爆发的Google Chrome浏览器零日漏洞被发现虽已修补,但其在野外被主动利用,引发了业内强烈关注。该漏洞涉及类型混淆,这是一种能够让攻击者操控内存、升级权限并执行远程代码的危险缺陷。谷歌的威胁分析小组(TAG)发现该漏洞很可能被政府支持的攻击者利用,显示出黑客组织对关键浏览器组件的精准打击能力。Chrome多版本更新迅速应用了修复补丁,对于Windows、macOS以及Linux用户,及时更新浏览器版本已成为首要安全防线。

与此同时,位于法国的Ivanti云端服务设备遭遇中国关联黑客组织Houken的猛攻,该组织利用多个零日漏洞对政府、电信、金融、传媒及运输行业发动了深度入侵。攻击方式灵活,从植入PHP后门、内核级Rootkit到自动修补漏洞阻止其他黑客利用,体现了黑客组织谋划整体控制的高度策略意识。初步推断Houken不仅直接发动攻击,也充当初始访问经纪人,帮助其他威胁组织进入目标网络,形成协同攻击生态。此外,北韩技术人员假冒身份渗透美国数百家公司,更有针对区块链企业实施价值超过九十万美元的虚拟货币盗窃案例揭露,该行动涉及伪造身份、窃取敏感数据甚至取得高度机密的武器技术源代码,标志着国家级网络间谍活动日益隐蔽和深入。针对MacOS平台,北韩蓝诺夫(BlueNoroff)组织创新发布Nim语言编写的恶意软件,通过假冒Zoom更新等手法,诱骗加密货币和Web3相关企业的员工安装后门。该恶意软件能够窃取浏览器密码、iCloud钥匙串以及Telegram通讯内容,同时实现持久化控制,令受害系统长期暴露于风险之中。

在加密货币领域,针对其高度敏感的账户和交易数据窃取行为呈增加趋势。软件开发生态同样是攻击重点之一,最近Open VSX上出现含恶意远控模块的假冒Solidity编程语言扩展,导致数十万开发者下载,造成约五十万美元的数字资产损失。暴露出开源社区在安全审查机制上的薄弱环节,需要开发者及平台方加强对代码和第三方组件的严格把控。微软Exchange服务器也不可幸免,NightEagle威胁团伙利用漏洞链实施信息窃取,对中国关键行业包括人工智能和军事领域展开持续监听和数据窃取工作。新一代远控工具Chisel被用于横向移动和回传关键邮件内容,严重威胁目标机密安全。更广泛地讲,Linux服务器被加密货币挖矿工具频繁攻击,弱口令和未加固的SSH访问成为黑客入侵的重要路径,后门和代理工具不断被植入,辅助黑客隐藏踪迹和扩大攻击规模。

Windows系统方面,恶意LNK文件攻击激增,借助其灵活执行特性,欺骗用户启动恶意程序的案例不断增加。社交工程攻击手法也日益成熟,如FileFix变种通过诱导用户存储网页再重命名执行脚本,绕过系统防护执行恶意代码,提升了利用成功率。除技术层面的威胁外,黑产生态不断演化,Keymous+等组织以模糊的身份混合黑客行为与商业性服务,提供按需DDoS攻击,展现出现代威胁组织的多样化和利润导向趋势。关于线上隐私与安全,苹果和谷歌应用商店内涉隐私风险的中国背景VPN应用频频被曝光,引发对用户数据安全的忧虑。此类VPN因其集成能力,实际上能全面审视用户互联网流量,一旦被国家机关要求交出数据,将带来严重隐私泄露风险。此外,扫码、短信钓鱼、假冒软件更新等社会工程攻击依然活跃,提醒用户时刻保持警惕。

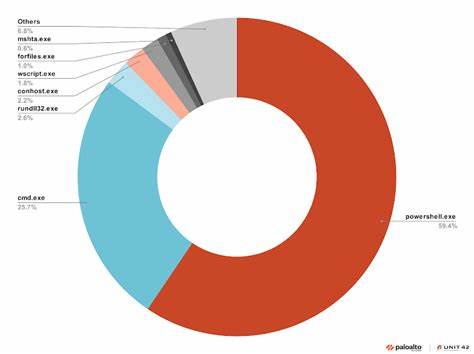

对于企业来说,实时漏洞修补和攻击面缩减显得尤为关键。最新安全漏洞包括Sudo提升权限问题、Cisco统一通讯产品远程执行漏洞、Anthropic的机器学习组件缺陷、Google Chrome补丁更新及D-Link路由器多个安全缺陷等。快速响应并应用补丁能够大幅降低被入侵风险。通过禁用Windows中鲜为人知但易被滥用的功能,如不必要的宏、旧协议、脚本引擎以及限制PowerShell等措施,可以有效减少攻击面。硬化系统的认知和实践水平对于预防勒索软件、远控工具及零日漏洞攻击至关重要。企业还需关注员工行为,避免人为疏忽成为攻击突破口。

近期多起基于身份窃取的案例再次证明,身份验证不仅是登录的关键,更是安全的核心防线。采用零信任架构及多因素认证策略,是构筑系统防御不可忽视的措施。展望未来,网络安全态势依然错综复杂,需要全球安全社区密切合作,及时情报共享与联合应对。技术升级、规制完善与用户教育将成为共同抵御越来越专业化与工业化的网络威胁的关键。只有主动防御、技术创新与政策支持三管齐下,才能构建更安全、更可信的数字环境,守护个人隐私与企业资产安全。面对不断变化的威胁,唯有保持警觉和持续学习,方能在数字时代立于不败之地。

。