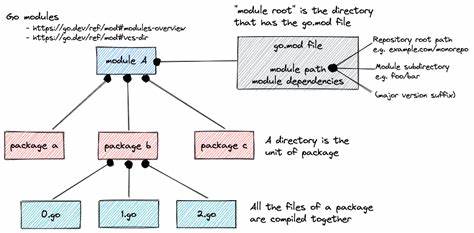

随着软件生态的日益复杂,使用第三方依赖已成为现代软件开发不可或缺的环节。Go语言凭借其模块化的包管理系统极大地便利了开发过程,但与此同时,Go模块的安全性问题也日渐凸显,特别是潜在供应链攻击的风险。如何在保证项目正常运行的前提下,有效限制和防控Go模块的不安全行为,成为业界关注的焦点。gomodjail正是在此背景下诞生的一款开源工具,致力于为Go模块提供“沙箱”级别的系统调用限制,形象地说,它为Go模块构建了类似容器的安全隔离机制。特定的Go模块在执行期间,gomodjail可限制其访问系统调用权限,防止恶意代码滥用系统资源或执行危害操作,从而大幅降低供应链攻击的风险。gomodjail的使用极为简便,通过在go.mod文件中对目标模块添加特定注释标识即可启用限制功能,运行时通过命令行工具间接执行目标程序。

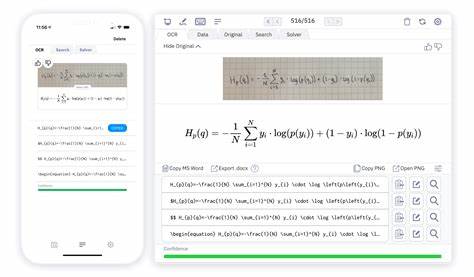

它支持主流操作系统Linux和macOS,兼容多种CPU架构,如x86_64和ARM64。底层技术依赖于Linux的seccomp机制和macOS的动态库注入技术,结合Go语言的调用栈回溯分析,实现精确的模块识别和调用权限控制。运行时,gomodjail监控系统调用请求,针对被标记的模块执行权限验证,阻止不符合预设策略的系统调用,成功隔断潜在的恶意操作链。因其设计理念借鉴了容器技术,gomodjail在保护模块安全性的同时不大幅影响程序的正常功能。以实际案例为例,一个包含恶意“vi”命令执行的示例模块在未启用gomodjail时能自由发起任意shell命令,但启用后,该敏感操作被即时拦截,无任何破坏性后果。尽管如此,gomodjail的应用仍存在若干限制和注解须知。

首先,使用的Go二进制文件不得由不可信第三方提供,否则模块符号信息可能不准确,导致识别失效。其次,一些Go语言特性如unsafe包、反射机制和插件机制的调用,可能绕过限制。文件描述符的完全隔离也尚未实现,限制模块无法新开文件描述符但不能阻止访问已有描述符。此外,macOS环境下限制机制可通过环境变量轻易关闭,且仅支持限定版本的Go语言。综上所述,gomodjail并非绝对安全万能解决方案,但它为模块安全防护提供了创新思路和基础框架。对于需要高度安全把控的场景,结合其他安全措施仍是必需。

技术层面,gomodjail的未来的发展趋势十分值得关注,开发者计划进一步集成Landlock安全模块,增强内核层面权限控制,同时尝试调整Go运行时源代码以减弱对系统调用过滤机制的依赖。自动检测不可配置模块功能也在规划中,旨在提升使用便捷性和安全保障。总体而言,gomodjail代表了Go语言模块安全监控领域一项重要突破。它结合系统级调用控制与语言级模块区分,通过轻量级的“容器”方案,有效减少恶意依赖植入带来的风险。普通开发者、企业安全团队以及开源软件维护者均可借助其实现更强的供应链安全管理。随着开源社区持续贡献及产品迭代更新,gomodjail有潜力成为未来Go生态安全建设的核心工具之一。

未来希望更多基于Go语言的项目集成此类安全沙箱机制,推动整个行业迈入更为安全可靠的新时代。在软件供应链安全风险愈发严峻的当下,理解和应用gomodjail的设计理念和具体操作,无疑是保障项目安全性与合规性的重要一步。它不仅彰显了安全技术不断创新的趋势,也激励更多开发者致力于构筑代码执行的安全壁垒,保护开源生态的健康发展。