随着开源软件生态的蓬勃发展,NPM已成为JavaScript开发者不可或缺的包管理平台。然而,最近爆发的一起广泛供应链攻击事件引发业界高度关注,此次事件中的主角正是备受欢迎的“is”软件包及多款相关依赖库被黑客利用,植入恶意代码,造成严重安全隐患。此次安全事件不仅揭示了攻击者针对开源项目的复杂策略,也敲响了开发者应对供应链威胁的警钟。 事件起源于一次针对NPM维护人员凭证的钓鱼攻击。攻击者通过伪造的电子邮件和恶意域名诱导开发者泄漏账号信息,继而获取发布权限,发布被恶意篡改的依赖版本。这一行为不仅影响了单独的软件包,还牵涉到了多个依赖广泛应用的工具包,如eslint-config-prettier、eslint-plugin-prettier、synckit、@pkgr/core等,其中尤其以“is”包的影响最为广泛。

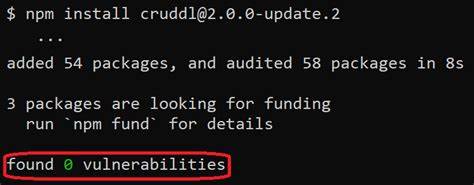

“is”软件包因其轻量、功能丰富的类型检查和验证能力,在开发者中拥有庞大用户基础,平均每周下载量约达到280万次。此次攻击期间发布的恶意版本利用高度混淆的JavaScript加载器,在运行时通过自定义解码器重建隐藏的恶意载荷,并利用Node.js原生模块动态加载系统和网络相关库,通过WebSocket与攻击者控制的服务器建立实时通信渠道。 这种设计让恶意代码无需在磁盘留下可检测的痕迹,难以被传统的文件监控技术发现。攻击代码在启动后即收集主机名、操作系统信息、当前工作目录以及环境变量,甚至窃取诸如.npmrc配置文件和Git远程仓库信息等开发者敏感数据。更为危险的是,收到的每条WebSocket消息均被当作JavaScript代码直接执行,从而实现远程代码执行,允许攻击者在受感染主机上实现全权限操控。 与“is”包中的纯JavaScript恶意载荷不同,类似eslint-config-prettier等包中植入了专门面向Windows平台的DLL动态库,该恶意DLL名为node-gyp.dll,具备复杂的反分析技巧和加密的指挥控制通信,能秘密窃取浏览器数据,包括Chrome插件和会话缓存,以及操作系统中储存的凭证和配置文件。

该恶意DLL使得受感染机器上的用户需要极端手段进行清除,例如拔掉网络、重装操作系统甚至更换硬件。 此次供应链攻击的规模和深度在业内引起轩然大波。事件初期,部分维护者未能及时发现账号被劫持,甚至在未获得充分通知的情况下就被移除所有者身份,反映出平台方在包管理和多账户协作安全方面仍存在漏洞。此外,npmjs.org域名因缺失严格的DMARC和SPF等邮件认证机制,导致钓鱼邮件轻易避开防护,进一步助长了攻击数字。 从攻击面看,黑客利用多包多版本的同时篡改,最大化覆盖受害范围和感染率,令依赖树中各个节点的开发者面临直接风险。即使回滚到早期版本,也难保证系统未被渗透。

受害者反馈显示,部分用户遭遇Google Chrome安全警报,SSH密钥被窃取,必须进行完整系统重装和密钥更换,证明此次恶意软件已成功实现深度隐匿和持续感染。 针对针对此类供应链攻击的防范措施,业内专家强烈建议开发者及团队应增强对依赖环境的可视化和监控,及时更新安全规则,避免盲目自动升级依赖。采用如Socket的安全工具和CLI实用程序,可实时扫描所有依赖包与更新,检测超过七十种供应链风险指标,在代码被提交或依赖被安装前阻止潜在危险。维护多方协作时建议启用二次认证并规范权限管理,确保维护者账户的安全性不被轻易突破。 开源社区亦在加速推动包发布流程的安全标准升级。增加多因子认证、引入持续的恶意代码审计,以及加强npm注册中心的邮件认证策略,均被视为重要改进方向。

维护者和使用者应增强沟通透明度,一旦发现异常及时通报并响应,快速冻结受影响版本,减少疫区扩散。 值得注意的是,此次事件不仅是对开源供应链安全的警示,更反映了新型攻击者不断演化的隐蔽技术手段。恶意代码的动态解码、内存中执行、复杂反分析机制、多平台覆盖设计,提升了检测难度和响应成本,示范了未来供应链攻击可能趋向的高级态势。 对于广大开发者而言,切勿心存侥幸或忽视依赖更新安全,建议定期审查使用库的来源和维护状态,结合自动化安全扫描工具,构建多层防护守卫生态环境安全。学会分辨和抵御钓鱼邮件,加强账户安全意识,绝不可随意通过邮件链接或提供机密信息。 综合来看,这次NPM‘is’软件包的供应链攻击事件是一场复杂且具破坏力的安全危机,它不仅揭示了开源生态在便利与安全之间的平衡挑战,也呼吁整个软件开发行业协同合作,建立更坚固的防御体系。

随着技术不断进步及攻击手段日益多样化,唯有构建全面、严谨的安全策略,依靠技术和社区合力,才能守护好数字创作的根基,保障每一位开发者和终端用户的利益与安全。