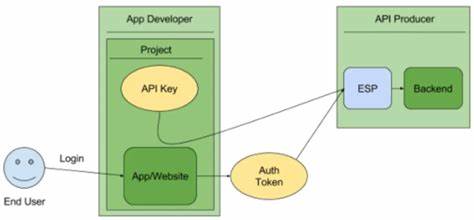

在现代应用程序开发中,API已成为不同系统之间进行通信和数据交换的核心方式。随着安全性需求的提升,许多开发者面临如何安全传递公钥给API的问题。公钥作为公钥密码学的关键组成部分,常用于身份验证、数据加密和数字签名等场合,其传递的安全性和正确性直接关系到系统的整体安全。本文将深入探讨API中传递公钥的最佳实践,从而帮助开发者设计出既安全又高效的接口。 首先,理解公钥的重要性及其传递的安全风险是非常关键的。公钥虽然本质上是公开信息,但如果传递过程中未加防护,依然可能遭遇中间人攻击、数据篡改等安全威胁,导致后续认证环节失效。

除此之外,传递方式的规范化也有助于提高API的易用性和系统的可维护性。 在实际开发过程中,传递公钥的常见方式包括请求体(Request Body)、授权头(Authorization Header)以及自定义头部(Custom Header)等。 将公钥放入请求体是一种直接且灵活的方式,开发者可以通过JSON或XML格式将公钥数据嵌入其中。这种方式适合需要传递大量信息或与其他参数一同提交的场景,便于批量处理和结构化数据管理。然而该方法可能导致请求体膨胀,影响传输效率,且需要服务器端专门设计解析逻辑。 另一个常见做法是在请求的Authorization头中传入公钥。

传统上,该头部用于携带令牌或密码,直接传递公钥会引发设计上的混淆。尽管如此,将公钥作为认证凭据的一部分通过该头部传递,可以利用现有的身份验证框架实现统一处理,但需确保公钥格式的规范化和安全传输以避免解析错误和安全漏洞。 自定义头部,如x-public-key,也被广泛使用。创建专门的头部名称可以明确区分公钥信息,便于监控和策略制定。这种方法既保证了请求的简洁性,又维持了公钥传递的独立性。不过,开发团队需注意自定义头的规范,避免与标准头部冲突,且部分代理和防火墙可能会对自定义头处理有限。

除了传递方式本身,确保公钥传输过程中的加密安全同样关键。推荐API使用HTTPS协议,防止传输数据被窃听或篡改。对于更高安全需求,可以在客户端先行加密公钥,服务器端再解密,增加防护层级。此外,合理的公钥生命周期管理,定期更新和废弃过期密钥,同样有助于系统持续安全。 设计良好的公钥传递机制,还需兼顾性能和易用性。过于复杂的认证流程可能增加系统负担,降低响应速度。

通过合理缓存机制和高效的密钥验证算法,可以减少重复计算,提升用户体验。另外,在API文档中明确公钥传递的格式、编码及标准,方便第三方开发者集成,有利于生态拓展。 安全标准和行业规范对API公钥传输也有一定指导作用。例如OAuth 2.0和OpenID Connect提供了框架思路,虽然不直接定义公钥传递细节,但其对授权和认证流程的规范设计值得参考。此外,基于JSON Web Key (JWK)和JSON Web Token (JWT)的方式,在公开密钥分发和身份验证中应用广泛,具备较强的互操作性和安全性保障。 总的来说,公钥传递到API的安全设计是一项必须仔细考虑的任务。

开发者应结合自身应用场景和技术栈,选择适合的传递途径,同时配合加密传输和密钥管理策略,确保整体系统的可靠性。持续关注行业动态和安全漏洞报告,及时更新和优化接口设计,将大幅提升API的安全水平和用户信任度。