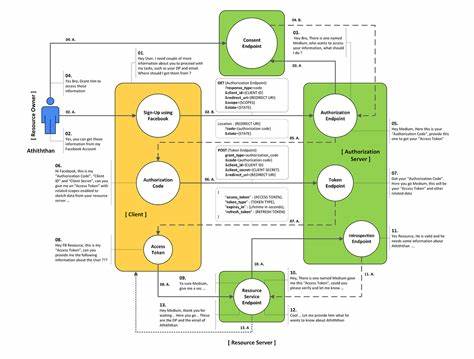

随着互联网技术的不断演进,用户身份验证和数据授权的安全问题愈发重要。OAuth 2.0作为当今最广泛采用的授权框架,为开发者提供了一套标准化方案,实现应用在不暴露用户密码的前提下,安全地访问用户资源。熟练掌握OAuth 2.0的各类授权类型,对于构建安全可靠的应用具有至关重要的意义。OAuth 2.0基于授权代理的模型,允许第三方应用代表用户请求访问资源。这种机制不仅简化了用户身份验证流程,也大大降低了敏感信息泄露的风险。OAuth 2.0的核心在于各种“授权类型”或称“授权模式”(grant types),每种授权类型适合不同的应用场景和安全需求。

理解并正确选用合适的授权类型是保障应用安全的关键。授权码授权(Authorization Code Grant)是OAuth 2.0中最常用且推荐的授权类型。它适合运行在服务器端的Web应用及兼顾移动端应用。在此流程中,用户首先通过浏览器被引导至授权服务器完成身份认证和权限授予,服务器随后生成一个临时的授权码。客户端则通过后台服务安全地将该授权码交换为访问令牌(access token)。由于令牌的传输发生在服务器端,且过程受HTTPS加密保护,数据安全性极高。

授权码授权同时支持PKCE(Proof Key for Code Exchange)扩展,增强了移动端和单页面应用(SPA)的安全性,防止授权码被中间人攻击或截获。随着OAuth 2.1的发展,隐式授权已被明令弃用,原因在于其令牌暴露给用户代理(浏览器),存在较大风险。授权码授权加PKCE成为替代方案。隐式授权(Implicit Grant)曾广泛应用于纯前端的单页面应用中,因其跳过令牌交换过程,直接暴露访问令牌给前端应用,从而实现快速访问。然而,这种方法暴露了安全隐患,比如令牌暴露和无法安全地刷新访问令牌。如今,隐式授权被OAuth 2.1宣布废弃,开发者应尽量避免使用该流程。

客户端凭证授权(Client Credentials Grant)适用于机器对机器的认证场景。没有用户参与的情况下,应用通过已注册的客户端ID与客户端密钥直接向授权服务器请求访问令牌。典型用例包括API间服务调用、后台服务获取访问权限等。该流程简洁高效,安全依赖于客户端秘密的妥善保管。资源拥有者密码授权(Resource Owner Password Credentials Grant)允许应用直接使用用户的用户名和密码进行认证。这种方式虽然简便,但已被视为不安全且不推荐。

其风险在于应用必须处理用户的敏感凭据,增加泄露风险。此外,这种方式打破了OAuth“无密码授权”的初衷,且无法充分利用多因素认证和其他安全机制。现代应用应尽可能避免此授权类型,转而采用更安全的授权码授权。设备码授权(Device Code Grant)专为输入受限的设备设计,如智能电视、游戏机等。这些设备难以直接输入用户名和密码,设备码授权允许用户在另一设备(如手机或电脑)上完成身份验证。流程中,设备向授权服务器请求设备码和用户码,用户在辅助设备上访问授权页面,输入用户码完成授权。

设备随后轮询授权服务器以获取访问令牌。该流程兼顾便利性与安全性,成为IoT设备和智能设备认证的首选。选择合适的OAuth 2.0授权类型必须根据应用类型、客户端安全级别以及用户体验需求综合考量。对后台服务器应用,推荐使用授权码授权以确保令牌传输安全。对无后台的移动或单页面应用,应结合PKCE增强安全。对于无用户参与的API调用,客户端凭证授权是最佳选择。

设备端则应采用设备码授权以提升易用性。实施OAuth 2.0时,安全最佳实践不可忽视。始终使用HTTPS保护数据传输是基本要求。访问令牌应设置合理的过期时间,避免长期有效造成安全隐患。令牌不应明文存储在客户端,避免被恶意应用窃取。针对不同授权流程,应采取相应的安全措施,如对授权码授权启用PKCE,防止授权码被中间人攻击。

在实际应用背景下,比如使用FusionAuth这类身份认证平台,实现OAuth 2.0授权码流程极为简便。用户访问应用登录页面,应用将用户重定向至FusionAuth的授权服务器,用户完成登录后,服务器携带授权码回到应用,应用服务器则交换该授权码获取令牌,进而安全访问用户数据。整个过程保证了访问令牌的安全传输,防止攻击者截获敏感信息。综上所述,OAuth 2.0授权类型丰富,具备灵活性和安全性。选择正确的授权类型,不仅关系到应用的用户体验,更决定了服务的安全防护能力。理解不同授权类型的特点和适用场景,是每个开发者和安全专家不可或缺的技能。

随着互联网应用的多样化和安全要求的提升,OAuth 2.0的授权机制仍将在未来保持核心地位。建议开发者持续关注OAuth协议的发展趋势,择优采用PKCE等增强机制,打造安全、高效、便捷的认证授权体系。