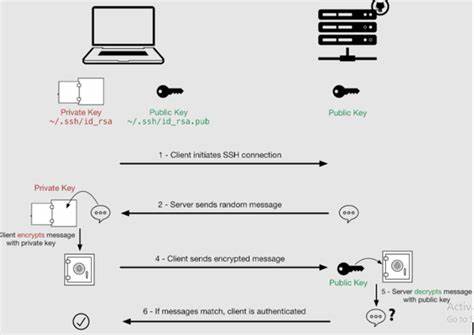

随着信息技术的不断发展,SSH(Secure Shell)已经成为保护网络通信安全的关键协议之一。它广泛应用于远程登录、服务器管理及代码提交等多个领域,保证数据传输的机密性和完整性。SSH主要通过公钥密码学实现认证机制,其中客户端的签名生成是认证流程中至关重要的一环。然而,相较于服务器端,SSH客户端的安全性往往被忽视和低估。近期一项由Fabian Bäumer等学者发布的研究文献显示,SSH客户端签名存在诸多潜在安全隐患,值得网络安全从业者高度重视。文章根据大量公开数据来源对海量SSH客户端公钥进行系统性分析,揭示了当前客户端签名安全的整体态势与关键风险点。

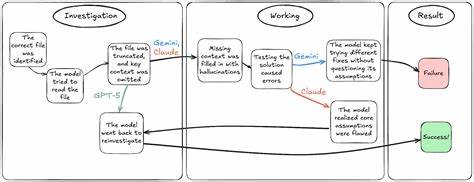

传统上,RSA签名算法是SSH认证中最常见的选择,但近年来有明显趋势向EdDSA(Edwards-curve Digital Signature Algorithm)签名的迁移。研究数据显示,尽管大多数公钥没有明显弱点,但仍能发现包括使用短密钥、随机数质量差、以及含有已知小因数的公钥在内的安全风险样本。随机数的安全性特别重要。对于ECDSA (Elliptic Curve Digital Signature Algorithm)来说,签名时生成的随机数若存在偏差,攻击者可能从中提取出私钥信息。此前,业界已知非随机或可预测的随机数可以导致私钥泄露,影响签名的不可伪造性。令人关注的是,本次研究首次发现即使采用确定性随机数策略,某些实现依然存在风险。

具体而言,通过对流行的PuTTY客户端中基于NIST P-521曲线的ECDSA实现进行黑盒测试,研究人员成功通过仅58个合法签名恢复了私钥。该漏洞现已被官方认可,并通过CVE-2024-31497编号公开披露。该事件凸显了SSH客户端在实现细节及随机数生成机制上的不足,也表明即便拥有严格的规范,实际应用中仍存在意想不到的安全缝隙。与此同时,文章还探讨了不同操作系统和客户端工具在签名算法实现上的差异。Linux、Windows与macOS平台上主流的24款SSH客户端均被纳入测试范围,结果显示一些客户端对ECDSA及EdDSA的支持存在不一致及潜藏缺陷。随着EdDSA逐渐成为新兴趋势,其安全性及实现效果也受到密切关注。

EdDSA基于邮箱加密曲线(例如Ed25519)设计,具备高效率和抗侧信道攻击的优势,成为替代传统RSA和ECDSA的优选方案。但鉴于其相对较新的地位,针对其实际实现的安全审计仍在进行中。对系统管理员和开发者而言,加强对客户端签名安全性的防护尤为重要。首先,尽可能避免使用过时或弱密钥,定期更新密钥对,且优先采用EdDSA等更安全的签名算法。其次,关注客户端工具的版本更新及安全补丁,及时防御已知漏洞。此外,随机数生成器的安全性不可忽视,应使用经过验证的加密安全随机数源,并避免依赖确定性随机数方法,除非其实现经过充分安全分析。

公开平台上的SS公钥如GitHub、GitLab等提供了丰富的安全审计数据,研究与监测工作对整体生态的安全提升起到积极作用。企业和社区还应结合自动化工具监测密钥健康状况,快速识别异常及潜在风险。当前SSH客户端签名的安全问题提醒我们,安全不仅仅是服务端的职责,更应实现端到端的保护体系。客户端与服务端共同构成了身份认证链条的两端,任何环节的薄弱都可能被攻击者利用,进而导致严重后果,包括服务器未授权访问、敏感信息泄露甚至重大系统入侵。未来,SSH协议及其实现应继续强化安全设计,尤其在签名算法、随机数生成以及密钥管理环节。社区共享漏洞信息与补丁发布机制需更为高效和透明,保证各类客户端能够及时适应安全新挑战。

同时,相关领域的研究也应关注硬件安全模块(HSM)等辅助技术在签名过程中保障密钥安全的潜力,为提升整体安全水平提供支持。总结来看,SSH客户端签名的安全状况虽然总体有进步,但仍存在不可忽视的安全隐患。通过对大量公开密钥和客户端实现进行深入分析,学术界和行业实践中均展现出更全面的安全视角。面对不断演变的网络攻击手段,增强对客户端签名流程及密钥使用的理解和防护,已成为维护网络身份认证安全的关键环节。只有以更严谨的技术规范和持续的安全监控为保障,才能有效抵御潜在威胁,保障云计算和互联网基础设施的韧性与可信赖性。 。