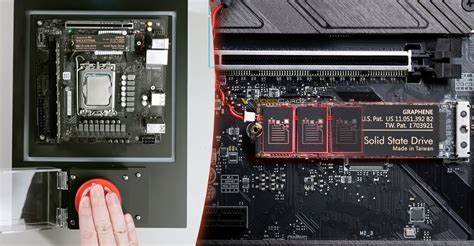

近年来,计算机安全领域不断出现针对底层固件的攻击案例,而UEFI(统一可扩展固件接口)作为主机启动和硬件初始化的关键环节,也日益成为攻击重点。技嘉作为全球知名的主板制造商,其部分主板所搭载的UEFI固件存在严重的安全漏洞,给用户带来了极大的风险。这些漏洞允许攻击者通过恶意软件在系统启动之前执行代码,绕过操作系统的安全机制,实施高度隐蔽的攻击。 技嘉主板UEFI漏洞的普遍性令人担忧。根据安全研究机构Binarly的检测结果,超过240款技嘉主板受到影响,涵盖多种型号和不同地区的版本,这些固件多发布于2023年底至2024年中期之间。漏洞源头可追溯至AMI(American Megatrends Inc.)固件代码中的缺陷,AMI是全球领先的UEFI固件供应商,许多OEM厂商均使用其代码,但其中一些厂商未能及时修复相关漏洞。

经过深入分析,安全专家发现技嘉的UEFI代码中存在四个关键漏洞,这些漏洞均评分为8.2分(CVSS),属于高危级别。它们主要影响System Management Mode(SMM,系统管理模式)——操作系统之外的运行环境,拥有最高权限。攻击者利用这些漏洞能够执行任意代码,提升权限至SMM级别,从而获得对系统的完全控制权。 第一个漏洞涉及SMI处理程序OverClockSmiHandler的错误,该漏洞允许本地或者远程权限用户提升权限至SMM。第二个漏洞出现在SmiFlash处理器中,攻击者可以借此读写SMRAM(系统管理随机访问存储器)中的内存数据,轻易植入恶意代码并保持长期潜伏。第三和第四个漏洞同样针对SMRAM访问权限缺陷,导致固件可被篡改,甚至能将恶意代码永久写入固件中,实现持久型感染。

恶意UEFI代码的威胁非常严重,因为它们的运行环境独立于操作系统,即使用户重装或者更新操作系统,固件层面的恶意软件仍能存活并持续发挥作用。攻击者借助这一机制,能够隐蔽地窃取敏感信息,例如密码和加密密钥,且难以被传统杀毒软件检测与清除。 技嘉方面虽然在今年初收到了CERT/CC的漏洞通报,并确认了问题,但迄今未正式发布全面的安全补丁。部分型号主板发布了固件更新,但鉴于被影响的型号及固件版本众多,加之部分设备已处于生命周期末期,用户很难获得有效的更新支持。安全研究人员指出,这种滞后的补丁响应暴露出行业内固件安全管理的薄弱环节。 针对该情况,用户应积极采取多层次防护措施,降低潜在风险。

首先,关注技嘉官方网站及可信的安全通讯渠道,及时获取并安装固件更新。其次,避免使用不明来源的软件与驱动,减少恶意软件入侵机会。 此外,启用主板的安全启动功能(Secure Boot)和启用固件层的防篡改保护功能,能显著提升系统对固件级恶意软件的抵抗能力。普通用户若缺乏技术背景,建议求助专业技术人员进行固件检查和更新。 企业用户则应加强对固件安全的监控和管理,配备专门的固件安全检测工具,定期审查系统启动状态,并对关键系统实施多重认证及访问控制,防止攻击者通过固件漏洞获得根权限。 未来,随着计算环境向云计算和物联网扩展,固件安全的攻击面将进一步扩大,厂商和安全社区必须联手加大研发投入,推动固件安全标准和自动更新机制的发展,确保能够快速响应并修补新出现的漏洞。

技嘉主板UEFI漏洞事件也成为一次重要警示,反映了现代计算系统安全的复杂性和深度防御的必要。只有通过软硬件厂商、研究机构和用户的共同努力,才能建立更加坚固的安全生态,抵御来自底层固件的隐形威胁,维护数字世界的安全与信任。