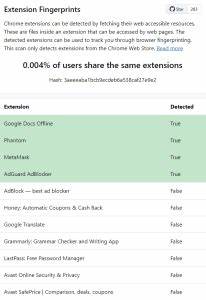

随着网络安全话题日益引起公众关注,浏览器扩展作为日常上网的助力工具,也逐渐成为隐私保护的重要环节。然而,近期在网络中出现了一种名为Chrome扩展指纹识别(Chrome Extension Fingerprinting)的技术,它通过探测用户安装的Chrome扩展,结合浏览器环境信息,实现对用户的精准追踪和识别。这不仅突破了传统基于Cookie的跟踪方式,也为网络隐私安全敲响了警钟。 这项技术的核心在于通过检查用户所使用的浏览器类型及其安装的扩展列表来构建独特的"指纹",从而实现对设备的识别。具体来说,首先该技术会确认用户正在使用的是Chromium内核的浏览器,确保对Chrome及其衍生品的兼容性。如果检测到非Chromium浏览器,则会停止继续执行,从而避免无效数据的生成。

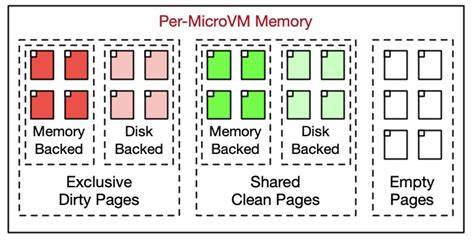

其次,技术通过请求硬编码在脚本中的已知扩展ID和对应文件路径,尝试访问位于chrome-extension://协议下的资源文件。如果请求成功返回,说明相应扩展已安装。这种扩展探针的方式不仅依赖于fetch请求,还会扫描浏览器页面中的DOM元素,寻找以chrome-extension://开头的链接,从而二次验证扩展的存在。 除了扩展探测外,Chrome扩展指纹识别技术还会收集大量用户设备和环境信息。通过WebGL渲染器供应商和设备型号、图形精度范围、支持的WebGL扩展、系统字体列表、甚至电池状态、网络类型、触控支持情况、屏幕分辨率、存储容量、本地语言设置以及移动设备的Android或iOS版本等多维度数据组合,形成极为详细的设备环境快照。这些信息的收集不依赖于传统Cookie,而是通过浏览器的API接口实现,难以通过常规手段屏蔽或限制。

为了提升数据传输效率,指纹信息会经过压缩处理,经由定制的Base64和LZ算法打包成紧凑的字符串。随后,这些压缩数据通过跟踪事件名如"AedEvent"和"SpectroscopyEvent"等发送到上游服务器,用于后端的用户行为分析、广告投放优化或安全监测。这里的跟踪事件隐蔽性极高,普通用户难以察觉。 Chrome扩展指纹识别的实际应用场景广泛,部分网站利用该技术检测并识别用户是否启用了广告拦截器、密码管理器或自动化测试工具,从而决定展示内容或限制访问。对于网站运营方,这种手段提升了用户行为追踪的准确性,有助于降低作弊风险和广告费用浪费。但从用户隐私角度看,警方及监管机构已注意到扩展探测带来的潜在风险,某些地区将其视为不透明的数据采集行为,可能触发合规与法律问题。

令人关注的是,这种技术已被发现出现在部分知名网站的生产环境中。例如LinkedIn曾因该指纹脚本异常消耗浏览器CPU资源,导致页面卡顿甚至崩溃,进而引发了安全研究人员的深度分析。综合多方面调查显示,这类脚本包含数百个扩展ID,涵盖主流广告屏蔽、隐私保护及密码管理工具,明示其意图是精准识别用户安装插件的详细情况。 在个人隐私层面,Chrome扩展指纹识别掀起了新的隐私担忧。浏览器扩展本质上承载了用户的上网习惯、生活偏好甚至安全需求。例如,一款密码管理插件的存在往往指示用户注重账户安全和身份保护,而广告屏蔽器则反映出用户对营销内容的抵触。

这些信息一旦暴露,便可被广告商、黑客或第三方机构利用,进行行为建模、目标投放甚至身份推断。相较于传统Cookie追踪,扩展指纹提供了更加稳定且难以屏蔽的识别方式。 网络安全专家建议用户针对该威胁保持警惕。尽管目前主流浏览器尚未提供直接禁止扩展资源探测的机制,但可以通过限制脚本来源、使用更严格的内容安全策略(CSP)以及借助隐私浏览模式减少信息曝光。此外,选择可靠且开源的扩展、有选择地安装,避免安装过多不必要的插件,有助于减轻被指纹追踪的风险。 对于网站开发者和运营者来说,应当在法律合规框架内合理使用扩展指纹技术,尊重用户隐私权。

明确告知用户数据收集类型及用途,提供选择退出的渠道,将有助于建立信任关系,避免因过度监控引发的负面效应。同时,鼓励开发更为透明和可控的跟踪手段,以促进网络环境的健康发展。 未来,随着浏览器厂商对隐私保护的重视和技术升级,类似Chrome扩展指纹识别的做法可能被限制或替代。Google等公司已在推动限制扩展ID泄露和加强网站隔离的方案,如Manifest V3的引入,将在一定程度缓解扩展被远程探测的情况。但这一进程仍需时间,用户在此期间需提升网络安全素养,主动采取防护措施。 总而言之,Chrome扩展指纹识别作为一种新兴的设备和用户追踪技术,体现了网络信息收集手段的不断进化。

它的出现提醒我们在享受便捷的浏览器扩展带来的便利时,也需警惕背后潜藏的隐私泄露风险。只有增强技术透明度,强化法规监管,用户才能在数字世界中获得更安全、更尊重隐私的网络体验。 。